在接下來的幾個星期,我們將會探討如何防護AWS(亞馬遜網路服務)環境的最佳做法。在我們深入到防護你的虛擬機器、應用程式和資料之前,讓我們從最頂端開始。

作為AWS共享責任安全模型的一部分,AWS消費者防護好自己的服務可以發揮重要的作用。早在二〇一二年十一月的AWS re:invent大會上,Max Ramsay就將AWS與CSIS廿個關鍵安全控制對應,作為進一步了解AWS和客戶端(你)之間共同責任的框架。關鍵控制的第十二項是控制管理權限使用,負起保護責任是身為AWS用戶的你所必須加以正視的。在接下來的幾個星期,我們會聚焦在你所需要負起責任的關鍵控制。

在虛擬化或雲端世界,管理權限就好比是作業系統上的管理者帳號。不過,現在你有更多組強大的身份需要管理,好存取AWS控制台和API。

收起你的AWS管理者(root)帳號,利用IAM(身份存取管理)來啟動存取權限

當你開始使用AWS,你會獲得一組帳號和密碼。這個帳號擁有存取你所有AWS資源和帳務資訊的權限。不要跟任何人分享!我知道有某個經理跟他的團隊共享帳號,他們很快就發現可以用經理的信用卡在Amazon.com上買東西!

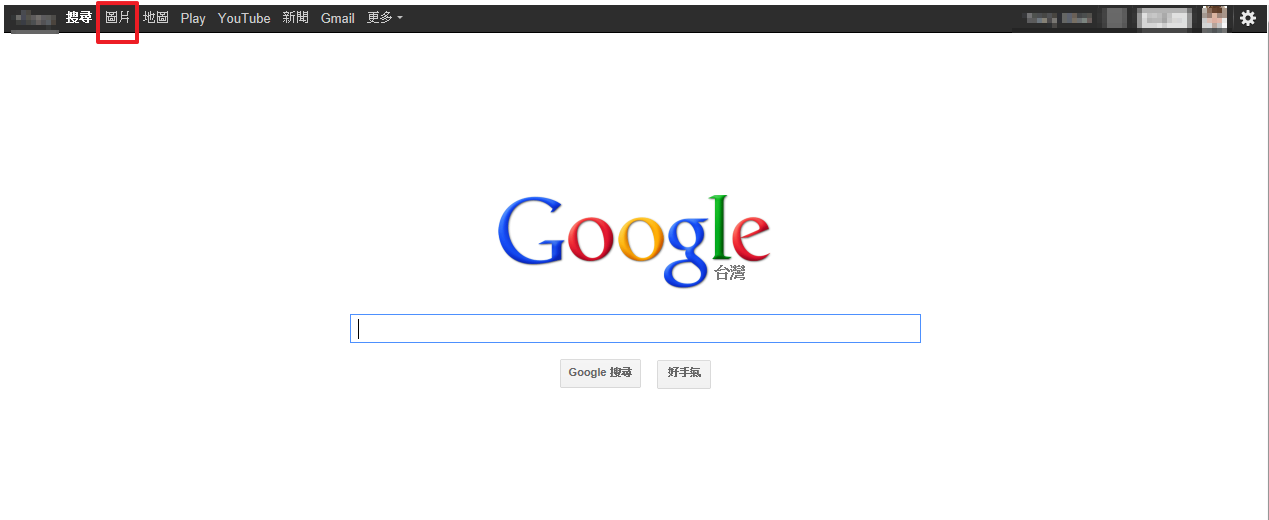

確認該帳號安全後,接著進到控制台上的IAM 選項,開始定義群組和使用者。

一般情況下,你會需要兩種類型的使用者:

- 需要帳號密碼存取AWS控制台的人

- 使用存取密鑰帳號(Access Key Id)和秘密存取金鑰(Secret Access Key)來存取API的程式

在這兩種情況中,你會想透過群組來分配所需的最低權限給使用者。AWS會幫你提供一些策略範本。例如,你可能會想提供操作人員「Power User Access」權限,而給開發人員「EC2 Full Access」權限。 繼續閱讀