報導指出高雄一名男子販售竊聽手機的抓姦軟體,遭警方查獲,沒想到交保後變本加厲,再加入「竊取帳號密碼」的新功能,推出可竊取臉書、電郵帳號密碼,及攔截 LINE 的「升級版」軟體,男子還可到府安裝。

高市一對三十多歲夫妻,因為太太晚歸,先生懷疑太太在外有「小王」,趁太太晚間回家洗澡時,偷拿太太的手機到樓下交給許嫌安裝竊聽軟體,太太的手機被植入之後,臉書、郵件,還有LINE的對話統統曝光。

=============================================================

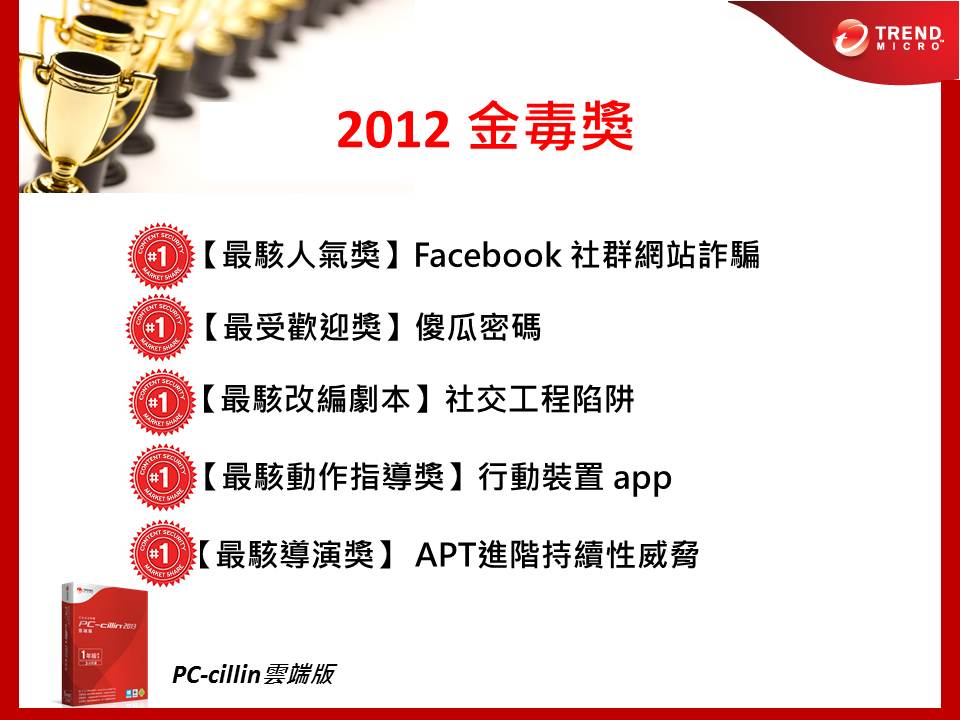

【 台北訊】日前高雄市刑大偵獲的以中國網站販賣的智慧型手機間諜軟體進行監聽的新聞,再度引發社會大眾對於智慧型行動裝置安全以及相關惡意程式的關注。趨勢科技最新的安全研究報告指出,在第三季偵測到17.5萬個惡意程式,這些行動惡意程式的行為模式不外乎是監聽、濫用昂貴付費服務,竊取資訊以及發送廣告程式,目的多為駭客牟利。其中更包含具有追蹤手機位置功能且下載次數高達10萬次間諜軟體。趨勢科技呼籲民眾對下載行動APP持謹慎態度,更好的方法是安裝適合的行動安全防護,保障自己的隱私與個資安全。

追蹤電話與手機位置的間諜軟體下載次數高達10萬次

惡意行動應用程式滿天飛已不是新聞,趨勢科技於GooglePlay上發現許多熱門惡意應用程式,其中更有一款被下載超過10萬次的”Spy Phone Pro”的間諜程式,攻擊者一旦安裝該應用程式於特定目標手機後,便可透過網頁追蹤受害者手機位置、電話與簡訊。受害者於毫不知情的狀況下,個人隱私完全透明。