「李宗瑞影片,趕快下載呦!」政府單位以這測試信,導致 996 名員工好奇點閱「中招」,點閱員工分十梯上2小時的資訊安全課程。在本部落格提到的這篇文章中, 69%的人每週都碰到網路釣魚,25% 高階員工被釣得逞。

老闆來信要你馬上回辦公室,開還是不開?

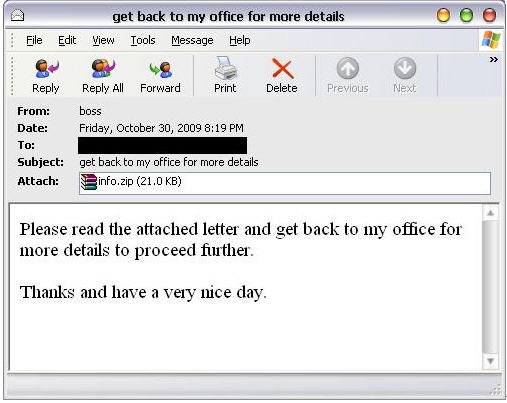

以下這個的寄信來源者是” Boss”老闆大人,開宗明義在標題寫著”get back to my office for more details”.(預知詳情請儘速回來到我辦公室):

“Please read the attached letter and get back to my office for more details to proceed further”,要收件人先開info.zip 的附件,當心喔,我們一再提醒不要輕易開啟附件。經趨勢科技專家分析,解壓縮後出現 info.exe執行檔,果然是隻病毒。

有時候我們真的很難對以下這樣看似”好意”的電子郵件產生懷疑的心態,尤其寄件者來自高階主管,這就是 APT攻擊 (Advanced Persistent Threat, APT) 者,可以得逞的第一步驟,取得在電腦植入惡意程式的第一個機會。。

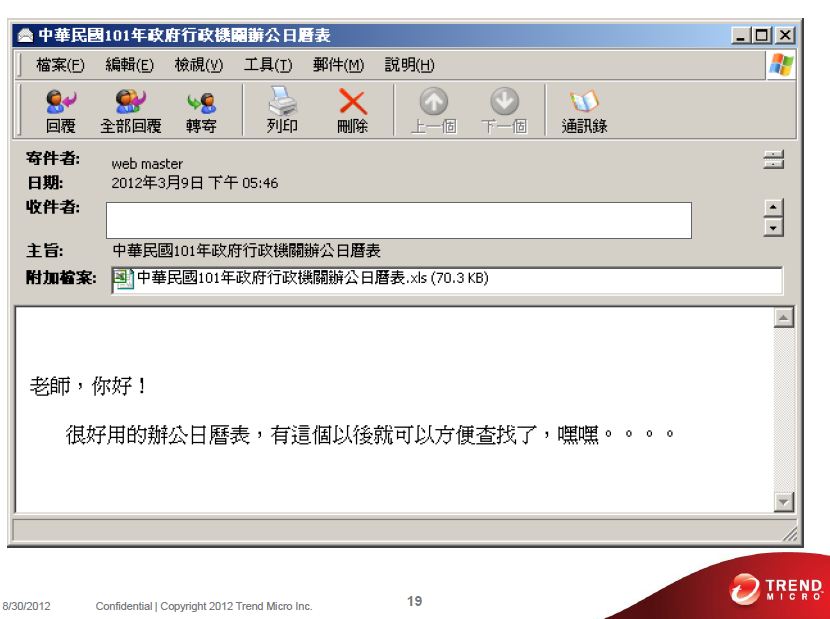

- APT 目標攻擊中文社交工程信件樣本

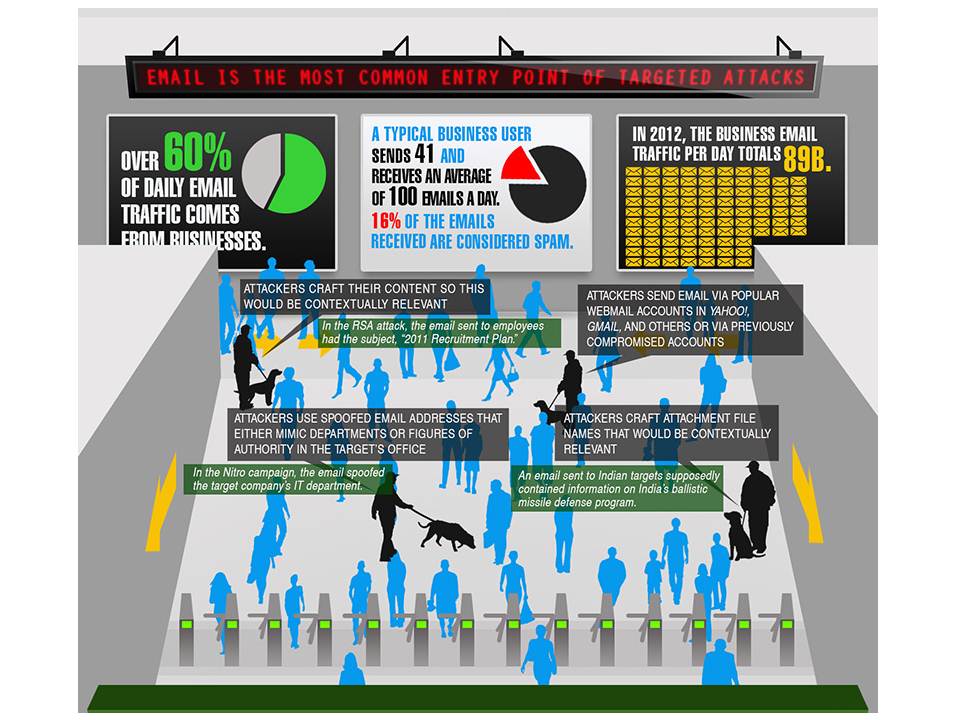

APT進階持續性威脅 (Advanced Persistent Threat, APT)和目標攻擊通常會利用社交工程陷阱( Social Engineering)電子郵件作為進入目標網路的手段(註)。考慮到一般企業員工在每個工作天平均所傳送41 封和接收100封的電子郵件數量,以及製造社交工程陷阱( Social Engineering)電子郵件的容易度,企業應該要重新檢視如何確保這類型商務溝通的安全措施了。

過去的目標攻擊可以看到幾種不同類型的社交工程陷阱( Social Engineering)技術。例如:

- 利用常見網頁郵件服務的帳號來發送這些電子郵件

請參考:目標攻擊:Gmail 繁體中文網路釣魚信件

- 利用所之前入侵獲得的電子郵件帳號來發送

- 偽裝成特定部門或高階主管的電子郵件地址

比如 經由Email 發送的"員工滿意度調查"附件PDF檔案含目標攻擊病毒

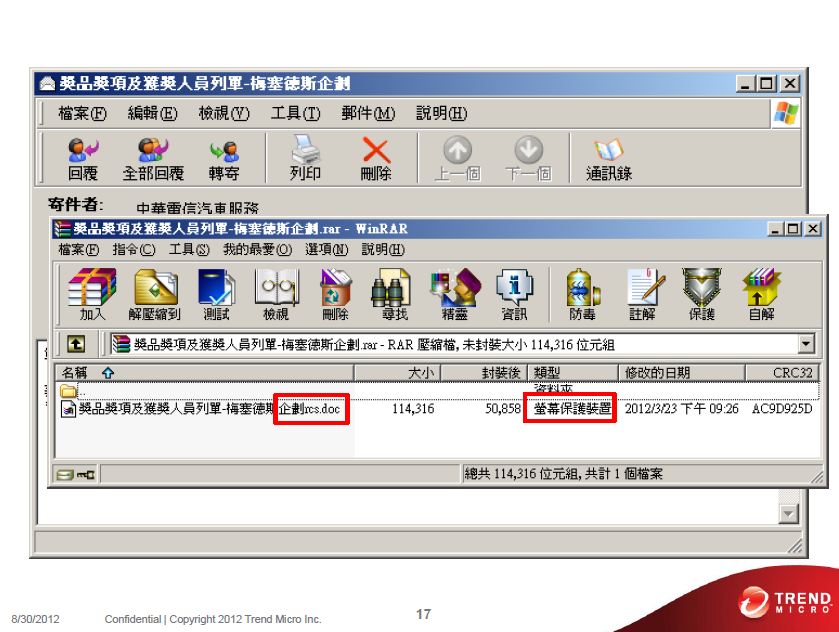

以下這個來自 中文社交工程郵件 一文中的案例,附件“企劃rcs.doc “看起來像文件檔,其實真正的檔名是”企劃cod.scr”這個螢幕保護程式駭客插了控制碼 ,讓它顯示從後顯示到前,點下去就啟動執行檔, 更讓平日對執行檔有警戒心的收件者,也無招架能力。

這些電子郵件通常會夾帶漏洞攻擊用檔案來針對常見軟體的漏洞以入侵受害者的電腦。一旦入侵成功,就會在網路裡繼續進行進階持續性威脅攻擊的其他階段。

對企業而言,尤其是負責保護網路的資安單位,需要更加了解攻擊者多麼輕易地就能夠利用電子郵件,因為電子郵件是用來做商務溝通最常見的形式。TrendLabs推出入門書 – 「你的商業通訊安全嗎?」和資料圖表 – 「掩護潛入:經由員工信箱的目標攻擊」,這兩者都介紹到電子郵件在進階持續性威脅攻擊活動裡扮演多麼危險的角色。點擊下面縮圖來下載文件:

發展並利用外部和本地威脅情報是啟動進階持續性威脅防禦策略的關鍵。Threat Intelligence Resource(威脅情報資源)提供資訊、系統和網路管理者關於進階持續性威脅最新最可靠的研究和分析。進入這頁面來瀏覽最即時的內容,讓你能夠了解目標攻擊的最新發展。

註:並不是說所有的APT進階持續性威脅 (Advanced Persistent Threat, APT)都是透過電子郵件到達,這類威脅肯定會想辦法利用許多種的進入點。

•每天的電子郵件流量有超過60%屬於企業用途

•一般企業員工平均每天會寄送41封和接收100封的電子郵件。

•收到的郵件中有16%是垃圾郵件

•在2012年,每日的企業電子郵件流量高達890億封

攻擊者會假造內容讓它符合時事且更具有說服力

•攻擊者利用常見網頁郵件服務(如Yahoo!、Gmail等等)的帳號和之前所入侵獲得的帳號來寄送電子郵件

•在RSA受到的攻擊中,送給員工的電子郵件中有主旨為:「2011 Recruitment Plan(2011年聘僱計畫)」

•攻擊者偽造來自特定部門或目標辦公室內高階主管的電子郵件

•攻擊者假造附加檔案名稱來變得更符和時事,更有說服力

•在Nitro攻擊活動中,電子郵件偽裝成來自目標公司的資訊部門

•一封送至印度目標的電子郵件偽稱含有印度彈道導彈防禦計畫的資料

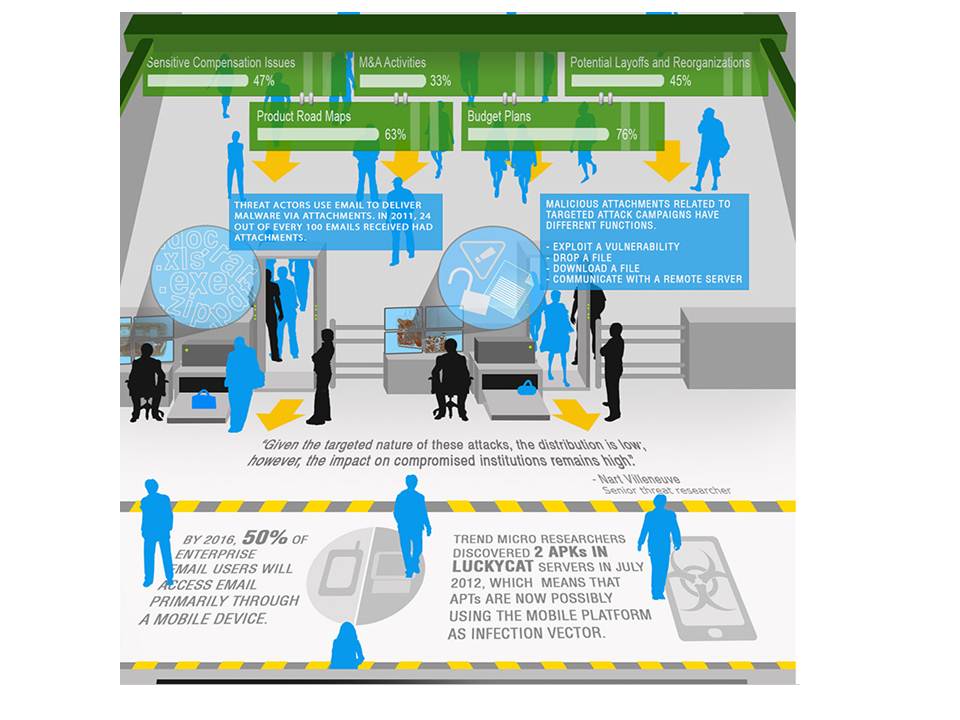

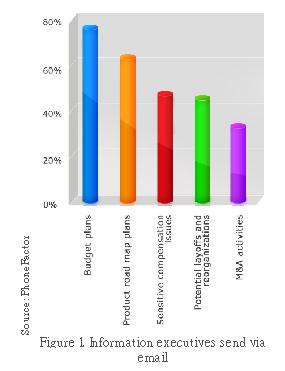

經由電子郵件寄送的重要資訊類別:

- 敏感的賠償問題 47%

- 併購活動 33%

- 可能的資遣和組織重組 45%

- 產品規劃藍圖 63%

- 預算計畫 76%

攻擊份子利用電子郵件的附加檔案來傳送惡意軟體

在2011年,每100封收到的電子郵件中有24封帶有附加檔案。

目標攻擊活動所用的惡意附加檔案帶有不同的功能:

- 攻擊漏洞

- 植入檔案

- 下載檔案

- 和遠端伺服器進行通訊

企業需要更大規模的多層次安全解決方案來讓網路管理者可以深入了解並掌控整體網路的全貌,以降低目標攻擊的危險性,不管它會利用什麼設備或是入侵點。

朋友在異國丟錢包亟待救援,請儘速匯錢買機票

在這篇文章:Official says in voice message that hacker got into online accounts,提到一名官員寫信向朋友借錢買機票的詐騙,信件大意如下:

“主旨:緊急事件,請儘速回應””Subject: It’s Urgernt, Please Responde

信件內容大意,是說這名官員前往英國時掉了錢包,裡頭有護照、手機、信用卡等等重要物品。目前人在美國大使館,他們願意協助該官員在沒有護照的情況下搭最近的班機離境,但需要自費購買機票。錢包被偷的官員 ,因此請求收件人協助匯款,並留下旅館聯絡電話。

該文作者試圖聯絡這位名叫Leonard 的官員,但只有答錄留言解釋他的 Gmail 帳號遭入侵,目前已經修改密碼,並會擇期對外說明。文章中並說明根據美國Federal Trade Commission(美國聯邦貿易委員會)統計每年至少有九百萬個美國人身份遭盜用。

身份遭冒用事件中外皆有,下次若有你老闆或朋友發信給你,你會上當嗎?

@原文出處:Covert Arrivals: Email’s Role in APT Campaigns作者:Macky Cruz

來源

- ◎延伸閱讀

淺談APT進階持續性威脅 (Advanced Persistent Threat, APT)~含中文社交工程郵件案例

「李宗瑞影片,趕快下載呦!」從公僕誤開測試信,看好奇心所付出的資安代價(含APT 目標式電子郵件攻擊實際案例)

《APT 威脅》神不知鬼不覺的APT攻擊 — 多則APT 真實案件分享(含網路釣魚信件樣本)

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

【立即下載試用PC-clin 2013 雲端版 臉書地雷區 bye bye~】

◎ 免費下載防毒軟體:歡迎即刻免費下載試用PC-cillin 2013 即刻【按這裡下載】