3 月 20 日當天,南韓三家大型銀行和兩家最大電視台因為遭到目標式攻擊而陷入癱瘓,造成許多南韓人無法從 ATM 提款,電視台人員無法作業。

【2013 年03月21日 台北訊】駭客針對南韓主要銀行、媒體,以及個人電腦發動大規模攻擊,截至目前為止,趨勢科技已經發現多重攻擊。駭客主要針對南韓主要銀行與媒體的補丁更新伺服器(patch management server)佈署惡意程式,造成受攻擊企業內部的電腦全面無法開機,作業被迫停擺;另一攻擊則針對南韓的企業網站,有的網站遭攻擊停擺,有的網站則是使用者造訪該網站都會被導向位於海外的假網站,並被要求提供許多個人資訊;此外,駭客並針對個人用戶發動電子郵件釣魚攻擊,假冒南韓銀行交易記錄名義,誘騙使用者下載內含木馬程式TROJ_KILLMBR.SM的執行檔,使用者電腦開機區遭到覆蓋,導致使用者無法開機。

趨勢科技內部偵測到的針對企業內部的目標攻擊,目前已知受影響的企業主要為銀行以及媒體。這波攻擊以企業補丁更新伺服器(Patch Management Server)為標的,駭客成功入侵受害企業的補丁更新伺服器佈署惡意程式,該惡意程式會隨著企業員工電腦定期下載補丁(Patch) 而散佈至企業內部,造成企業內部電腦全面停擺,無法進行作業。

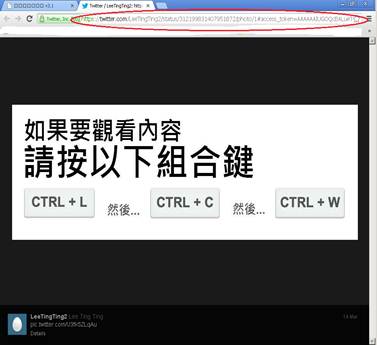

另一個攻擊則針對企業網站進行攻擊,目前已知南韓知名企業網站遭到入侵,並恐有被植入不明惡意程式之可能。除了企業之外,駭客並針對銀行使用者展開一波社交工程陷阱( Social Engineering)郵件攻擊。駭客透過一封假冒南韓銀行的信件,信件內容表示為使用者的交易記錄,要求使用者打開附件,附件內容其實為一個執行檔,一旦使用者下載執行後,將被下載一個名為TROJ_KILLMBR.SM的惡意程式,電腦開機區的所有資訊將被覆蓋,導致電腦無法開機。 繼續閱讀