常在我們這邊活動的朋友可能會知道

我們有在經營一個不公開社團 狐說之網路特價快速報

在這裡我們分享了許許多的網路特價~來讓大家傷害自己的錢包

但之前有人私訊我們說~他點了我們的特價連結之後被盜刷了

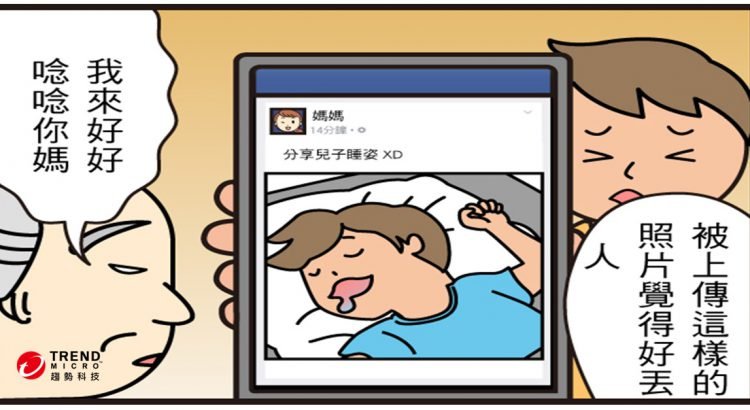

對此~一直很在意大家資訊安全的我們決意來幫助大家,如何能更安心的在網路上購物

首先當然不要去知名度不夠的網站

再來就是注意自己電腦的瀏覽器是否被安裝了某種不安全的外掛元件

因為多數被盜取的信用卡號或是個資就是利用這些不安全元件盜取出去的

少數對電腦系統有一定了解程度的朋友只要提點到這裡就可以了

接下來是幫不知道該怎麼做的朋友找解法

如果你沒有把握自己要瀏覽的購物網站是否安全

可以使用 趨勢科技 PC-cillin 中所附帶的 安心 Pay 功能來做保護

這個功能在您安裝完 PC-cillin 後就會在您的電腦桌面處建立一個啟動快捷

從過去傳統的網路購物,甚至到購買無實體光碟的遊戲、APP 甚至是虛擬點數的交易盛行

繼續閱讀