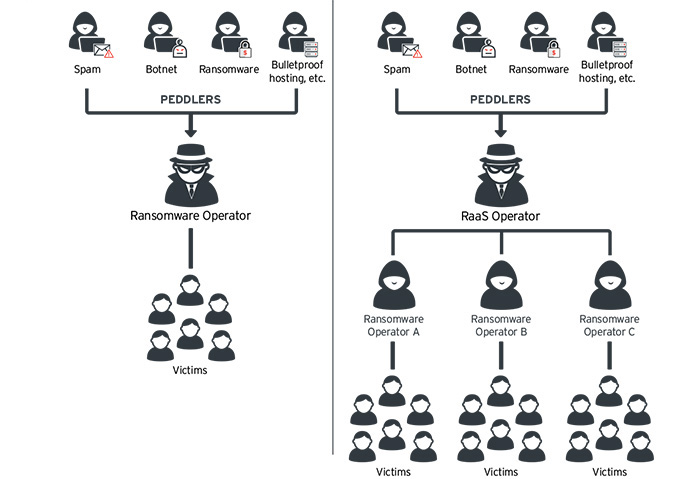

利用正常網站當作命令與控制伺服器(C&C)通常是惡意軟體為了避免目標起疑的作法。雖然多數勒索病毒 Ransomware (勒索軟體/綁架病毒)會直接將收集到的資訊送到指定的C&C伺服器,也有些變種會略有不同。像是CuteRansomware會利用Google文件將資訊從受感染系統送給攻擊者。

最新的一個勒索病毒 CryLocker(偵測為RANSOM_MILICRY.A)也是類似地會利用Imgur,這是個免費線上圖片網站讓使用者上傳照片與朋友分享。在趨勢科技監控漏洞攻擊套件活動時,發現 Rig和Sundown都會散播此威脅。

勒索病毒打包中毒系統資料後,用 PNG圖檔上傳 Imgur 相簿

這是我們第一次看到利用PNG圖檔來打包收集自中毒系統的資料。PNG圖檔也是網路犯罪分子追蹤受害者的手法。從中毒系統收集資料後,勒索病毒會將PNG圖檔上傳到Imgur相簿。攻擊者主要是利用此手法來躲避偵測並持續在系統上保持隱匿。趨勢科技已經通知 Imgur 關於CryLocker對他們服務的惡意使用。

圖1、受害者資料被打包成PNG圖檔並上傳到Imgur相簿的截圖。

漏洞攻擊套件透過惡意廣告散播

趨勢科技在9月1日發現惡意廣告活動透過 Rig漏洞攻擊套件來散播此勒索病毒。但從9月2日開始就停止派送。仔細檢查上傳到Imgur的 PNG圖檔後,我們注意到有資料是早在8月25日就被加密。

圖2-3、Sundown和Rig漏洞攻擊套件的流量