微服務架構的簡易性與彈性,已使得越來越多企業機構開始採用微服務。事實上,根據一份 2019 年調查指出,89% 的技術領導人認為,微服務是企業在不斷演變的數位世界維持競爭力的必要關鍵。隨著越來越多開發人員在企業內及雲端服務內部署容器,一些關鍵資料一不小心就可能因為資安控管不良而暴露在外,成為歹徒覬覦的目標。我們持續發現各種針對微服務組態設定錯誤的攻擊,例如:在暴露在外的 Redis 執行個體當中發現虛擬加密貨幣挖礦惡意程式,以及歹徒經由 Docker Hub 社群提供容器映像來散布惡意容器。

我們曾在某起攻擊當中發現虛擬加密貨幣挖礦程式會搜尋受害的 Linux 系統上是否有其他現有的挖礦程式並將它們清除,藉此獨占所有系統運算資源。從這起攻擊就能看出歹徒對於 Docker 和 Redis 的熟悉度,他們專門蒐尋這些平台所暴露的應用程式開發介面 (API)。不過接下來我們要探討的是一個截然不同的案例,駭客精心製作了一個專門用來跳脫特權容器 (privileged container) 的惡意程式,跳脫成功之後就能取得主機電腦的所有系統管理 (root) 權限。有一點很重要且須注意的是,Docker 在預設情況下並不會自動配置特權容器,而絕大多數的 Docker 使用者所用的都不是特權容器,這也證明使用特權容器卻不知如何正確加以保護是不智之舉。

技術層面分析

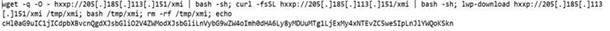

2019 年 7 月,Google Security Team 研究員 Felix Wilhelm 在 Twitter 上發文公布了一種概念驗證 (PoC) 攻擊展示如何利用 cgroups release_agent 功能就能輕而易舉跳脫一個 Docker 特權容器,或 Kubernetes Pod。