前言:

在 3 月 20 日下午,多家南韓民間企業遭受數次攻擊(也一說為 DarkSeoul 大規模 APT 攻擊事件),業務運作嚴重中斷。此次事件的開始是受害企業內部數台電腦黑屏,網路凍結,造成電腦無法使用。

4月中事件調查出爐,報導說北韓至少策畫了8個月來主導這次攻擊,成功潛入韓國金融機構1千5百次來部署攻擊程式,受駭電腦總數達4萬8千臺,這次攻擊路徑涉及韓國25個地點、海外24個地點,部分地點與北韓之前發動網路攻擊所使用的地址相同。駭客所植入的惡意程式總共有76種,其中9種具有破壞性,其餘惡意程式僅負責監視與入侵之用,相關報導:

韓國320駭客事件調查出爐,北韓花8個月潛入企業千次部署攻擊

趨勢科技在本部落格貼出一些關於二〇一三年三月廿日針對韓國許多系統進行MBR破壞攻擊的細節。

今天,我想藉著這些和一些從這事件裡獲得的額外資訊來帶出我們可以從這攻擊裡學到什麼。

當我們在看這起針對韓國的攻擊時,會看到三個具體的教訓:

- 後PC時代的攻擊並不只是針對設備

- 自動更新基礎設施是個可能的目標

- 安全和基礎設施產品也是目標之一

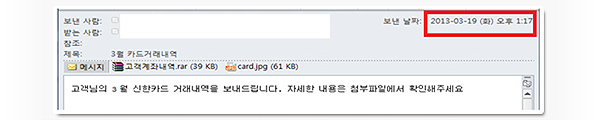

這些經驗教訓裡有個最重要的主題:當我們提到目標攻擊,並不僅是指透過針對性魚叉式網路釣魚(Phishing)郵件寄送所啟動的攻擊。目標攻擊同時也指會針對所選擇的受害者去了解基礎設施,想辦法盡可能去閃避或利用。最重要的是,這也適用在安全防護和控制措施上。

後PC時代的攻擊並不只是針對設備

這些攻擊裡有件特別引人注目的事情,就是出現針對Unix和Linux作業系統的攻擊程式碼。我們在過去一年已經看到攻擊者開始將注意力轉向Mac OS X,所以惡意軟體去攻擊非Windows作業系統並非新玩意。然而,Unix和Linux通常是駭客入侵的對象,而非惡意軟體的目標,所以這也代表了一種新的趨勢,將這些作業系統放入後PC攻擊的狙擊線內。

大多數組織會將這些版本的Unix用在高價值系統上,所以將它們包含在這攻擊程式碼內,似乎也表示將目標放在這些高價值系統上。而Linux往往被用在基礎設施和商品化作業系統,所以我們知道這些也都成為了目標。

這裡的關鍵教訓是,如果我們要找出目目標攻擊,就必須將所有的平台和設備都視為可能的目標。所以盡可能去將端點安全的最佳實作延伸到所有的平台和設備上是合理的作法,並且要實施其他層的防護以保護那些無法使用客戶端安全解決方案的平台和設備(如iOS)。