趨勢科技發現一波垃圾郵件攻擊,使用 BEBLOH 金融木馬程式來鎖定使用者,我們偵測到的 185,902 封垃圾郵件,其中超過 90% 的目標是日語使用者。這次攻擊行動似乎是從 Cutwail 殭屍網站發動,非常類似於近期的垃圾郵件攻擊中,濫用網際網路查詢檔案 (IQY) 和 PowerShell 來散布 BEBLOH 和 URSNIF 金融惡意軟體的情況。

我們分析部分垃圾郵件後發現,BEBLOH 會從命令及控制 (C&C) 伺服器擷取 URSNIF 惡意軟體。先前的垃圾郵件攻擊行動顯示,同時散布 BEBLOH 和 URSNIF 是常見的手法。據 Crowdstrike 報導,這次攻擊行動是由 NARWHAL SPIDER 發動,使用了圖像隱碼術,把惡意代碼隱藏在意想不到的圖像媒體中,藉此躲避特徵碼比對偵測。

【延伸閱讀 】:圖像隱碼術(Steganography)與惡意程式:原理和方法

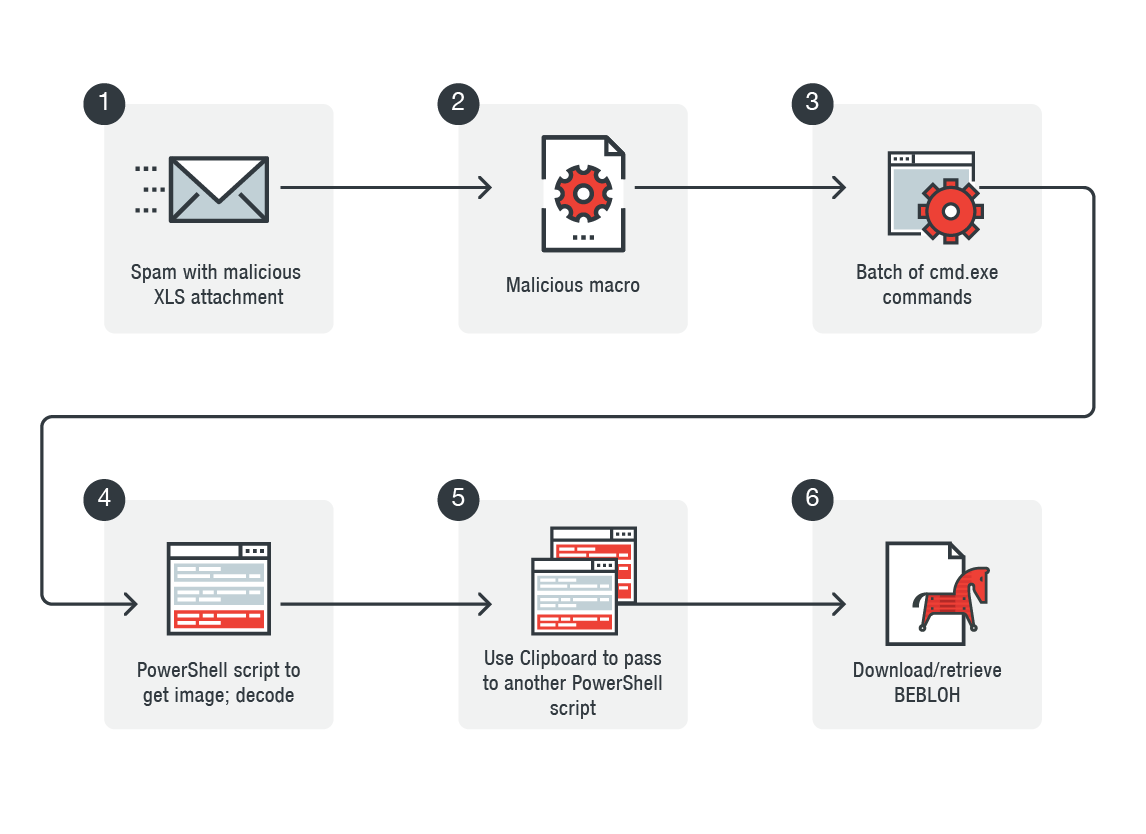

圖 1:垃圾郵件攻擊行動感染鏈