從去集中化到導入雲端、 行動裝置與 物聯網(IoT ,Internet of Thing)技術,隨著企業網路基礎架構日益複雜,修補管理 的工作也更加耗時費事、消耗更多企業資源。

延伸閱讀:

工作場所 IoT 裝置:個人自備裝置 (BYOD) 環境的資安風險與威脅

什麼是零時差漏洞?有哪些漏洞攻擊手法?

然而,應用程式修補的延遲或擱置將帶來風險。2019 年, 60% 的資料外洩都是因為未套用修補更新所造成。資料外洩可能導致數百萬美元的財務損失,更遑論龐大的政府罰鍰。

繼續閱讀

從去集中化到導入雲端、 行動裝置與 物聯網(IoT ,Internet of Thing)技術,隨著企業網路基礎架構日益複雜,修補管理 的工作也更加耗時費事、消耗更多企業資源。

延伸閱讀:

工作場所 IoT 裝置:個人自備裝置 (BYOD) 環境的資安風險與威脅

什麼是零時差漏洞?有哪些漏洞攻擊手法?

然而,應用程式修補的延遲或擱置將帶來風險。2019 年, 60% 的資料外洩都是因為未套用修補更新所造成。資料外洩可能導致數百萬美元的財務損失,更遑論龐大的政府罰鍰。

繼續閱讀CVE 最近又發布了一個新的漏洞:CVE-2020-1472,並且登上了不少媒體版面。這個被稱為「Zerologon」的新漏洞可讓駭客利用 Netlogon 認證所使用的加密演算法來假冒任何電腦向網域控制站取得認證。

簡單來說,這就是 Netlogon Remote Protocol (MS-NRPC 通訊協定) 的一個漏洞,會讓駭客能在網路上的裝置執行惡意程式。駭客可以利用 MS-NRPC 通訊協定向網域控制站 (Domain Controller,簡稱 DC) 認證以取得系統管理權限。

根據我們 ZDI 漏洞懸賞計畫研究人員 Dustin Childs 指出:「更糟糕的是,目前並無法徹底解決該漏洞,此次修補更新只是讓網域控制站可暫時保護裝置,下次的修補更新 (預定 2021 年第一季推出) 才會強迫 Netlogon 使用安全的 RPC 通訊協定來徹底解決這項問題。不過套用這個修補更新之後,您還是要調整網域控制站的設定。Microsoft 已針對這些設定發布了一份指南來協助系統管理員進行調整。」

當應用程式或企業 IT 基礎架構含有未修補漏洞會如何?以下說明虛擬修補如何協助企業解決漏洞與修補管理的困境。

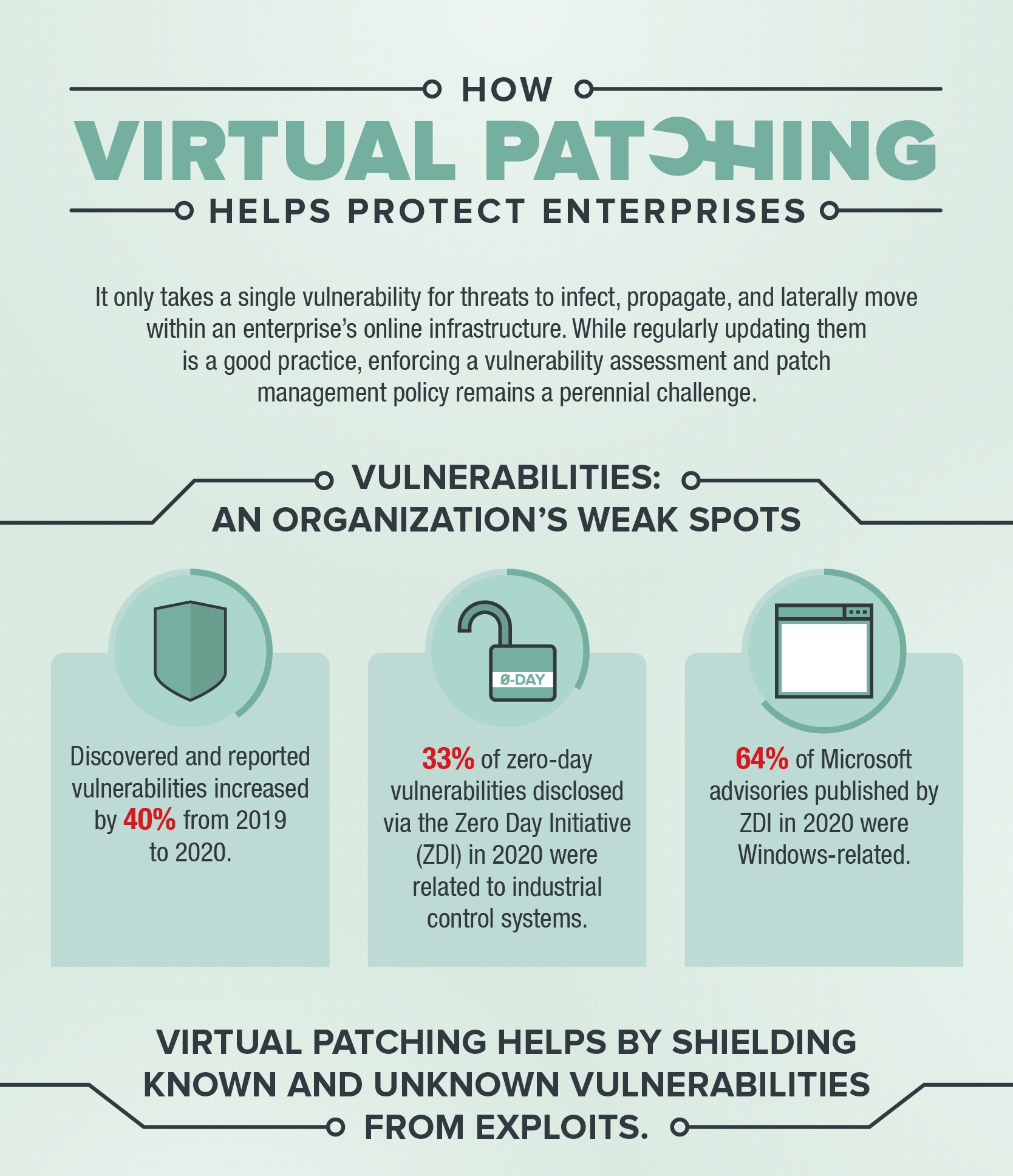

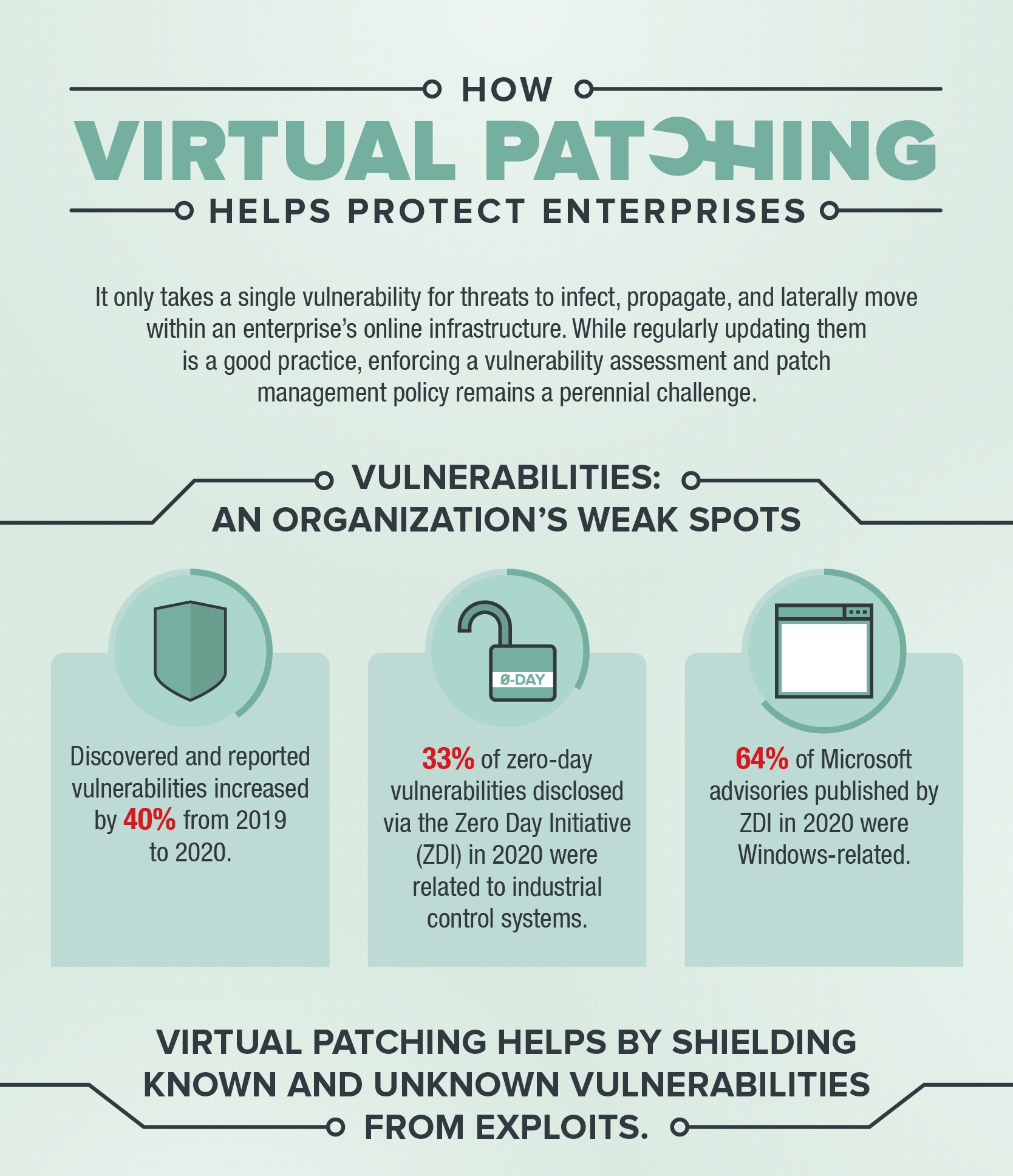

從去集中化到導入雲端、行動裝置及物聯網 (IoT) 技術,隨著企業網路基礎架構日益複雜,修補管理的工作也更加耗時費事、消耗更多企業資源。

不過,應用程式的修補工作一旦有所延誤或甚至擱置,將為企業帶來莫大風險。2017 年 Equifax 資料外洩事件就是最好的例子,該事件洩漏了數百萬名客戶的個人身分識別資訊,而這起事件追根究柢的原因,就是該機構的某個網站應用程式含有未修補的漏洞。在一切都塵埃落定之後,Equifax 表示該事件造成了高達 4.39 億美元的財務損失,此外還要加上英國資訊委員會 (ICO) 針對該事件所做出的處分:50 萬英鎊 (約 66 萬美元) 的罰鍰。

[趨勢科技年度資安總評:Notable Vulnerabilities Disclosed and Exploited in 2018]

以下是企業在漏洞修補與修補管理上所面臨的一些挑戰:

漏洞可能會對企業造成難以預料的影響。一但被攻擊也會危害到個人身份資料(PII)隱私,帶來嚴重的後果。它們不僅會損害公司信譽 – 還損害了儲存管理這些敏感資料基礎設施的完整性。

Equifax資料外洩事件就是個很好的例子。攻擊者藉由入侵其應用程式框架內的漏洞(CVE-2017-5638)來取得其網路和系統的控制能力。這次攻擊讓1.455億份美國公民及1520萬份英國客戶的PII被外洩,造成的財務損失估計達到4.39億美元。

是的,只需要一個有漏洞的端點、網路、伺服器或應用程式,就可能會造成百萬倍的影響。Shellshock、Heartbleed、Poodle和EternalBlue都是惡名昭彰的安全漏洞之一,為資料竊取病毒及其他攻擊打開大門。但還有其他更多更多 – 事實上,在2017年有1,522個被公開報告的漏洞。這些漏洞有929個透過趨勢科技的零時差計畫(ZDI)披露,嚴重程度被評為「嚴重」或「高」。

[年中資安綜合報告:2018年上半年所披露的202個資料採集與監控系統(SCADA)漏洞]

更新修補程式可以協助企業有效地降低這些威脅。但對許多組織來說,這仍然是個常見的問題。事實上,被訪談的組織平均需要197天來識別資料外洩。而監視物聯網(IoT)設備和工業物聯網(IIoT)系統的新增任務更加劇了防止資料外洩的難度。IT和安全團隊也可能會發現要在所有漏洞遭受攻擊前完成下載、測試和部署修補程式,同時還要保持系統、網路和伺服器正常運行幾乎是件不可能的任務。

零時差攻擊對企業造成的影響越來越大。但緊急/非常態更新以及虛擬化等緊急措施可能會造成運作停擺和額外的成本。此外還有法規遵循的問題,如歐盟一般資料保護法規(GDPR)所可能帶來的巨額罰款或支付卡產業(PCI)嚴格的修補要求。

Microsoft 宣布停止支援舊版的 Internet Explorer 瀏覽器,也就是 IE 8、9、10。這項聲明是 2016 年 1 月份例行安全更新 (Patch Tuesday) 所發布消息之一,同時間發布的其他消息還有 Windows 8 也將終止支援。這意味著,Microsoft 將不再更新舊版的 IE 瀏覽器,即日起唯有使用最新的 IE 版本 (Internet Explorer 11) 才能獲得更新和修補 (除少數例外之外) 。不論是一般使用者或企業用戶,只要沒有升級到最新的瀏覽器版本,就有可能暴露在危險當中。

舊版的 IE 瀏覽器將不再收到任何修補程式,任何有關舊版

瀏覽器的安全問題也將不再修正,如此一來,使用舊版瀏覽器的系統將無法抵抗新發現的威脅。萬一出現新的專門針對舊版 IE 的零時差漏洞攻擊,系統將因無修補程式可用而受到攻擊。此一漏洞修補落差將隨著時間而擴大,其潛在攻擊風險也將越來越高。過去,IE 瀏覽器一直是漏洞攻擊套件最愛的目標,最近就出現了專門攻擊 Hacking Team 資料外洩 揭露之某漏洞的案例。

目前還有相當多的使用者仍暴露在危險當中,根據 Net Market Share 在 2015 年 12 月所做的瀏覽器使用率調查顯示,將近 20% 的使用者仍在使用舊版 IE 瀏覽器:

圖 1:2015 年 12 月瀏覽器使用率調查。

此問題的解決之道,依然是升級至最新版的瀏覽器。升級至最新版本不僅可以藉由新版本的功能來提升安全,還可提供更順暢的使用體驗,並且符合最新的網站標準。不過,有些企業可能需要更多時間來測試並解決瀏覽器相容性問題,避免其仰賴 IE 的內部網站應用程式無法運作。針對這類企業,Microsoft 的EMET 倒是一個相當不錯的實用工具。 繼續閱讀