無檔案病毒攻擊正變得越來越普遍。惡意份子越來越常直接在記憶體中操作,並利用合法工具或服務進行攻擊。在此次案例中,WMI被此數位貨幣採礦病毒作為無檔案持久性機制。因為沒有惡意檔案落在硬碟上,也就更加難以察覺。

作為無檔案持久性機制。因為沒有惡意檔案落在硬碟上,也就更加難以察覺。

無檔案病毒很難被分析和偵測。所以也並不令人驚訝地有越來越多惡意軟體利用此手法,讓偵測和鑑識都更加困難。趨勢科技最近發現一個新的數位貨幣採礦病毒:TROJ64_COINMINER.QO,也利用了此一技術。

亞太區為重度感染區,台灣排名第三

這隻病毒散播七月首次現身在亞太地區。根據趨勢科技主動式雲端截毒服務 Smart Protection Network 的統計,受此威脅最嚴重的國家前三名依次為:日本、 印尼和台灣。

圖1、2017年7月至8月的TROJ64_COINMINER.QO感染分佈

無檔案病毒WMI腳本加上EternalBlue 漏洞,讓此威脅更刁鑽

此威脅利用WMI(Windows管理規範)作為無檔案感染的持久性機制。具體來說,它利用 WMI Standard Event Consumer腳本程式(scrcons.exe)來執行它的腳本。為了進入系統,這惡意軟體利用了EternalBlue永恆之藍漏洞 – MS17-010。無檔案病毒WMI腳本加上EternalBlue漏洞讓此威脅變得既隱蔽又具備持久性。

TROJ64_COINMINER.QO數位貨幣採礦病毒的感染分成幾個階段。感染流程從MS17-010開始;這漏洞被用來在系統安裝和執行一個後門程式(BKDR_FORSHARE.A),它會安裝數個WMI腳本。這些腳本接著會連到C&C伺服器來取得命令和下載數位貨幣採礦病毒及其他元件。

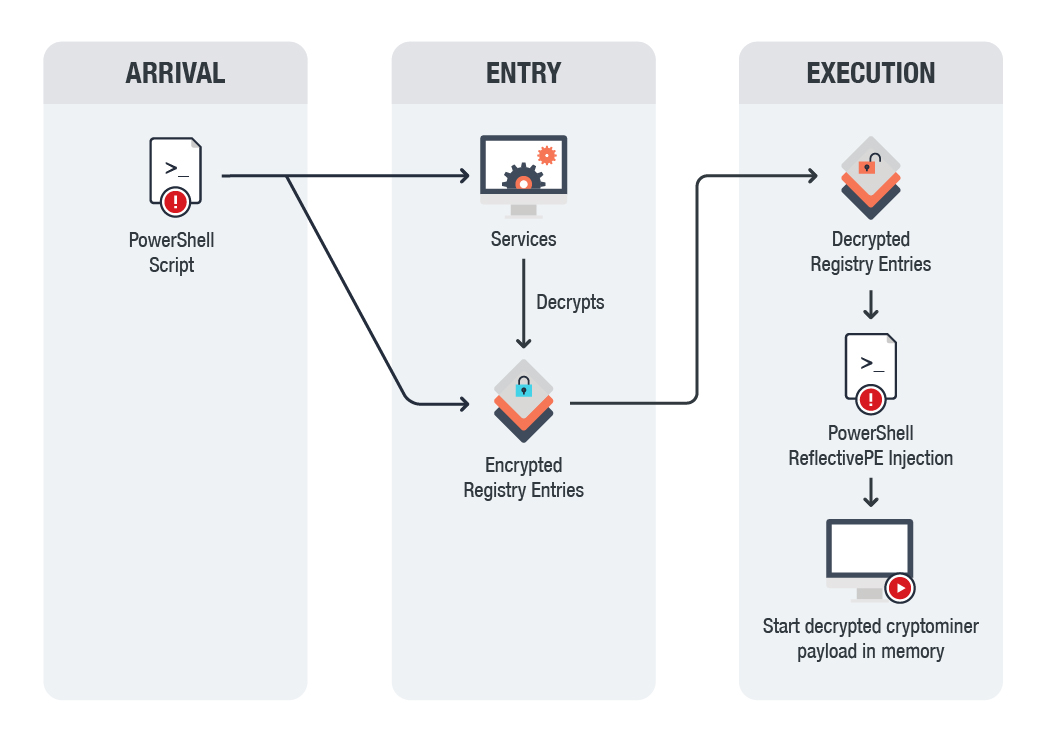

圖2、感染流程

利用WMI- Windows的核心元件,達到持久性

WMI是Windows的核心元件,通常被用於日常管理工作,例如部署自動化腳本、在給定時間執行程序/程式、取得已安裝應用程式或硬體的資訊、監視資料夾內的變化和監視磁碟空間等。然而,到了網路犯罪份子手上就會被用在惡意用途,就如趨勢科技在報告了解WMI惡意軟體中所探討的那樣。這案例中所用的技術跟報告內提到的樣本(我們偵測為TROJ_WMIGHOST.A)非常類似。

下面類別在滿足特定條件後會用來觸發惡意WMI腳本:

- ActiveScriptEventConsumer

- __EventFilter

- __IntervalTimerInstruction

- __AbsoluteTimerInstruction

- __FilterToConsumerBinding

惡意WMI腳本可以從ROOT\subscription名稱空間底下的ActiveScriptEventConsumer類別找到。 ActiveScriptEventConsumer是持久性有效載荷,包含了當條件滿足時會執行的命令。在此例中,它包含在條件滿足時會執行的惡意JScript。 繼續閱讀