智慧型手機對於多數的使用者而言是不可或缺的存在。因此,網路犯罪者將智慧型手機用戶視為攻擊的目標,且其中包含著許多的風險。

本文介紹四個代表性的風險,以及為什麼智慧型手機需要採取資安對策的必要性。

1.藉由手機簡訊擴散非法應用程式

簡訊雖然相當便利,但由於可以任意地組合號碼並向多數不特定的使用者傳送訊息,經常遭到網路犯罪者的濫用。

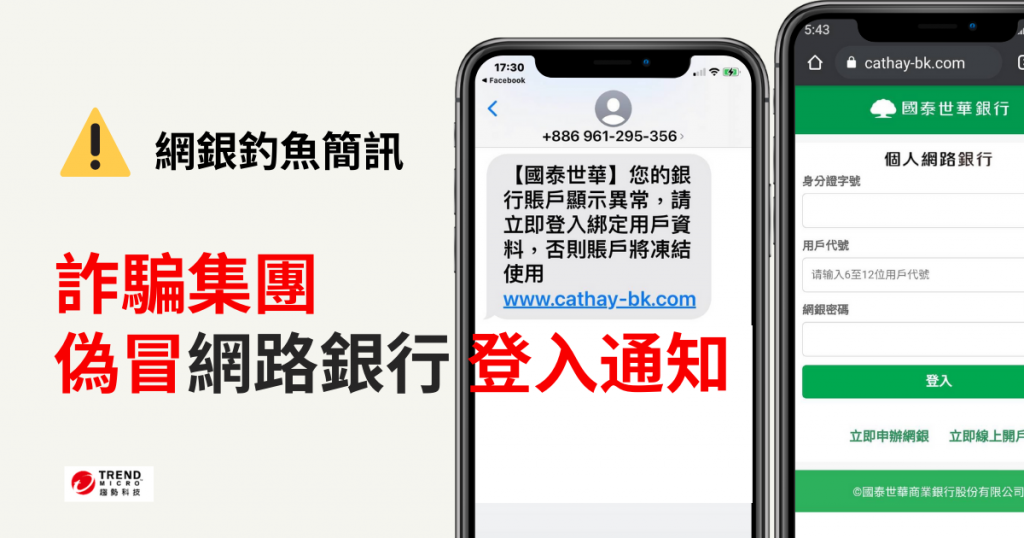

近來偽裝成正規的官方服務「宅配不在府通知」及「要求支付未付款」、「確認登入」等通知,藉此誘導用戶前往非法網站或是假的諮詢電話號碼的手法案件層出不窮。加上,誘導目的地的非法網站,為了騙取使用者乍看之下與正規的官方網站沒有任何區別製作的極為巧妙。

參考:

宅配公司發的不在府通知簡訊,夾帶病毒!揭穿五種網拍宅配包裹騙術

【簡訊詐騙警訊】詐騙集團假冒中國信託/國泰世華/台新銀行通知「您網銀帳戶異常,即將凍結」當心存款人間蒸發!

PC-cillin 詐騙剋星,獨家創新

透過手機拍照或截圖,即可預先偵測影像中網址的安全性;亦可自動過濾含有惡意或詐騙網址的簡訊內容。

※ 適用於 iOS

自動過濾詐騙簡訊

透過影像辨識網址安全性

2.官方商店也有非法應用程式

大多數的使用者都了解使用官方以外的應用程式商店是相當危險的,但是其實官方的應用程式商店也有非法的應用程式。

非法應用程式不但會偽裝成其他功能,也會偽裝成受歡迎的應用程式以誘惑使用者安裝。即便是官方的應用程式商店,安裝前也要好好地確認提供廠商及詳細內容。同時,留意應用程式所要求的權限。請避免使用要求用戶提供超過許可權限以外、或要求跟功能完全無關的權限的應用程式。而且,如果能於事先安裝防毒軟體/資安應用程式的話,那麼今後就能對安裝的應用程式進行掃描並作判斷。

非法應用程式不僅會竊取智慧型手機內的資訊,還會將用戶手機安裝的合法官方應用程式竄改為非法應用程式,甚至具有偷拍及竊聽等各式各樣的功能。

3.假的Wi-Fi熱點充斥

提供可以免費使用的Wi-Fi熱點的設施及商家越來越普遍了。但其中也有偽裝成官方的假Wi-Fi熱點。

一旦使用了此類Wi-Fi熱點,極有可能使得通訊內容遭偷窺,或是誘導使用者進入非法網站。

使用Wi-Fi熱點前,請確認通訊是否經過加密,是否為正規的連結熱點。另外,為了避免自動連結功能誘導使用者進入假的連結熱點,使用完公共Wi-Fi後,請確認是否有設定成不需自動連結的功能。

參考:

按下「更新」才能使用飯店 Wi-Fi ?一按就下載病毒!

使用免費公共無線網絡(WiFi)竟讓公司遭駭!

FBI 為何警告出國少用免費Wi-Fi ?三大旅遊資安備忘清單!

銀行木馬Emotet 再進化, 新增 Wi-Fi 散播能力

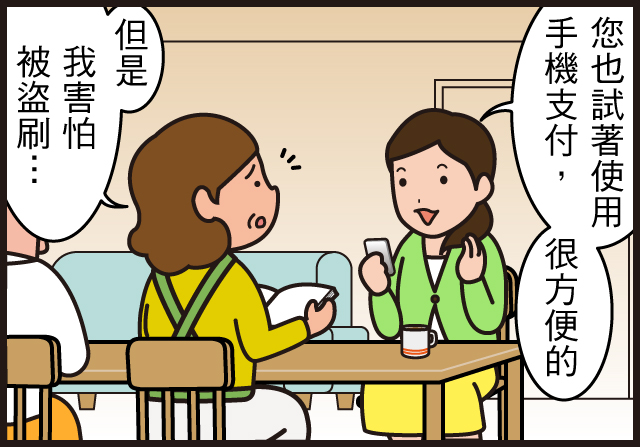

4.手機行動支付有風險

使用手機等行動裝置進行銀行交易和購物非常便利,有時候甚至比使用金融卡更安全。您可以查詢餘額、進行安全的付款、存入支票和轉帳;您甚至可以將簽帳金融卡或信用卡連結至 Apple Pay 或 Google Pay (或是其他付款服務),使用行動錢包和近距離無線通訊技術 (NFC),或是在排隊結帳時掃描 QR 碼,快速輕鬆完成購物。

基本上,行動支付不僅節省時間,而且比傳統的支付方式更加安全。只需要一個支付 App 程式啟動交易即可,同時,由於不需要使用信用卡,因此就能避免遭到一些專門拷貝信用卡的銷售櫃台系統 (PoS) 攻擊。此外,行動支付也有一些防護措施。

不過,由於這已逐漸成為一種熱門的付款方式,因此,駭客也可能利用假冒或惡意的 App 程式或是外洩的資料來執行中間人攻擊 (Man-in-the-Middle ,簡稱 MitM),進而濫用這項新的支付方式。而 App 程式本身也可能出現程式碼或流程上的漏洞,進而造成銀行帳戶資料外洩。此外,假使裝置遺失或失竊,裝置上儲存的金融相關資訊就可能遭人用於惡意用途。只要一不小心,您的資料和安全認證資訊就可能落入歹徒手中。

參考:

趨勢科技研究人員發現了第一個攻擊 Dirty COW漏洞的Android 惡意軟體: AndroidOS_ZNIU,已有超過30萬款Android程式夾帶ZNIU。目前超過40個國家偵測到該惡意軟體,主要出現在中國和印度, 但美國、日本、加拿大、德國和印尼也有受害者。直到本文撰寫時,有超過5000名 Android 使用者被感染。在惡意網站上有超過1200隻偽裝成色情和遊戲的應用程式,夾帶能夠攻擊 Dirty COW漏洞rootkit的ZNIU惡意應用程式。

趨勢科技研究人員發現了第一個攻擊 Dirty COW漏洞的Android 惡意軟體: AndroidOS_ZNIU,已有超過30萬款Android程式夾帶ZNIU。目前超過40個國家偵測到該惡意軟體,主要出現在中國和印度, 但美國、日本、加拿大、德國和印尼也有受害者。直到本文撰寫時,有超過5000名 Android 使用者被感染。在惡意網站上有超過1200隻偽裝成色情和遊戲的應用程式,夾帶能夠攻擊 Dirty COW漏洞rootkit的ZNIU惡意應用程式。