繼新聞報導指出 iOS 裝置可能遭到 Hacking Team 間諜程式監聽之後,現在 Android 裝置也將遭殃。趨勢科技在 Hacking Team 資料外洩的檔案當中發現其開放原始碼惡意程式套件 RCSAndroid (Android 遠端遙控系統) 的程式碼,這是該公司所販賣的一項間諜工具。

RCSAndroid 工具的程式碼是至今曝光的所有 Android 惡意程式當中寫得最專業、最複雜工具之一。程式碼的外洩已讓它成為一項公開的商業間諜利器。Android 用戶隨時留意裝置是否有遭到監聽的跡象。可疑的跡象包括系統出現異常行為,例如:不正常重新開機、裝置上出現一些莫名其妙的應用程式、即時通訊軟體突然當掉等等。

有關 Hacking Team 資料外洩入侵事件的各種消息及後續漏洞報導都著重在Adobe方面,但有一小塊對Android使用者很重要的訊息卻被許多人給忽略掉。

我們從 Hacking Team 資料外洩中所發現的攻擊手法及工具裡面,有一個特別惡劣的Android 惡意軟體稱為 RCSAndroid(Remote Control System Android)。RCSAndroid 工具的程式碼是至今曝光的所有 Android 惡意程式當中寫得最專業、最複雜工具之一。其程式碼的曝光,讓網路犯罪集團又多了一項新的利器可強化其間諜行動。

此一惡意軟體被該公司出售作為監控目標的工具。不同於其他惡意軟體,此一惡意軟體可安裝到 Android 手機上且近乎無法察覺。

跟其他個人電腦或Android上的惡意軟體不同,這個惡意軟體是真正的間諜工具。它安裝後所能做到的功能包括收集Android螢幕上的資訊、收集簡訊、收集電子郵件、拍照,甚至可竊聽電話,並且會打開內建麥克風錄製談話。它會針對Android設備進行漏洞攻擊,直到成功安裝為止。

根據外洩的程式碼看來,RCSAndroid 應用程式具備下列10 個間諜能力:

- 透過「screencap」這個指令擷取螢幕抓圖,並可直接讀取螢幕緩衝區內容。

- 監看剪貼簿的內容。

- 蒐集 Wi-Fi 網路與各種網路帳號的密碼,如:Skype、Facebook、Twitter、Google、WhatsApp、Mail 及 LinkedIn。

- 利用麥克風錄音。

- 蒐集簡訊、多媒體簡訊與 Gmail 訊息。

- 蒐集定位資訊。

- 蒐集裝置資訊。

- 利用前、後鏡頭拍照。

- 蒐集聯絡人,解讀即時通訊訊息,如:Facebook Messenger、WhatsApp、Skype、Viber、Line、WeChat、Hangouts、Telegram 以及 BlackBerry Messenger。

- 攔截系統的 mediaserver 服務,即時錄下任何行動電話與 App 的語音通話。

※RCSAndroid 工具的程式碼是至今曝光的所有 Android 惡意程式當中寫得最專業、最複雜工具之一。程式碼的外洩已讓它成為一項公開的商業間諜利器。Android 用戶隨時留意裝置是否有遭到監聽的跡象。可疑的跡象包括系統出現異常行為,例如:不正常重新開機、裝置上出現一些莫名其妙的應用程式、即時通訊軟體突然當掉等等。看更多關於會竊聽電話的 Hacking Team RCSAndroid 間諜工具

此種威脅自2012年起就出現了,但在7月因為兩個原因而出現重要轉折。

首先,因為 Hacking Team 資料外洩事件所被披露的文件,讓研究人員可以深入研究惡意軟體。其次,這惡意軟體可以透過Google Play上看似合法的應用程式來植入。雖然惡意軟體本身沒有出現在Google Play上,但其他應用程式會附帶啟動並加以安裝該惡意軟體。

在所有的 Android 威脅裡,這是我們所看到手法相當高竿的,其實這也不難理解,因為它的買主包含國家情報機構。

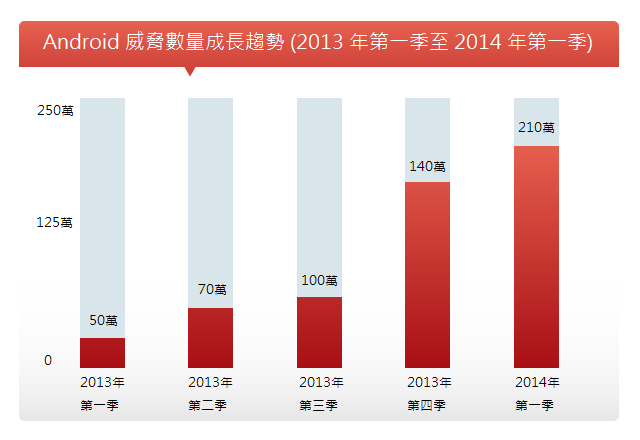

雖然我們大多數人感覺起來不太可能成為如此複雜間諜軟體攻擊的攻擊目標,但現在此惡意軟體背後的工具和技巧已經被公布周知,在 Android 惡意軟體在 2015 年 3月已經衝過了 500萬大關之際,可以預期會更廣泛地被其他惡意軟體作者所利用。 繼續閱讀