作者:RungChi Chen

網路釣魚(Phishing)是長期以來的問題,而且情況變得越來越糟。現在的釣魚郵件和正常郵件非常的相似,讓使用者和自動化系統都難以分辨。結果會讓使用者點入釣魚郵件內嵌的連結,被帶到會直接或間接竊取他們個人資料的惡意網站

這份研究報告介紹了趨勢科技新開發的技術,會關聯電子郵件格式和郵件傳送程式以偵測釣魚郵件。利用實際的例子來展示如何在趨勢科技主動式雲端截毒服務 Smart Protection Network技術的架構上使用「巨量資料(Big Data)分析」來主動識別網路釣魚郵件。讓我們可以在今日更加複雜的電子郵件威脅下保護我們的客戶。

2013年的網路釣魚:直接複製正常的郵件,只將連結稍作修改,導致真假難分

2013年的網路釣魚比之前任何時候都更為先進和複雜。越來越難區分釣魚郵件和正常郵件。

圖一:最近來自LinkedIn的網路釣魚郵件樣本

圖二:最近來自Facebook的網路釣魚郵件樣本

攻擊者可能是直接複製正常的郵件,只是將連結稍作修改。這些連結會指向內藏漏洞攻擊包的惡意網站,以攻陷使用者的電腦。

內容的相似程度讓安全廠商很難依據內容去偵測和過濾郵件。過濾此類郵件可能會導致誤判問題,因為正常的電子郵件也可能會被錯判為「垃圾郵件」。根據內嵌網址來判斷郵件也變得很困難,因為它們的平均壽命都非常的短。註1

我們需要新技術去偵測這類精心製造的惡意郵件。本文所討論的技術使用了巨量資料分析,關聯大量垃圾郵件內的資料以確定其來源。註2

電子郵件認證狀況

有許多協定,包括網域簽章郵件識別(DKIM)和寄件者政策架構(SPF)被設計實行來確認寄件者和郵件的完整性。註3

上面所提到的這兩種機制是寄件者認證技術,可以幫助控制垃圾郵件,改善正常郵件寄送。DKIM在郵件加上公開金鑰加密。寄件者使用私密金鑰來簽章自己的郵件,並透過DNS來公布公開金鑰。當收件者收到聲稱來自特定公司的電子郵件時,他們會從DNS取得公開金鑰以檢查這電子郵件是否真的來自於該公司。應用DKIM可以幫忙解決釣魚問題。

然而,上述機制並無法解決垃圾郵件和釣魚郵件相關的所有問題,原因有三。首先,全球DKIM(35%)和SPF(63%)的採用率並不高。註4 其次,DKIM對於回覆電子郵件並不敏感,這代表有些網路釣魚郵件可以使用有效的DKIM簽章寄送。註5 最後,轉寄郵件會造成合理的簽名失敗率,高達4%。

郵件網路基礎

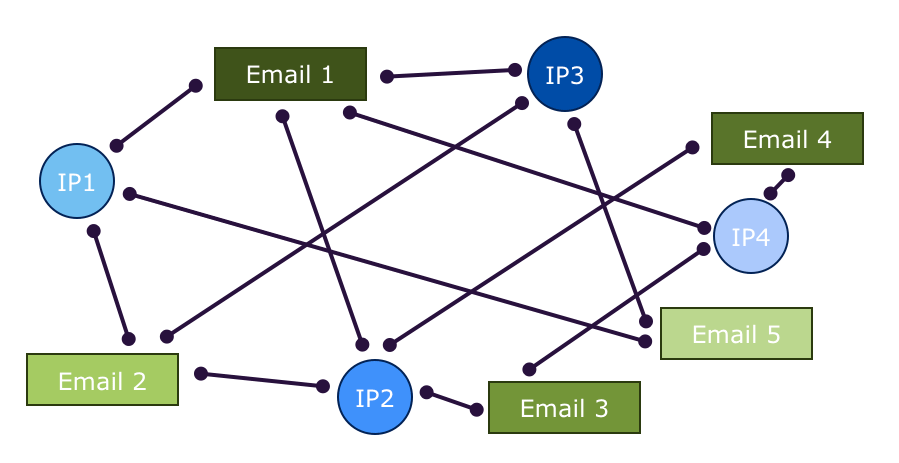

我們的方法是將郵件與寄送它們的IP地址進行關聯。在某些方面,它利用正常和釣魚郵件間的相似處以幫助我們。

我們開發了識別常見寄送電子郵件的方法。我們嘗試對每封郵件產生一個識別特徵碼。這特徵碼所考慮的要素包括寄件者地址的網域、格式結構、郵件內容以及是否有身份認證。被分類的電子郵件接著會與寄送它們的IP地址進行關聯。

圖三:IP地址和電子郵件的關係圖