到了2025 年物聯網(IoT,包括穿戴式技術)的進步是如此迅速,以至於沒有人會注意到運動手錶內建了健身或追蹤功能。當然的,因為到那個時候它們已經無所不在。有人曾經預言過,連網設備的數量到2020年會成長到500億。

[延伸閱讀:2020年的萬物聯網(IoE)會變成如何]

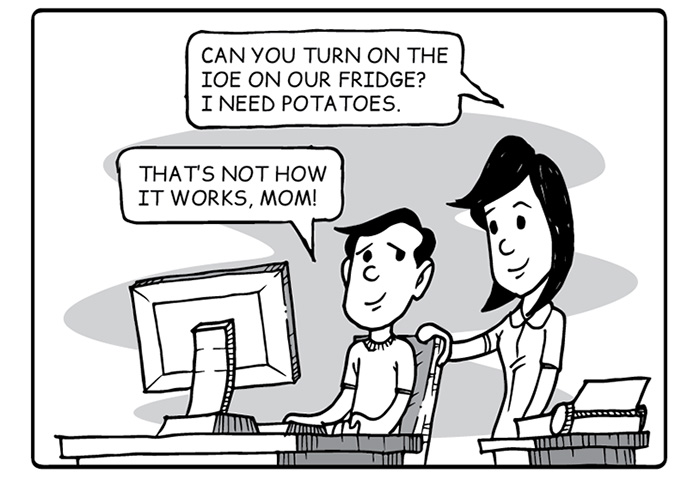

物聯網(IoT)又包在格局更大的物聯網(IoT ,Internet of Things)內,IoT還包括了人,所以看來每個人都得去熟悉它。許多智慧住家科技紛紛地出籠,你四周的人都會想更加瞭解物聯網(IoT)。以下是讓你可以輕鬆地加以解釋而不會失去理智和耐心的作法:

第一步、用一張影像開始

想像一個有著多條道路相交的路口。簡單來說,物聯網(IoT ,Internet of Things)基本上是人、流程、資料和裝置的交匯。它是個繁忙的十字路口,代表這四種元素的車輛在不同路徑移動著而不會相互碰撞。

第二步、慢慢的進入定義

物聯網(IoT ,Internet of Things)是透過網路來連接人、流程、資料和裝置的概念。有了網路的幫助,這四個元素可以輕易地被設定來根據給定狀況加以回應和動作。

目的是設計來改善都市、工業和人們今天的生活,物聯網(IoT)分配數位識別碼給日常物件,像穿戴式設備和家電,提供使用者新的方式來進行連結、互動和分享。物聯網(IoT)也有可能會成為跨越城市和工業大型關鍵基礎設施背後的驅動力。 繼續閱讀