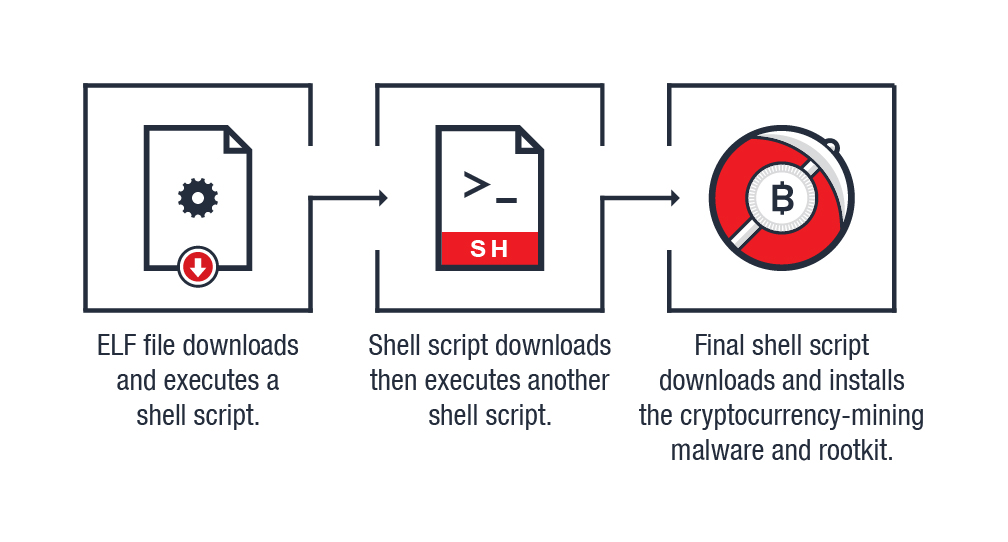

電影《猛毒》在台開出票房紅盤,片中「共生體」(Symbiote)是來自外太空的外星種族,必須寄宿在生命體上與宿主共同生存,好像近年來討論度極高的「挖礦病毒」,駭客透過此病毒使用戶的電腦癱瘓,電腦不知不覺愈跑愈慢,耗電量增加,甚至系統不時當機,與猛毒中「共生體」逐漸侵蝕宿主身體機能一樣,使得宿主漸漸衰弱,電影女主角利用它的弱點,使用核磁共振迫使它脫離宿主男主角湯姆哈迪的身體。因此,對付令人聞風喪膽的挖礦病毒,有效利用防毒軟體的「多層式防禦」,瀏覽網頁時隨時阻擋惡意廣告或疑似被包裝成「flash」的挖礦病毒,透過機器學習技術且大量分析病毒樣本以事先防禦病毒入侵,避免電腦遭受無妄之災!

▲韓國電影《屍殺列車》中的鹿感染了神秘病毒,被車撞倒後死而復生。(圖/車庫娛樂提供)

韓國電影「屍速列車」在台掀起票房熱潮外,美國影集「陰屍路」早在2010年就風靡全球,奠定了「Zombie」歷史的收視定位,更嚴格來說,這部影集創造了一個橫空出世的名詞「Walking dead」,如同去年讓人聽到就想哭的勒索病毒(Wannacry),知名影評人「左撇子的電影博物館」就曾於文章分析「殭屍其實是一種病」,眼尖的觀眾在知名電影「屍速列車」片頭可能就發現一頭鹿被神秘病毒感染後,被車撞倒卻死而復生,之後病毒蔓延到人類身上,在列車上進行人屍大戰,劇情震撼。 繼續閱讀