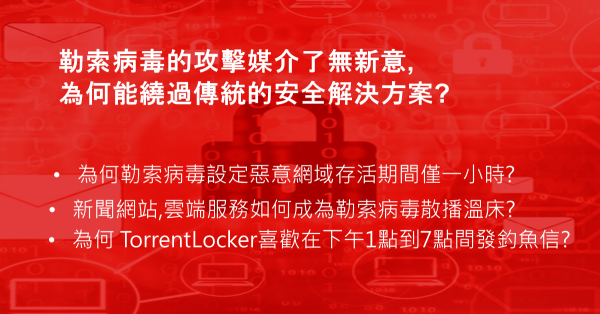

為何使用者會自己動手啟用內嵌在惡意附件文件內的巨集?

為何 CryptoWall 偏好早上5點到9點間發釣魚信; TorrentLocker喜歡在下午1點到7點間發信

為何勒索病毒發送的網路釣魚發信不用殭屍網路,而改用被駭郵件伺服器?

新聞網站,雲端服務如何成為勒索病毒散播溫床?

為何勒索病毒設定惡意網域存活期間僅一小時?

勒索病毒過去半年變種數量超過過去兩年

除了要瞭解勒索病毒加密以外的策略和技術外,了解它們如何進入環境也相同的重要。趨勢科技最近的分析顯示大多數勒索病毒 Ransomware (勒索軟體/綁架病毒)家族可以在暴露層(exposure layer)加以阻止 – 網頁和電子郵件,事實上,從2016年1月到5月,趨勢科技已經封鎖66,00萬多次勒索病毒相關的垃圾郵件(SPAM)、惡意網址和威脅。

有越來越多網路犯罪分子利用勒索病毒作為武器,因為其有利可圖;僅在過去的六個月,就有超過50個新家族出現,而2014到2015年加起來也只有49個。在最近幾年,讓勒索病毒成功的一個重要因素是其勒索的技巧,主要是利用目標對失去自己電腦掌控的恐懼,網路犯罪分子不斷發展他們的技術 – 從簡單的鎖定使用者螢幕、假造聯邦執法單位警告,到實際去動到資料。

許多關於勒索病毒 Ransomware 討論集中在檔案部分,但往往忽略了散播機制,主要是因為沒有創新性,勒索病毒的幕後黑手只是利用萬無一失的電子郵件和網頁策略,雖然簡單,但這些策略大多會讓使用者不易察覺,且這樣的策略可以繞過傳統的安全解決方案。

在本篇文章中,我們會仔細檢視勒索病毒常用的攻擊媒介,以及我們如何在它們抵達之前減少其造成的風險。

並不創新的垃圾郵件做法:社交工程

讓我們來看看勒索病毒所用的垃圾郵件策略及它如何能夠躲過垃圾郵件過濾程式。在一般情況下,勒索病毒相關的垃圾郵件包含惡意附件檔,可能是巨集、JavaScript等形式,這些是下載真正勒索病毒的下載程式。一個例子是CryptoLocker,它有惡意附件檔(通常是UPATRE變種)會下載ZeuS / ZBOT,這個資料竊取惡意軟體接著會下載並在系統執行CryptoLocker。

但網路犯罪分子並非就此停住。有些加密勒索家族會加上另外一層 – 巨集,一種用來繞過沙箱技術的老策略,會要求使用者手動啟用內嵌在惡意附件文件內的巨集來感染系統,在這裡,社交工程social engineering誘餌和對人心的了解起了關鍵的作用。 繼續閱讀