勒索病毒最早於 2005 年首次在俄羅斯出現。從此之後,勒索病毒便逐漸擴散到全世界,並在 2011 年大量流行。根據估計,光 2021 年,勒索病毒攻擊對全球所造成的經濟成本就高達 200 億美元左右,大約每 7 秒鐘就有一起勒索病毒攻擊發生。

使用者會感染勒索病毒,大多經由不明來源的惡意電子郵件內的附件或連結下載到惡意程式。然而,由於勒索病毒的設計是為了盡可能長期躲藏而不被發現,因此受害者不太容易確切知道自己是何時感染。

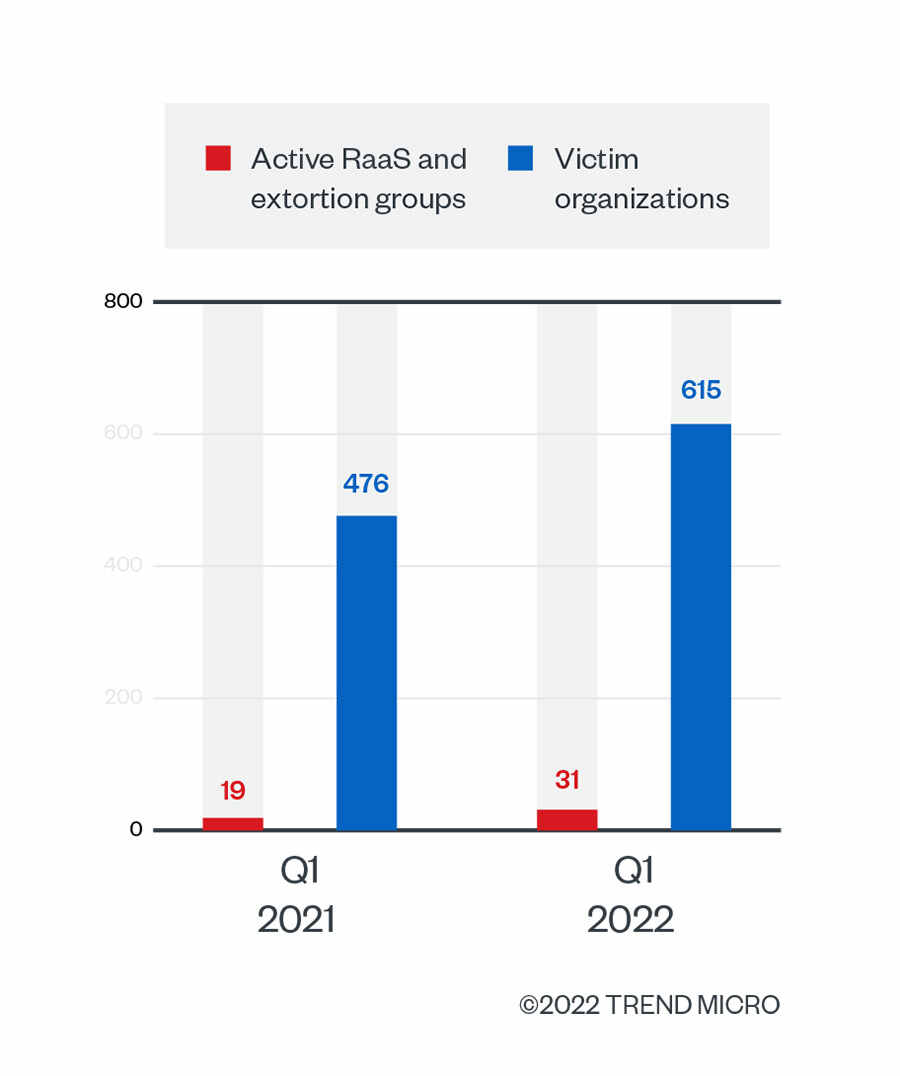

2022 年一開始,勒索病毒 犯罪集團便搶先起跑,而且隨著越來越多犯罪集團的加入,他們的活動也更加熱絡。趨勢科技根據勒索病毒服務 (RaaS) 與勒索集團的資料外洩網站、趨勢科技的公開來源情報 (OSINT) 研究,以及趨勢科技 Smart Protection Network™ 全球威脅情報網等各方面的資料,發表了 2022 年第 1 季 (1 月 1 日至 3 月 31 日) 的勒索病毒威脅情勢。我們追蹤了勒索病毒的活動,聚焦這段期間攻擊得逞次數最多的三大勒索病毒家族背後的駭客集團,也就是:惡名昭彰的 LockBit 、 Conti,以及新崛起的 BlackCat。

根據趨勢科技的監測資料顯示,在這段三個月的期間,我們在電子郵件、網址與檔案三個層面總共偵測並攔截了 4,439,903 次勒索病毒威脅。勒索病毒威脅的整體數量較上一季 (2021 年第 4 季) 增加 36.6%,比去年同期 (2021 年第 1 季) 增加 4.3%。

2022 年第 1 季的 RaaS 勒索集團數量較去年同期成長 63.2%,無可避免地造成更多企業受到勒索病毒的危害。根據勒索病毒集團資料外洩網站上有關拒絕支付贖金的受害企業機構資料,勒索病毒的受害機構數量較去年同期增加 29.2%。

本文分析了最新發現的 White Rabbit 勒索病毒並仔細研究了它的躲避偵測技巧。

趨勢科技發現最新的 White Rabbit 勒索病毒 家族在 2021 年 12 月暗中攻擊了一家美國當地銀行。這個新的勒索病毒跟知名的 Egregor 勒索病毒一樣會隱藏自己的行為,而且可能跟知名的「FIN8」「進階持續性滲透攻擊」(APT攻擊)

集團有所關聯。

White Rabbit 最值得注意的一點是,它的惡意程式需要在指令列輸入一個特殊的密碼,才能解開其內部的組態設定並執行勒索病毒行為。這種避免暴露惡意行為的技巧是知名勒索病毒家族 Egregor 為了防止研究人員分析其惡意程式而採用的密技。

繼續閱讀趨勢科技分析了 Yanluowang勒索病毒的最新樣本之後發現它們最值得注意的是含有數位簽章,而且會終止多種資料庫和備份管理軟體的處理程序。

我們分析了一些 Yanluowang勒索病毒 的最新樣本,這是近期發現的一個勒索病毒家族,其名稱來自中文的「閻羅王」。這些樣本值得注意的地方是,它們都經過某個合法的數位簽章所簽署,我們判斷這個簽章不是偷來的就是偽造的。此外,這些樣本還會終止多種資料庫和備份管理軟體 (如 Veeam 和 SQL) 的處理程序。

自從 Yanluowang 勒索病毒在幾星期前被發現之後,許多攻擊行動即被發現跟該病毒有關,據報導,其幕後駭客集團至少從 2021 年 8 月起便一直在對美國的企業發動目標式攻擊。

截至本文撰稿為止,我們分析到的 Yanluowang 勒索病毒樣本偵測數量還很少。光從其檔案本身我們很難看出它們是如何、以及透過何種管道進入使用者的系統。但由於這些樣本需要某些特定的參數才會正常執行,因此似乎可以判定應該是經由遠端桌面工具來執行。

此外,我們也認為我們分析到的檔案只是駭客在入侵受害者電腦後所用的工具之一。

經過初步分析,這個勒索病毒在執行時會檢查以下幾個參數,這些參數主要用來指定要加密的目錄:

圖 1:檢查參數 (path)。

圖 2:檢查參數 (pass)。

接著,勒索病毒會將參數指定目錄中的檔案加密,然後在加密後的檔案名稱末端加上「.yanluowang」副檔名,接著在目錄內放入一份勒索訊息:「README.txt」。

圖 3:Yanluowang 勒索病毒的副檔名。

圖 4:Yanluowang 勒索病毒的勒索訊息 (README.txt)。

很重要的一點是,我們蒐集到的樣本都經過某個數位簽章的簽署,而且在我們分析期間是一個合法簽章。所以問題來了,到底這個簽章是偷來的,還是偽造的。

程式碼簽署的作用是要證明軟體的真實性,所以,經過簽署的惡意程式看起來很像良性的合法軟體,因此能躲避一些資安機制。

圖 5:Yanluowang 勒索病毒樣本發現的數位簽章。

此勒索病毒執行之後會利用 Windows API 將以下資料庫與備份管理軟體的相關處理程序終止:

終止這些處理程序可能會導致企業無法存取備份檔案,對受害機構造成更大壓力,逼迫受害者乖乖支付贖金。

圖 6 至 7:終止處理程序。

此外,此勒索病毒還會利用指令列介面嘗試終止符合下列搜尋字串的處理程序:

除了處理程序之外,惡意程式也會強迫將下列服務停止 (使用「net stop」指令):

最後,它還會利用下列指令強迫終止某些執行中的虛擬機器 (VM):

圖 8:停止服務。

我們將持續監控 Yanluowang 勒索病毒的相關事件,一有最新消息就會跟大家分享。

由於新的勒索病毒家族會不斷出現,因此我們在 2022 年資安預測報告中即預言勒索病毒集團將使用更現代化且更精密的勒索手法。為此,企業必須採取更嚴密的防禦措施。

此外,若企業能建立一套框架,將有助於提升對勒索病毒的防禦,以下是這套框架可考慮採納的一些最佳實務原則:

Trend Micro Vision One™ 提供多層式防護與行為偵測來提早偵測及攔截勒索病毒,不讓它們有機會對系統造成任何損害,藉由涵蓋多層防護的偵測能力來發掘在單一防護層上看似無害的可疑行為。

Trend Micro Cloud One™ – Workload Security 可繞藉由虛擬修補與機器學習技巧來保護系統,防範專門攻擊漏洞的已知及未知威脅。此外,還能運用最新的全球威脅情報來提供最新、最即時的防護。

Deep Discovery Email Inspector 採用客製化沙盒模擬分析環境與進階分析技巧來有效攔截勒索病毒,不讓勒索病毒進入系統,此外還可攔截勒索病毒用來突破防線的網路釣魚郵件。

趨勢科技Apex One採用新一代自動化威脅偵測及回應功能對端點裝置進行深度分析,進而防範無檔案式威脅與勒索病毒等進階威脅。

如需完整的入侵指標 (IoC),請參閱這份文件。

原文出處:New Yanluowang Ransomware Found to be Code-Signed, Terminates Database-Related Processes 作者:Don Ovid Ladores

【2021年12月16日,台北訊】面對國際疫後常態之下的新型態商業模式崛起及樂享雲端服務的消費者習慣改變,企業經營樣貌將日趨複雜並更需綜觀全局。在全球數位轉型風潮及網路服務型態持續演變牽動之下,企業及個人所面臨的資訊安全防護挑戰將日益險峻。全球網路資安解決方案領導廠商趨勢科技 (東京證券交易所股票代碼:4704) 今日發表2022年資安年度預測報告,提出三大重點觀察,包含:駭客藉四重勒索擴大獲利、供應鏈成為駭客攻擊新場域、個資外洩助長詐騙風潮,提醒有效的資訊安全防護需預作準備,方可控制風險。

趨勢科技臺灣區暨香港區總經理洪偉淦表示:「全球商業環境受各區域經濟版圖競爭持續轉變,駭客的思考模式也如同商人做生意一般,不斷地開拓攻擊版圖以尋找新的獲利機會,影響所及資安在企業經營策略中扮演的角色更為關鍵。而台灣位處於全球產業供應鏈的重要中樞,不論是企業或是上下游供應廠商,內部資安能量的建立將被更嚴格的要求與檢視,妥善的資安風險管理政策更將是明年企業經營佈局規劃的重中之重。」

繼續閱讀