自從勒索病毒 Ransomware (勒索軟體/綁架病毒) 首次出現以來,其數量已翻了數倍,而且隨著新的家族和變種不斷出現,再加上原有的家族亦持續更新,這所有的跡象都顯示勒索病毒的問題仍在持續擴大當中。勒索病毒之所以能夠得逞,很重要的一個原因是它能讓受害者心生恐懼,因此很容易乖乖就範,照著勒索訊息的指示支付贖金。

勒索訊息的內容大致包含付款資訊和威脅內容:經由什麼方式付款、該付多少、不付的後果會怎樣等等。但是,受害者顯然想知道更多資訊,可能的話最好知道如何防範勒索病毒,或者,是否有辦法移除勒索病毒,例如使用免費解密工具。不過,首先您必須知道您感染的是什麼勒索病毒,以下我們將介紹x六個最常見的勒索病毒以及勒索訊息來幫助您跨出這第一步。

- CERBER:會逐字唸出勒索訊息的內容,語音提醒受害者支付贖金

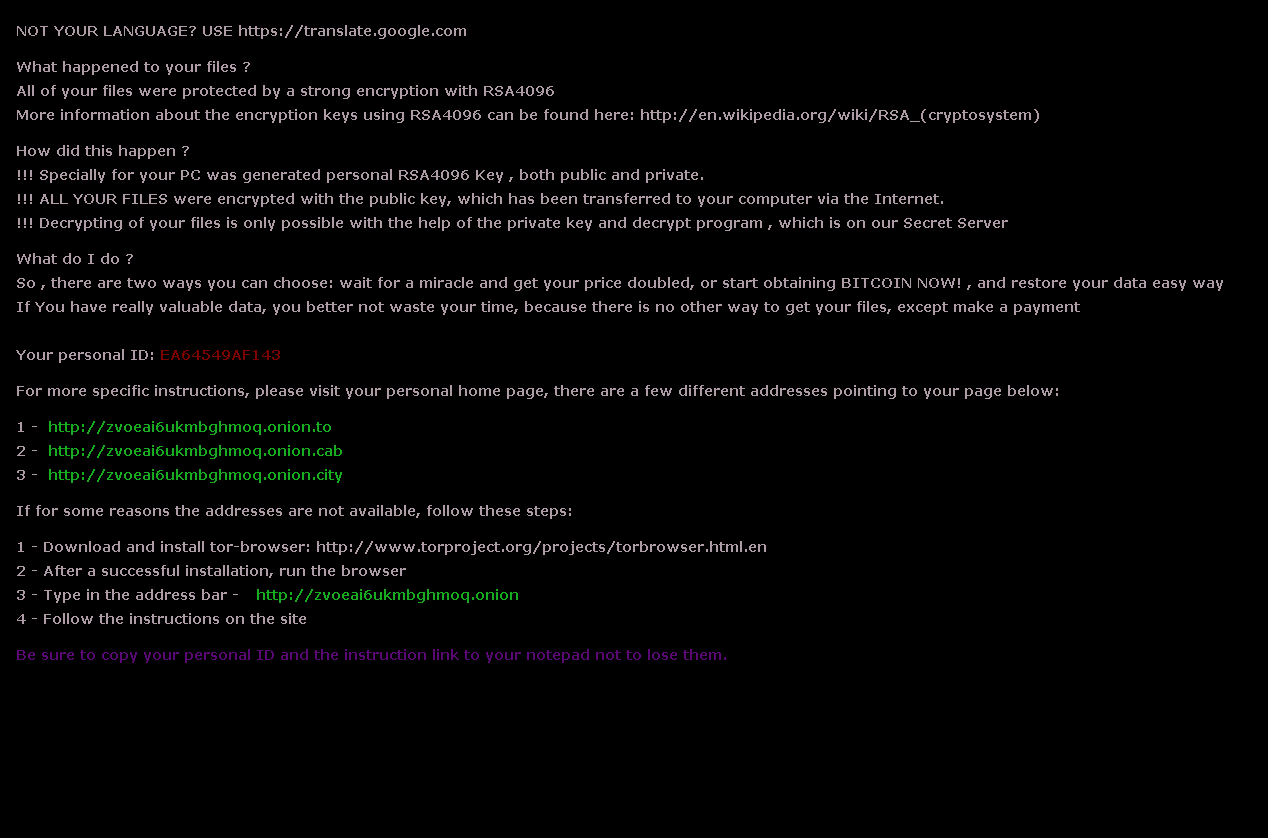

- CryptXXX:加密檔案類型多達 200 多種,新變種會鎖住電腦螢幕

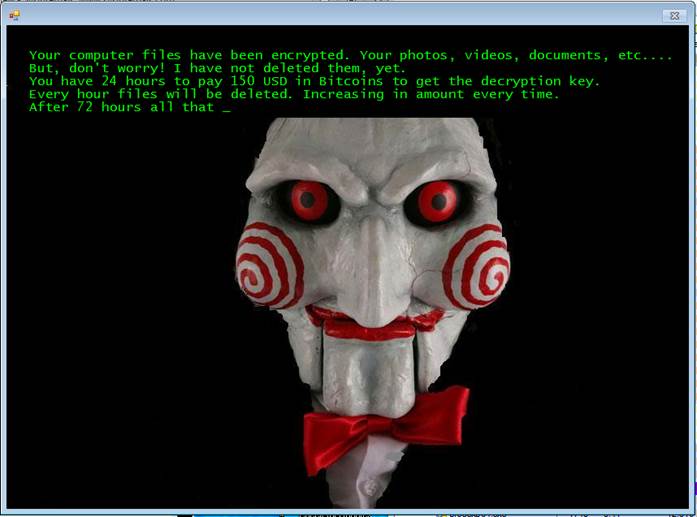

- 奪魂鋸Jigsaw:每隔一小時就會刪除一批檔案,過了 72 小時之後永久刪除

- Locky:迫使醫院緊急將所有電腦關機,改用紙本作業

- RAA:不僅會偷密碼,還會偷比特幣錢包

- MIRCOP: 做賊喊抓賊的,說自己是受害者的

當 RAA 第一次亮相時,最令人矚目的是它使用 JScript 來躲避偵測,並且讓自己更容易透過編碼來隱藏。進入系統之後,RAA (趨勢科技命名為 RANSOM_JSRAA.A) 會搜尋下列副檔名的檔案:.doc、.xls、.rft、.pdf、.dbf、.jpg、.dwg、.cdr、.psd、.cd、.mdb、.png、.lcd、.zip、.rar、.csv 等等,接著將檔案加密,然後在檔名末端加上「.locked」副檔名。除此之外,RAA 還會在系統植入專門竊取資料的 FAREIT (亦稱為 Pony) 惡意程式,它會搜尋系統上儲存的 FTP 用戶端和其他檔案管理軟體、電子郵件用戶端、網站瀏覽器、甚至 比特幣(Bitcoin) 錢包的帳號密碼。蒐集到的資料會傳送至某個幕後操縱 (C&C) 伺服器。其勒索訊息是以俄羅斯文撰寫,內容提供了支付贖金的步驟,贖金最高 0.39 比特幣 (約合 7308 台幣)。

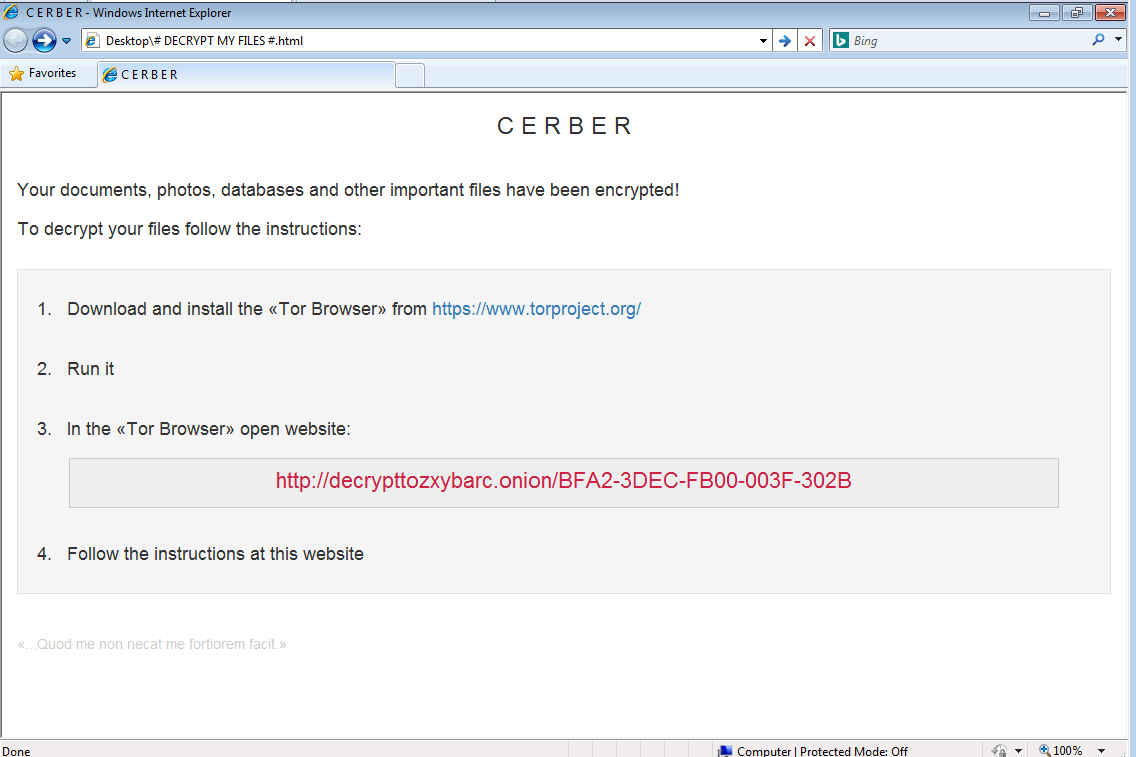

CERBER:會逐字唸出勒索訊息的內容,語音提醒受害者支付贖金

Cerber (趨勢科技命名為 RANSOM_CERBER.A) 最明顯的特徵是具備語音功能,會逐字唸出勒索訊息的內容,以說話方式不斷提醒受害者支付贖金。Cerber 犯罪集團要求的贖金為 1.24 比特幣(根據 2016 年 8 月 23 日的匯率約合 23,238 台幣),付款期限是七天,過了期限之後贖金將加倍。正如其勒索訊息所說,受害者的照片、資料庫以及其他重要文件都已遭到加密,受害者電腦上所有下列副檔名的檔案都會遭到加密:.doc、.docx、.jpg、.pdf、.pps、.pptm、.rar、.txt、.xls、.mov、.mp3、.config、.css、.csv、.dds、.flv、.html、.key、.lit、.mov、.mp3、.mp4、.mpg,而且副檔名會改成「.cerber」。

CryptXXX:加密檔案類型多達 200 多種,新變種會鎖住電腦螢幕

當 CryptXXX (趨勢科技命名為 RANSOM_WALTRIX.C) 一開始被發現時,它是從早期勒索病毒 Reveton 所衍生而來,經過多次改版和改頭換面之後,現在它已變得相當難以破解。最新的版本不僅會將檔案加密,某些 CryptXXX 變種還會將電腦螢幕鎖住,讓使用者根本無法使用電腦 (但這樣的作法似乎有點適得其反,因為使用者不能使用電腦就看不到勒索訊息)。CryptXXX 已知可加密的檔案類型有 200 多種,包括:.doc、.docx、.jpg、.pdf、.pps、.pptm、.rar、.txt、.xls、.mov、.mp3、.config、.css、.csv、.dds、.flv、.html、.key、.lit、.mov、.mp3、.mp4 以及 .mpg 等等,加密之後副檔名會變成「.crypt」。有趣的是,病毒的作者在某次更新時突然決定「大發慈悲」,給受害者更長的期限來支付 500 美元的贖金,但期限過後贖金依然會加倍。

PC-cillin 2016雲端版已有增加對勒索軟體 Ransomware加密行為的防護機制,可預防檔案被勒索軟體惡意加密

趨勢科技PC-cillin雲端版 ,榮獲 AV-TEST 「最佳防護」獎,領先28 款家用資安產品防毒軟體 ,可跨平台同時支援安裝於Windows、Mac電腦及Android、iOS 智慧型手機與平板電腦,採用全球獨家趨勢科技「主動式雲端截毒技術」,以領先業界平均 50 倍的速度防禦惡意威脅!即刻免費下載

繼

繼