由各式各樣蒐集和交換資訊的裝置所構成的物聯網向來是網路犯罪集團覬覦的對象,因為 IoT 的普及率正在不斷上升。根據 Gartner 預估,2020 年全球使用中的 IoT 裝置數量將超過 208 億,屆時超過一半以上的企業流程和系統都將運用到 IoT,其中大型企業將是 IoT 營收的主要動力。

然而,網路犯罪集團如何利用這波浪潮?IoT 裝置儘管擁有最新的硬體和應用程式,但大多數卻仍在使用一些過時的通訊協定與作業系統 (OS)。例如,遠端遙控燈泡及 Wi-Fi 連線的車內資訊系統 (In-Vehicle Infotainment,簡稱 IVI),大多使用 Linux 作業系統,並以缺乏安全組譯功能的 C 語言開發。此外,也採用 TCP/IP (1989,RFC 1122)、ZigBee (2004 規格)、CAN 2.0 (1991) 這類過時的通訊協定來連接,歹徒只要成功利用這些通訊協定的漏洞,就能從遠端遙控裝置。

例如,針對 TCP/IP 通訊協定,歹徒可發動中間人攻擊來侵入 IoT 裝置網路,從中攔截裝置的通訊流量,進而遙控裝置。

歹徒在駭入 IoT 裝置時會經過以下幾個步驟:

敵情偵察與概念驗證 (PoC)

駭客會先針對目標裝置進行一番研究,尋找可能的弱點,並透過概念驗證來發掘可利用的漏洞。這些概念驗證包括:車內資訊系統內建數位音訊廣播接收器可能存在的漏洞,以及連網燈泡的安全認證漏洞,這使得就算是與外界隔離的網路也可能發生資料外洩。

在這個階段,駭客的主要工作包括:

- 尋找裝置是否使用預設或內建的登入帳號密碼。

- 利用軟體測試工具來攻擊通訊協定的漏洞,如通訊協定或參數測試工具。

- 尋找是否有輸入檢查方面的疏失 (如:緩衝區溢位、SQL 隱碼攻擊)。

此外,駭客還有像 Modbus Fuzzer 和 CANard 這類開放原始碼的工具可加快整個流程,兩者都能在 Github 程式碼代管服務網站中找到。

取得裝置控制權

接下來,駭客將利用找到的漏洞奪取 IoT 裝置的控制權,可能的方式包括:

- 藉由漏洞攻擊或預設的使用者帳號密碼來進入裝置,接著搜尋可橫向移動的內部網路。

- 在裝置當中安裝殭屍程式來建立殭屍網路,進一步掌控裝置網路。

- 發動分散式阻斷服務攻擊 (DDoS),這類攻擊需要大量的資料來癱瘓網路,而分布廣泛的 IoT 裝置正好提供一個良好的環境來發動 DDoS 攻擊。例如,最近發生的一個案例就是利用數以千計遭到殭屍化的監視攝影機來發動 DDoS 攻擊。

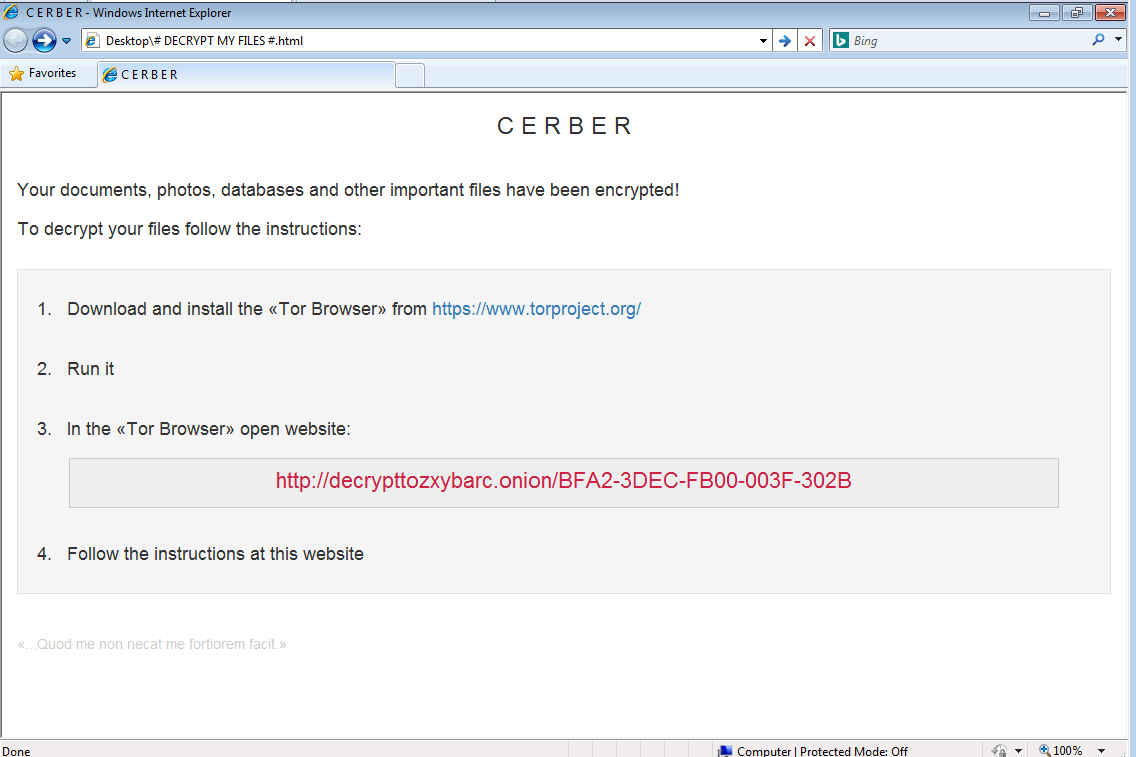

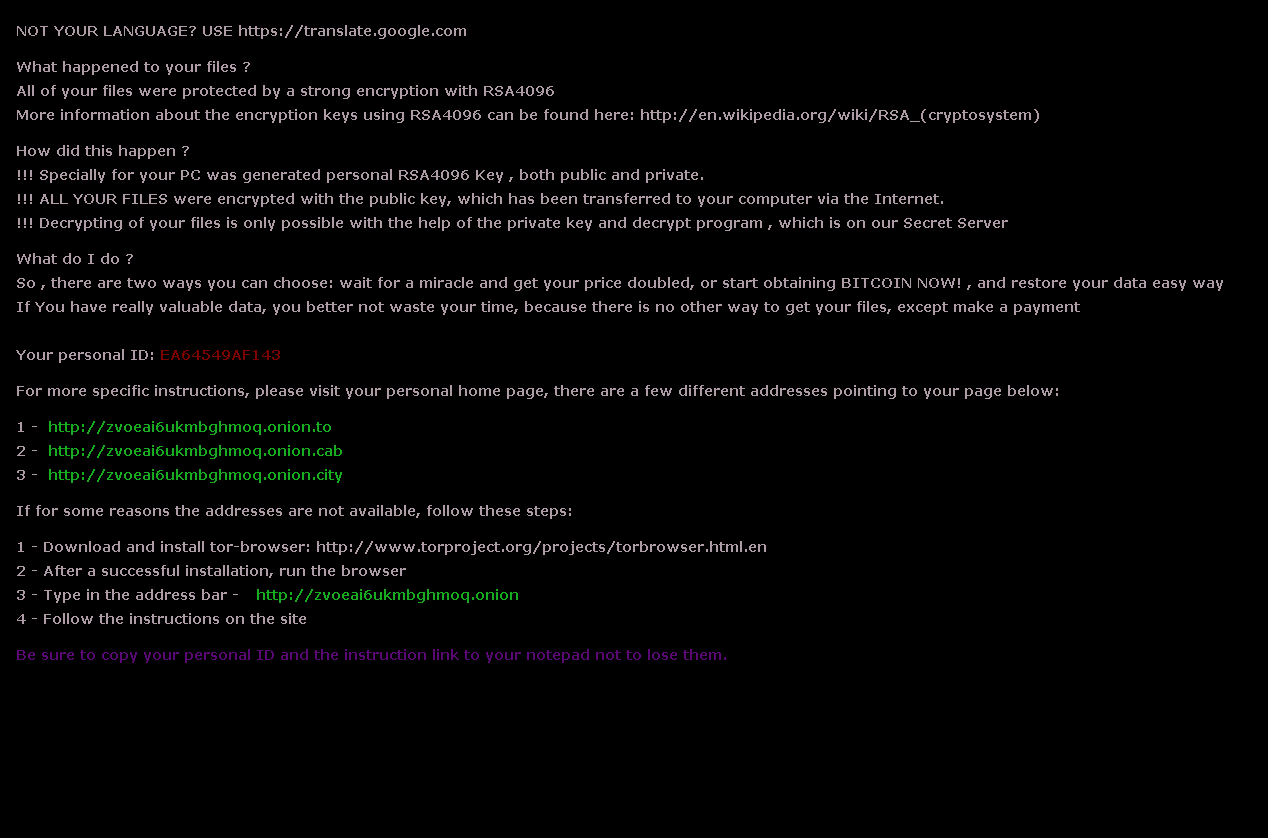

圖 3:利用 TCP/IP 的漏洞來發動 SYN 洪水攻擊 (阻斷服務攻擊的一種)。