「 你的訂單已出貨」 郵件無內容,僅附上一個空白 Word 文件,一點下去檔案就成了勒索病毒肉票!

「Google 」被改成 「Goog1e」或「ɢoogle.com」等魚目混珠的網址,點下去帳密可能就被盜了!

如何在第一時間看穿這些網路綁匪的真面目?

只要一個不小心我們就在社群網站上很容易不小心點了某個惡意連結,而帶來一連串的厄運:不是個人資料遭到竊取,就是電腦受到感染。還有當心把.com手殘打成.om,被誤導到惡意網站,,目前這些仿冒網域名稱包括netflix.om、youtube.om、linkedin.om、yahoo.om、gmail.om等等。延伸閱讀:看似拼錯的網域名稱 竟可賣100英鎊!(含facebook google paypal 等假網址一覽表)

今年五月美國電子商務巨擘 Amazon 的使用者陸續接到通知,請他們小心提防大規模網路釣魚(Phishing)詐騙。估計有 3,000 萬封,甚至另有估計一億封假冒該網站名義所發出Amazon.com 訂單出貨通知的垃圾郵件,寄件人地址為「auto-shipping@amazon.com」,主旨為「Your Amazon.com Order Has Dispatched (#code)」(你的 Amazon.com 訂單已出貨 (#編號))。

該郵件內文為空白,僅附上一個 Microsoft Word 文件,這個 Word 文件的內容也是空的,但卻含有一些原本用來將常用操作自動化的巨集程式碼。許多受害者收到這個惡意檔案的使用者當看到畫面上要求啟用巨集以閱讀文件內容時,通常會不自覺地照做,因此就會從某個網站下載Locky 勒索病毒到電腦。

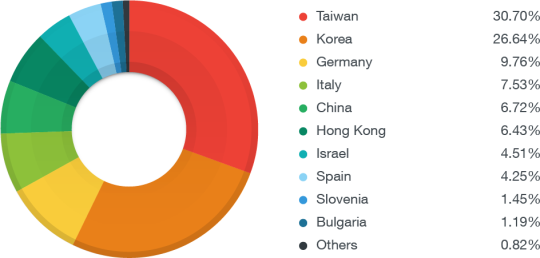

根據趨勢科技 Trend Labs 報告發現:99% 的勒索病毒都是透過電子郵件或網站連結進行散播攻擊。每天有100 次掉進駭客陷阱的風險!臺北市某公司會計人員收到一封標題為「免費抽iphone 」的電子郵件,一打開”中獎名單”附檔,電腦中的檔案立刻被勒索病毒攻擊!「你的檔案已被加密,支付 600 美金索取解鎖金鑰, 96 小時後贖金加倍,倒數計時開始 !!」

辨認網路釣魚(Phishing)常用四個障眼法

雖然網路詐騙份子不會讓你一眼就看穿,不論你是忙著追蹤熱門話題、上網購物,或者只是到處瀏覽打發時間,你最好避開一些看起來就很可疑的連結和電子郵件。它們有什麼徵兆?提供一些辨認網路釣魚(Phishing)四個小秘訣:

1.企圖魚目混珠的英文拼法,例如:把字母l 改成數字 1 ;字母O 改成數字 0

2.假冒網路警察抓盜版,facebook 停權警告通知….等令人心生畏懼或緊張冒冷汗的標題

3.FB 臉書朋友突然發出奇怪的連結,比如養眼影片,務必 hold 住滑鼠,打電話求證

4.政府或金融機構要求提供個人資訊,尤其是在手機操作時眼睛容易有”業障”,不容易分辨真假,一不小心就手滑誤按

1.內容有錯字,或是企圖魚目混珠的拼法,例如:把字母 l 改成數字 1 ;字母 O 改成數字 0

– 企業大都很看重自己的名譽,因此網站和信件內容在發布之前一定會經過審閱。所以這是一個分辨正常網站和網路釣魚(Phishing)網站的簡易技巧。

趨勢科技發現為數不少的網路釣魚(Phishing)利用類似網址的分身詐騙事件,比如 Paypal 被改成Paypa1 ;Google 被改成 Goog1e,詐騙者把英文字母l 和 O 魚目混珠成數字 1 和 0 是常見的手法,這些雷同 URL ,很容易矇騙臉友點擊。

「ɢoogle.com」乍看之下似乎看不出來什麼端倪。把它和正宮「Google.com」擺在一起再看仔細,有發現哪裡不對勁嗎?

看出來了吧,就是「ɢ」、「G」的差別。事實上,這個「ɢ」其實是一個拉丁字母,而不是我們平常常見的「G」。報導說該網站與 google無關,裡面都是垃圾廣告訊息,目前已經無法進入。

看更多山寨版:< 網路釣魚網址障眼法詐騙總整理 > 分身網址 Paypa1? Goog1e ? faecbook?