根據趨勢科技託管式偵測及回應 (MDR) 服務的資料顯示,企業最常遭遇的威脅通常能反映出企業的網路資安政策。例如,若企業經常仰賴實體裝置或區域網路共用磁碟來傳輸資料,當然就更容易發生惡意程式大規模感染的情況。因此,企業提升資安的首要步驟之一,就是了解自己為何較容易遭遇某些威脅。

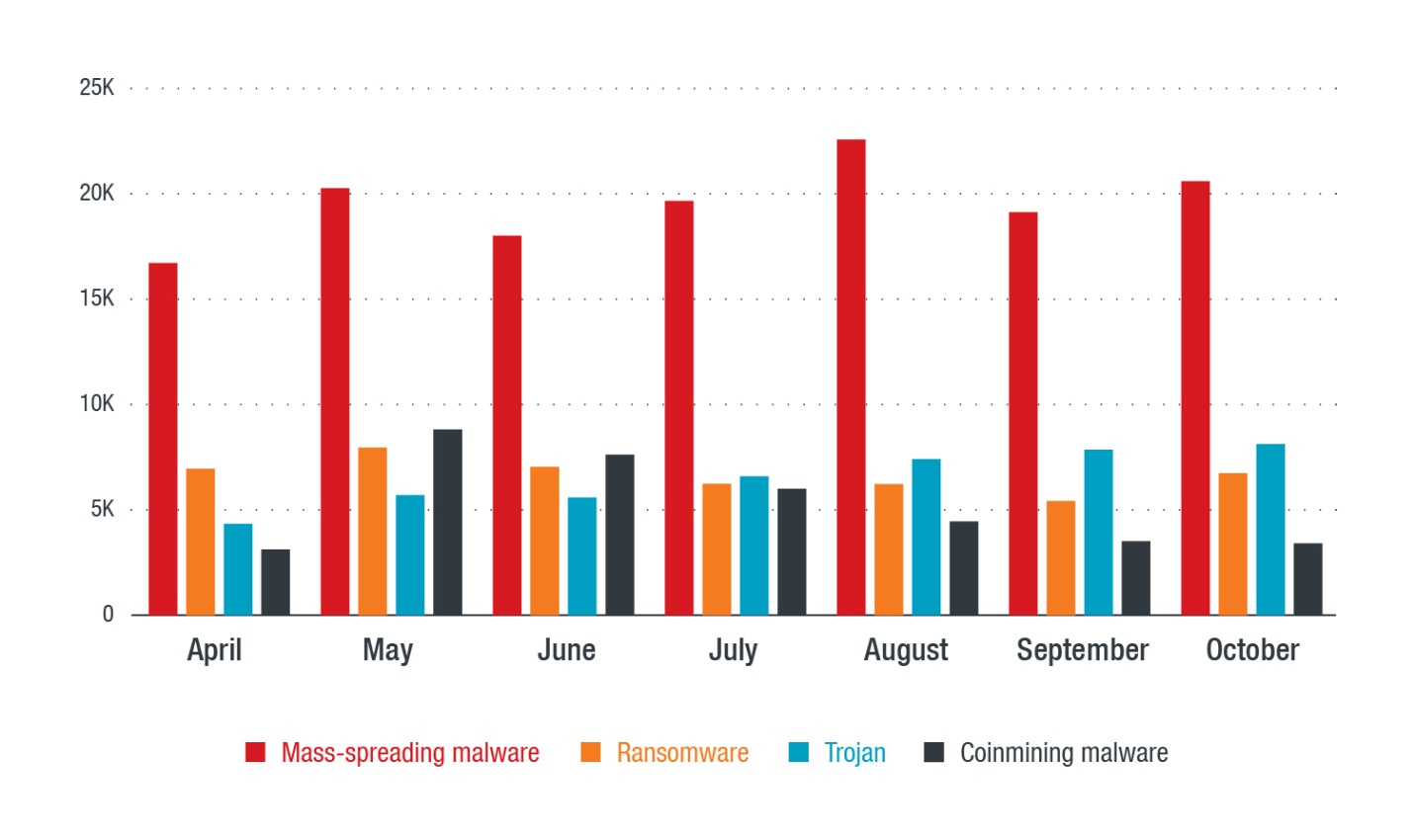

圖 1:各種威脅數量的逐月變化 (4 月至 9 月)。

為了說明企業最常遭遇的威脅如何反映其內部政策,我們研究了趨勢科技 Smart Protection Network™ 全球情報網東南亞地區為期六個月的資料。

我們發現,從 2018 年第二季至第三季,一些舊的威脅依然名列前茅,最常見的是大量散布的惡意程式。在一般人的觀念中,大量散布的惡意程式早已過時,也因此這些偵測數量之龐大有點讓人意料。若從全球情勢來看,企業或許會認為應該將防禦集中在防範全球目前最夯的威脅,例如「無檔案式」惡意程式和虛擬加密貨幣挖礦程式。然而,如果企業因此而部署專為最新威脅而設計的解決方案,反而走錯了方向。

投資網路資安解決方案應考量企業的個別情況。正如研究資料顯示,歹徒並不一定會捨棄舊的手法,他們會視企業的個別弱點而挑選其所用的攻擊手法。

在以下各節當中,我們將說明四種企業容易遭到攻擊的情況,並提出具體的政策建議:

一.未受保護的資料傳輸機制容易散播惡意程式 繼續閱讀