如同任何分析評比一樣,NSS Labs 最新一份入侵偵測系統 (Breach Detection System,簡稱 BDS) 評比測試所提供的並不只有分數、偵測率及整體持有成本 (TCO) 等數據而已。經由透明公開的評比測試,不論現有客戶、合作夥伴、潛在客戶,或是產業和金融分析師,都能獲得公正公開的參考資訊。

簡單講,NSS Labs 最新的 BDS 測試呈現的是:

|

|

NSS Labs BDS 這類公開測試很單純地卸下了產品的神秘面紗,為決策者提供更可靠的參考依據。任何需要採購入侵偵測系統的人,都能經由這樣的分析來形成自己的想法,並且擬定一套策略來因應 APT 的挑戰。

大家都同意,對付APT攻擊並無所謂的萬靈丹。在這樣的情況下,最好的作法就是根據您網路的實際狀況來評估及挑選一套適合您的解決方案。

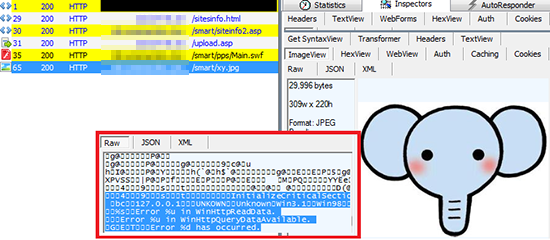

比方說,能在 NSS Labs 之類的產業測試當中取得優異成績,就是偵測能力和解決方案價值的重要指標。不過,當您在將某家產品列入候選名單之前,您務必要了解測試的背景。也就是說,NSS Labs 測試結果僅代表當時的狀況,同時也取決於測試方法所蒐集到的進階惡意程式類型與攻擊手法。正因如此,我們很高興 NSS Labs 採取了一種開放、透明的測試程序從網路上蒐集實際的攻擊樣本,因為這些都是傳統或當今防毒技術無法立即偵測的。

很榮幸趨勢科技連續第二年榮獲「推薦」(Recommended) 的評價,而且是所有 NSS Labs 推薦的入侵偵測系統當中整體分數最高、最有成效的解決方案。

持續提供效能優異而穩健的解決方案,是我們對客戶的承諾,也是一切行動的基石。NSS Labs 的 BDS 測試結果證明我們已經履行了承諾,而我們的整個團隊也都為這樣的成果感到驕傲。

如需更多有關為何您應該將趨勢科技 Deep Discovery 列入考慮,以及美國芝加哥 Rush University Medical Center 醫療中心如何發揮該產品的動態偵測能力,請看這裡。

原文出處: Just the Facts – The Truth About Industry Tests作者:Bob Corson

▍想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚 ▍

《提醒》將滑鼠游標移動到粉絲頁右上方的「已說讚」欄位,勾選「搶先看」選項,最新貼文就會優先顯示在動態消息頂端,讓你不會錯過任何更新。