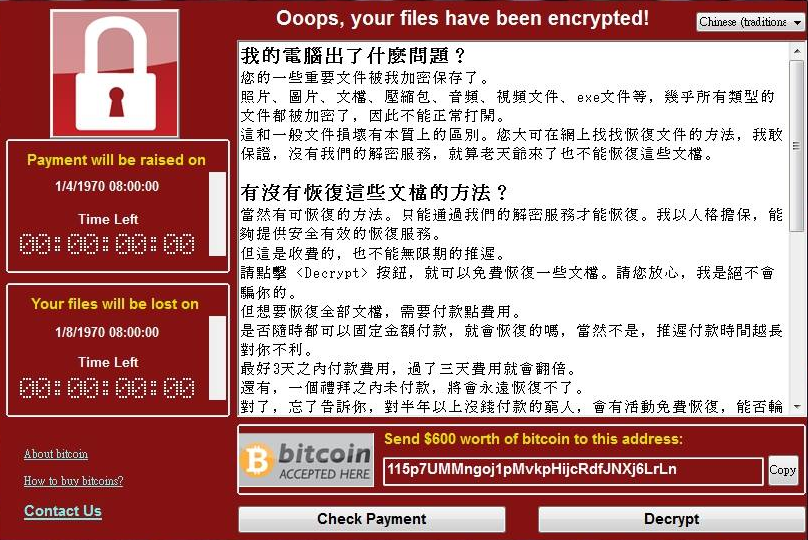

名為「WanaCrypt0r 2.0(WannaCry/Wcry)」的勒索電腦病毒正在全世界肆虐,國內外媒體,包含 CNN 皆加以報導,建議不要忽略這次的危機。

最新勒索病毒RANSOM_WANA.A攻擊以及趨勢科技防護策略

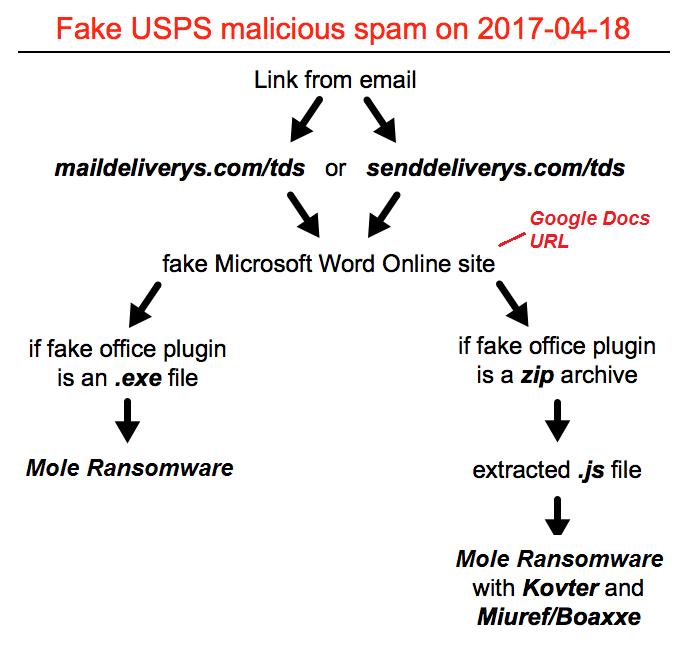

趨勢科技發現最新的勒索病毒 WCRY(WannaCry)在全球各地的爆發案件,並已密切監控中。初步分析顯示此勒索病毒是攻擊微軟的安全性弱點:MS17-010 – Eternalblue。而此安全性弱點與早先 Shadow Brokers 發布的駭客工具有關。

請參考趨勢科技部落格文章及病毒百科以獲取 WCRY 勒索病毒的變種及元件等相關資訊:

趨勢科技產品與防護措施

首先最重要的是此波攻擊是針對已知的微軟安全性弱點,請客戶透過 GPO 或是微軟官方的說明停用 SMB。此外,我們強烈建議您為作業系統安裝最新的修補程式,尤其是跟安全性弱點 MS17-010 相關的安全性修補程式。趨勢科技建議您根據端點電腦、信件、伺服器、閘道、網路安全等等採用分層式防護以確保有效防禦各個潛在入侵點。在此基準上,我們已能針對這樣的新威脅事件提供某種程度的防護能力: 繼續閱讀