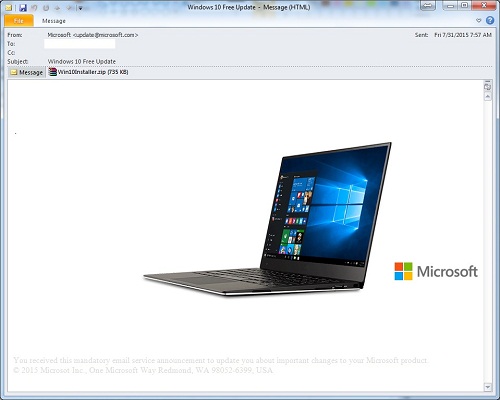

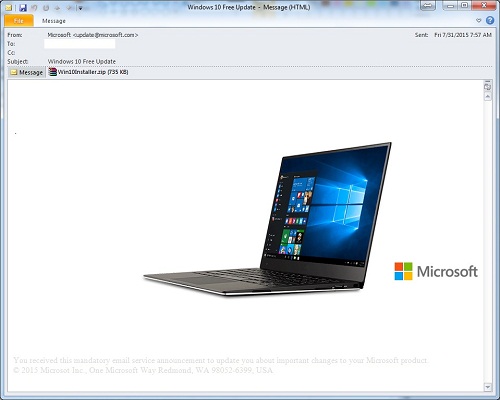

隨著眾所矚目的 Windows 10 (WIN10)正式上市,這股熱潮已經引來網路犯罪集團的覬覦。最近,趨勢科技的工程師已經發現多起相關垃圾郵件(SPAM)攻擊,其中一個就是假冒Microsoft新版作業系統免費更新的通知郵件。如同其他社交工程(social engineering )郵件一樣,該郵件暗藏了危險的附件檔案,一個勒索軟體 Ransomware的壓縮檔,更確切一點就是CTB-Locker加密勒索軟體,也就是TROJ_CRYPCTB.RUI 變種。

隨著眾所矚目的 Windows 10 (WIN10)正式上市,這股熱潮已經引來網路犯罪集團的覬覦。最近,趨勢科技的工程師已經發現多起相關垃圾郵件(SPAM)攻擊,其中一個就是假冒Microsoft新版作業系統免費更新的通知郵件。如同其他社交工程(social engineering )郵件一樣,該郵件暗藏了危險的附件檔案,一個勒索軟體 Ransomware的壓縮檔,更確切一點就是CTB-Locker加密勒索軟體,也就是TROJ_CRYPCTB.RUI 變種。

趨勢科技注意到最近加密勒索軟體 Ransomware家族TorrentLocker相關電子郵件發送到一些國家的數量增加,特別是英國和土耳其。從5月上旬到6月10日,TorrentLocker相關電子郵件變得相對平靜。然而就在過了差不多兩個多星期(6月10日至6月28日),我們看到這種威脅再次出現。

在2014年底, TorrentLocker勒索軟體 Ransomware在義大利傳出疫情。澳洲也曾是這些攻擊的主要目標(雖然其他國家也有受到影響),但最近英國成為最被青睞的對象。TorrentLocker相關電子郵件偽裝成來自公用事業(如英國天然氣)和政府機構(如內政部或司法部)。

這會導致連到這些單位的假網站,要求使用者輸入驗證碼。輸入這驗證碼會下載TorrentLocker到系統上;這看起來是要躲避沙箱技術的自動化測試。這些網站的截圖如下:

圖1、假的英國天然氣公司網站

圖2、假的英國內政部網站

其他國家像是義大利、波蘭、西班牙和土耳其也受到這一波加密勒索軟體 Ransomware的攻擊。用在這些國家的電子郵件利用郵政/快遞服務的名稱,還有電信公司(已知的例子包括SDA Express、Pozcta、Correo和Turkcell)。對澳洲使用者的攻擊已經變平靜,使用澳洲聯邦辦公室名義的電子郵件顯著下降。然而其他郵政/快遞服務(如澳洲的Couriers Please和Pack & Send)也遭到利用。

這些檔案所放置的地方也有所改變:之前它們放在檔案儲存網站,像是Sendspace、Mediafire和Copy.com。不過攻擊者已經轉到使用Yandex Disk。Cryptowall(另一個加密勒索軟體家族)現在主要是透過Google Drive下載。

我們在六月看到所下載的檔案名稱(和使用的社交工程(social engineering )誘餌)列在下表中:

勒索軟體誕生於 2006 年

2012年假冒警察,抓盜版軟體

2013年加密手法日益成熟

2014-2015年 鎖定企業,台灣也受駭…

自從我們第一次遭遇勒索軟體 Ransomware至今已過了大約十個年頭,這類軟體會挾持受害者最重要的檔案,然後逼迫受害者支付一筆金額來贖回這些資料 (因而稱為勒索軟體)。為了記錄這個有史以來發展最蓬勃、吸金能力最強大的惡意程式類型邁入十年重大里程碑,讓我們來回顧一下我們所接觸過的重大案例,看看它們這些年來是如何發展與演變。

2006 年:起源

僅管早在 2005 年中期,媒體就報導過一些勒索軟體 Ransomware的案例,但是較為精密且會採取某種加密手法的版本要在一年之後,也就是 2006 年才開始出現。其中一個早期變種就是我們偵測並報導過的 TROJ_CRYPZIP.A,它會搜尋受害者硬碟上某些副檔名的檔案,然後將這些檔案壓縮成含有密碼保護的壓縮檔,並將原始檔刪除。使用者若沒有任何其他備份,就只好想辦法看看能不能解開這份壓縮檔案。此外,TROJ_CRYPZIP.A 還會利用一個記事本檔案來留下勒索訊息,告訴使用者只要支付 300 美元就能取得壓縮檔的密碼。

當然,由於這是勒索軟體 Ransomware首次嘗試向不知情的使用者詐取錢財,其詐騙手法還不是非常周延。因為,歹徒的密碼其實就儲存在惡意程式其中一個元件當中,也就是它的 .DLL檔案,而且大剌剌地並未加密。

2011 年:實驗摸索的階段

時間繼續向前快轉五年,我們發現勒索軟體 Ransomware已有重大進展,至少在贖金的付款方式上已經可以接受行動支付機制。2011 年發現的 TROJ_RANSOM.QOWA 專門鎖定俄羅斯的使用者。此變種一改挾持檔案勒贖的作法,直接將使用者的桌上型電腦鎖住,並在螢幕上顯示一個要求支付 360 俄幣 (在當時約為 12 美元) 贖金的畫面。受害者必須撥打一個付費電話號碼並同意支付費用才能取回系統的主控權。

儘管這還不像後來發展出來的檔案加密怪獸,也不像那些要求龐大贖金的變種,但歹徒已經達到目的。雖然贖金只有區區 12 美元,但這項攻擊行動在短短五週之內就獲利至少 30,000 美元,至少有 2,500 人受害。據統計,此惡意程式光在一個月前就從某個色情網站被下載了 137,000 次以上,絕大部分都是俄羅斯使用者。

金額不高,再加上付款方便,使得這項詐騙對受害者來說並不會造成太大麻煩。您會不會支付 12 美元來贖回自己的電腦?這在今日大概只不過是三杯拿鐵的價格而已,遠少於其他勒索軟體 Ransomware所要求的金額,因此受害者也就乾脆付款。

上述數據證明了勒索軟體 Ransomware的獲利潛力,很顯然地,誘騙使用者下載一個能夠鎖住其檔案或電腦以勒索贖金的惡意程式,可收到非常好的效果。這同時也證明了有效散布管道的價值。毫不諱言,這個案例證明了色情就是能夠吸引許多俄羅斯使用者上勾並自願下載惡意程式。

2012 年:青春期血氣方剛的恐嚇技倆

一群新生代網路犯罪集團正在中國崛起,他們比經驗老道的前輩們更膽大包天、更肆無忌憚。這些人都是 90 年之後出生,這群青年完全不怕被抓,不怕在網路上留下可被追查的聯絡資訊。他們會互相搜尋並分享現成的程式碼,然後再製作出屬於自己的惡意程式。正因為這一批人,中國地下市場一下子突然充斥著各種行動勒索軟體 Ransomware 。

鎖定Android 用戶的勒索軟體會在手機等行動裝置鎖定時將自己的程式畫面蓋在鎖定畫面上方,使用者將無法利用正常方式將它解除安裝。。。。(當心手滑小提醒:該勒索軟體經由「video」(視訊) 和「porn」(色情) 等字眼的網域散播…)

Posted by 趨勢科技 Trend Micro

行動勒索軟體版圖年輕化,千隻變種在地下市場散播

這群年輕的網路犯罪份子之所以敢大膽地踏入原本陌生的網路犯罪領域,或許是因為當地執法寬鬆,當然更可能的是因為年輕人無知的膽量。

趨勢科技第一次注意到這群網路犯罪新生代是在監控 Android 勒索軟體 Ransomware ANDROIDOS_JIANMO.HAT 的時候。此變種會將使用者的裝置螢幕鎖定,讓使用者完全無法進行任何操作。《推薦閱讀》勒索軟體轉戰行動領域

我們在地下市場搜尋了一下發現,此惡意程式大約有一千多個變種。其中約有 250 個含有惡意程式作者的相關資料,包括聯絡資訊,這些人的年齡從 16 至 21 歲不等。

圖 1:惡意程式作者的 QQ (中國流行的即時通訊軟體) 帳號個人檔案,其中也包含了年齡資料 (最後一行)。

在仔細研究過這些變種之後可以明顯看出,它們全都來自同一份原始碼,而這份原始碼在地下市場流通相當廣泛。下圖顯示兩種版本的勒索軟體鎖定畫面。左邊原始版本的畫面文字欄位當中含有一些開玩笑的話。右邊修改過的版本則是含有歹徒提供給受害者的聯絡資訊。此處歹徒留下了其 QQ 群帳號。

圖 2:右側惡意程式含有一段訊息:「想破解吧?千萬別扣我qq448 (紅色部分)」。

有可能原始版本只是個雛型,因為畫面上並未提供任何付款的資訊。但當這份原始碼在地下市場流傳時,就成了勒索軟體 Ransomware變種的範本。這些年輕的網路犯罪份子只需要將自己的聯絡資訊加入程式碼當中即可。

目前,這些網路犯罪份子所要求的贖金大約在 5-10 美元左右。相較於其他勒索軟體 Ransomware來說,這價錢看似一筆小錢,但歹徒未來很可能會獅子大開口,當然也有可能是他們的受害對象很多,因此不需要求太高的金額。

感染散布方式: 「師傅」吸收「學徒」,傳授詐騙教學;學徒以幫忙散布方式來繳「學費」

正如我們先前指出,中國網路犯罪地下市場提供了各種網路犯罪教學服務。一些所謂的「師傅」會吸收一些有興趣的「學徒」,然後傳授他們一些駭客知識和技巧等等。而這群年輕人也如法泡製。他們除了從事勒索軟體 Ransomware詐騙之外,也提供了這類教學服務。

圖 3:網路聊天室上張貼的惡意程式教學廣告。 繼續閱讀

勒索軟體 Ransomware一波一波持續不斷,尤其是最新出現的檔案加密勒贖軟體,例如:CryptoLocker。然而,這類惡意程式還有另一項令人憂心的發展:它們也開始將目光轉移到行動裝置上。

Reveton 又回來了

五月初,有報導指出此勒索軟體是 Reveton 犯罪集團所為。Reveton 是專門散布警察勒索軟體的網路犯罪集團之一,行蹤遍布歐洲和美國,後來又擴散至世界其他國家。

然而,就目前的情勢來看,這些網路犯罪集團似乎已決定將行動裝置使用者也納入他們的事業版圖。趨勢科技先前的努力已使得這群網路犯罪集團的部分人員遭到逮捕,但仍未將他們一網打盡,其中有些人已經轉戰行動惡意程式領域。

趨勢科技所偵測到的 ANDROIDOS_LOCKER.A就是一例,它是經由特定的網址來散布。其網域包含了「video」(視訊) 和「porn」(色情) 等字眼,所以我們大概了解受害者是如何連上其惡意網址。

當裝置正在執行或使用當中時,該惡意程式會暗中監視使用者畫面上的活動。根據趨勢科技對其程式碼的分析,它會在裝置鎖定時將自己的程式畫面蓋在鎖定畫面上方。如此一來,使用者就無法利用正常方式將它解除安裝,因為它的畫面會一直占據整個螢幕。

此外,它還會試圖透過多個網址來連上其幕後操縱 (C&C) 伺服器。這些網址現在都已無法連上,不過,其中一個網址先前會顯示色情內容。此勒索軟體顯然有能力傳送資訊到 C&C 伺服器,儘管它因為權限不足而沒有太多功能。

這些網址主要都位於美國和荷蘭的兩個 IP 位址。進一步分析顯示,這些 IP 位址還包含其他一些與這個惡意程式無關的惡意網址。

行動化風潮與最佳安全守則

近兩年來,原本桌上型電腦的惡意程式已逐漸轉進行動裝置。趨勢科技在今年三月即發現了專門以 Android 裝置為目標的比特幣 (Bitcoin) 採礦惡意程式。為了避開這類威脅,趨勢科技強烈建議您不要安裝非來自 Google Play 商店的應用程式,同時在您下載任何 App 之前都應仔細查看其開發廠商,而且要非常小心閱讀 App 的評論以確認 App 的真實性。

這項設定在 Android 系統「設定」當中的「安全性」設定內。此外,安裝一套像「安全達人」免費行動防護App( Android / iOS )的資安軟體,也能提供一層額外保護,幫您偵測來自非官方商店的 App 程式威脅。

◎原文出處:Ransomware Moves to Mobile 作者:Abigail Pichel (技術通訊專員)

想了解更多關於網路安全的秘訣和建議,只要到趨勢科技粉絲網頁 或下面的按鈕按讚

《提醒》在粉絲頁橫幅,讚的右邊三角形選擇接收通知和新增到興趣主題清單,重要通知與好康不漏接

◎ 歡迎加入趨勢科技社群網站