2015年7月,一個名為「Encryptor RaaS」(趨勢科技偵測為RANSOM_CRYPRAAS.SM)的新勒索病毒即服務(Ransomware-as-a-Service)浮出檯面,想複製像Tox或ORX Locker的快速致富模式。這起新”服務”似乎是匹黑馬:跨平台,吸引人的價格,而且讓新手罪犯的進入門檻更低。它對一般用戶和企業都造成相當大的威脅,因為Encryptor RaaS可以對會員提供客製化服務。

Encryptor RaaS作者替從事勒索病毒事業的會員們,建立只能透過TOR網路存取的完整網路控制面板,讓他們可以管理勒索病毒受害者的系統。和其他競爭者比較起來(如Cerber,開發者抽取40%的佣金),Encryptor RaaS的訂價相當具有吸引力。會員只需投入至少5%的收入散播勒索病毒,當然,為了躲避追查,比特幣(Bitcoin) 是首選交易貨幣。

早在2016年3月,趨勢科技就注意到Encryptor RaaS作者竭盡所能地不讓自己被偵測露出馬腳。包括使用有效憑證來簽章勒索病毒,同時也不斷地利用反防毒服務和加密服務。

但非常突然的這個”服務”在四個月後突然關閉了。好處是,少了一個勒索病毒需要擔心。壞處是, 開發者決定刪除主要金鑰,受害者再也無法回復他們被加密的檔案。是什麼讓Encryptor RaaS突然崩落?

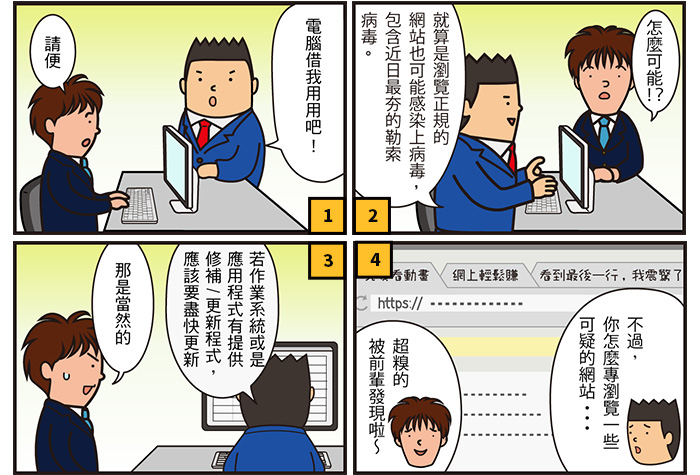

犯罪手法: :勒索病毒”事業夥伴”只需要知道如何設定比特幣錢包ID,並不需要其他技術專長

Encryptor RaaS會在表層網路和黑暗網路(Dark Web)的論壇內進行宣傳。惡意分子只需透過Tor網站來聯絡開發者表示興趣。除了需要知道如何設定比特幣錢包ID來連結將要散播的勒索病毒外,並不需要其他技術專長。他們還會取得一個「客戶ID」,所以每個檔案都有唯一的「所有者」。會員可以指定贖金金額,並選擇使用哪些方法來散播定製的惡意軟體。 繼續閱讀