原本該讓我們生活更美好的聯網用品,竟瞬間變成了攻擊他人的殭屍網路!

從去年 9 月感染了大約 10 萬個物聯網裝置的 Mirai 原始程式碼在網路上流傳開始,駭客們便紛紛忙著開發新的變種來搶攻那些安全堪慮的物聯網裝置,儼然成了一場軍備競賽。

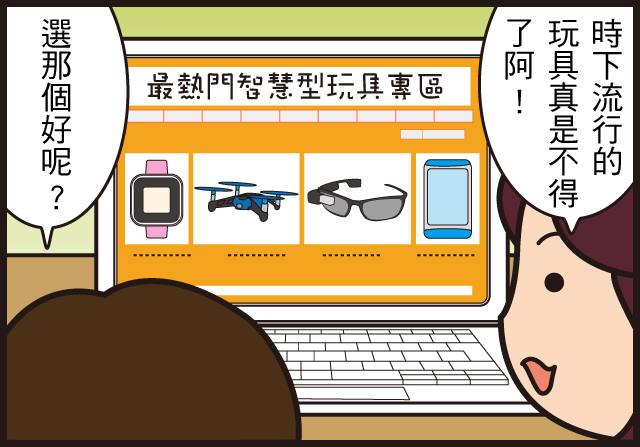

從電燈開關、恆溫控制器,到聯網茶壺、無人機以及各種日常生活用品,讓這些聰明但不安全的智慧裝置連上網際網路,就如同引狼入室。現在光在大門隨便裝個簡單的鎖頭是不夠的,這批最近才剛轉戰家用網路的犯罪集團,他們感染家庭智慧裝置,將它們變成殭屍來替他們從事不法勾當。這波搶攻裝置、建立殭屍網路熱潮有如一股掏金熱,如果這些聯網用品都像 Dyn 事件當中那些遭到攻擊的裝置一樣,存在著相同的安全漏洞,那麼未來恐怕有重大的災難等著我們。

網域名稱服務 (DNS) 供應商 Dyn 的伺服器在 2016 年底遭到一起重大的網路攻擊,全球多家知名網站因而停擺,包括 Twitter 和 Netflix 皆頓時陷入危機,工程師們為了讓伺服器恢復正常運作而疲於奔命。該事件的罪魁禍首,是一個叫作「Mirai」的物聯網 IoT ,Internet of Thing)殭屍病毒。

駭客的軍備競賽:紛紛開發新變種,搶攻物聯網裝置

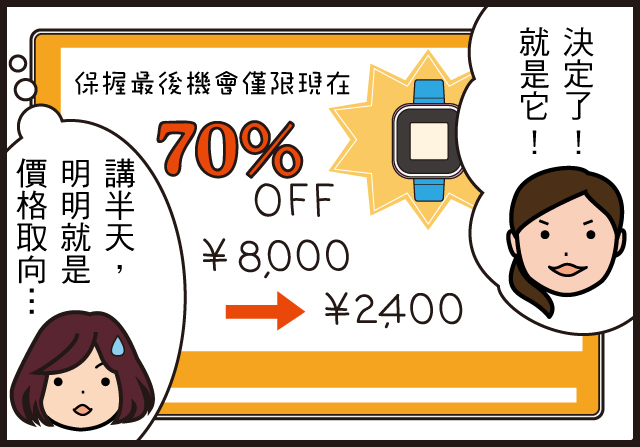

網路媒體 All About Circuits 特約作家 Robin Mitchell 將這起網路犯罪事件歸類為「Botnet傀儡殭屍網路」攻擊。基本上,Mirai 幕後的犯罪集團利用此惡意程式感染了大約 10 萬個物聯網裝置,並以此建立了一個殭屍網路。歹徒之所以能夠建立這樣的殭屍網路,只因為物聯網裝置缺乏足夠的入侵防護措施。事實上,這些被感染的裝置很可能還在使用出廠時所內建的預設密碼,而這些密碼非常容易破解。

隨著物聯網裝置的日益普及,我們該如何對付像 Mirai 這類專門攻擊物聯網裝置的惡意程式呢?當這些原本應該讓我們生活更美好的連網用品瞬間變成了敵人,將變成什麼樣的狀況?

如果物聯網繼續這麼容易遭到這類攻擊,那麼情況將更令人擔憂。市場研究機構 Gartner 預測,到了 2020 年,全球將有208 億個物聯網裝置:從智慧家庭恆溫控制器和電燈開關,到聯網茶壺、無人機以及各種日常生活用品。如果這些聯網用品都像 Dyn 事件當中那些遭到攻擊的裝置一樣存在著相同的安全漏洞,那麼未來將有重大的災難等著我們。 繼續閱讀