外部攻擊要為2012年的資料外洩事件負大部分的責任。

根據這份報告(之後會發表完整的版本),它發現有超過85%的事件調查發現有駭客攻擊。總體來說,有92%的資料安全事件是從公司外部發動的。

這份簡短版報告指出:「去年是網路犯罪特別有意思的一年。從小型的入侵外洩事件到超大型的入侵外洩事件,從激進駭客(hacktivism)到網路間諜到為錢作案的網路犯罪集團。有太多太多的事情發生了,讓資訊安全專業人員在半夜都得保持清醒。」

在2010年,外部攻擊佔全部事件的88%,這也代表企業應該要比以前更加擔心這類威脅。而同時,由內在因素所產生的資料外洩率在2011年持續下降,下滑至所有事件的5%。而在兩年前,內部因素佔了10%的資料外洩責任。

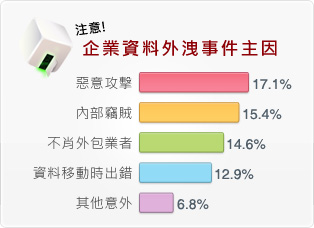

身份盜竊資源中心(ITRC)2010 年的報告亦指出,內部竊賊導致的企業資料外洩佔 15.4%。

資料來源: Data Breaches in 2010: Indicates Mandatory Reporting Needed

往前看,企業應該可以預期到這一趨勢還會再繼續,外在威脅所產生的風險無論在數量上跟複雜度上都會持續成長,Verizon的企業解決方案研究和情報總監 – Wade Baker在Dark Reading上這麼說。重要的是公司要調整自己的資料還有相對應的網路安全策略。 繼續閱讀

有最嚴格的防護和最先進的設備,公司的關鍵資料還是會有被竊取的風險,特別是當你的員工沒有警覺到(或更糟的,不在意)他們所造成的安全風險。透過預防措施可以防止

有最嚴格的防護和最先進的設備,公司的關鍵資料還是會有被竊取的風險,特別是當你的員工沒有警覺到(或更糟的,不在意)他們所造成的安全風險。透過預防措施可以防止