勒索病毒已經出現十多年了,因為病毒的攻擊手法越來越精細,幾乎所有的國家都出現受害者,成為了全球性的威脅。根據CSO的報導,勒索病毒的歷史比許多人所想的都更漫長。儘管過去幾年出現的大規模攻擊讓其成為矚目的焦點,但其實駭客從2005年開始就一直在使用勒索病毒。而且在過去11年間的勒索病毒攻擊已經超過一般的資料外洩事件。

三個勒索病毒在未來數年仍將持續肆虐的理由

不幸的是,網路犯罪份子持續在勒索病毒方面取得成功,幾乎每天都有更多的知名企業淪為這類攻擊的受害者。毫無疑問地,勒索病毒會繼續成為網路安全產業眼中的威脅。這裡有三個勒索病毒在未來數年仍將持續肆虐的理由:

1)勒索病毒持續進化中

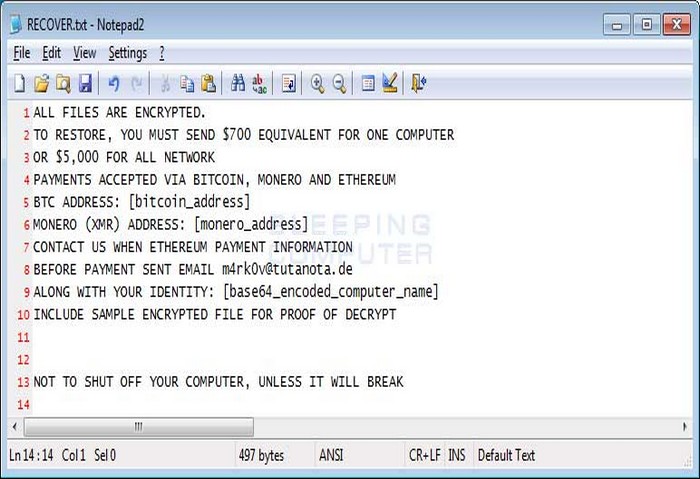

大多數的勒索病毒都屬於加密型或上鎖型。Heimdal Security解釋說明,加密型勒索病毒(或說是鎖住資料)會利用複雜的加密演算法讓受害者無法存取系統檔案和資料。CryptoLocker是這類型中最知名的勒索病毒之一。從局外人的角度來看,勒索病毒可能看似簡單:從受害者那裡取走一些東西並要求錢來贖回。然而在加密型和上鎖型之下還有好幾種不同類型的勒索病毒,並且有許多種感染受害者的手法。

另一種的上鎖型勒索病毒則是會鎖住中毒設備的作業系統,這意味著所有檔案和資料以及應用程式和系統都無法使用。最近的Petya攻擊就屬於這類型。 繼續閱讀