微軟才在上週二發布的例行性安全公告,其中新發現的零時差漏洞CVE-2014-4114,之前傳出有駭客透過此漏洞成功竊取北大西洋公約組織與歐盟等企業的重要資料。日前趨勢科技已在台灣接獲首例透過此漏洞的攻擊案例,呼籲企業及個人用戶小心防範。

目前已在台灣發現駭客透過此漏洞攻擊的蹤影

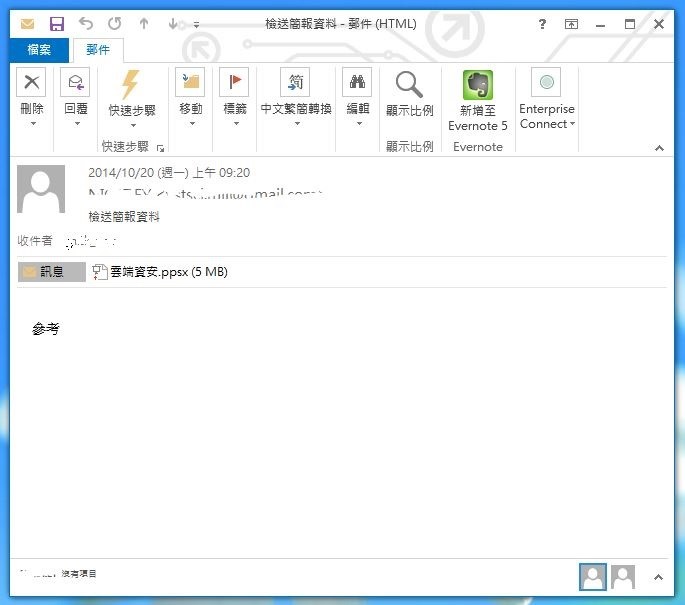

一封名為「檢送簡報資料」的郵件,其中包含了一個名為「雲端資安.ppsx」的附件檔(如下圖)。若不慎開啟,內嵌在文件裡的PE病毒將被自動執行。造成使用者電腦暴於資料被竊的風險中。

若有安裝趨勢科技產品,嘗試開啟時可偵測此病毒程式如下圖:

此漏洞的詳細內容如下:

- 此漏洞存在於Microsoft Windows系統與伺服器當中的OLE封裝管理程式。

- OLE封裝程式 (packager) 可下載並執行 INF 檔案。目前在所觀察到的案例中,尤其是在處理 Microsoft PowerPoint 檔案時,封裝程式可讓封裝的 OLE 物件參照任意外部非信任來源的檔案,如:INF 檔案。

- 當攻擊得逞時,此漏洞可讓駭客從遠端執行任意程式碼。

趨勢科技產品已經可以偵測利用此漏洞的病毒程式,病毒名稱為”TROJ_MDLOAD.PGTY”。當開啟駭客製作的 Power Point檔案之後,會下載一個INF檔惡意程式(被偵測為”INF_BLACKEN.A”),並嘗試下載與執行一支被偵測為”BKDR_BLACKEN.A”的後門程式,可讓駭客遠端遙控進行不當行為。

由於此一攻擊方式並不特別複雜,很有可能導致駭客們大量濫用,趨勢科技針對此波零時差攻擊提出建議:

趨勢科技用戶:

趨勢科技 APT 防護解決方案已可針對此漏洞進行防護,透過”惡意文件指紋偵測引擎”(ATSE靜態引擎)成功偵測並攔阻此社交工程之惡意文件。呼籲用戶請盡快更新最新防毒元件,以偵測此病毒程式。

趨勢科技用戶請更新最新防毒元件,以偵測此病毒程式。若有使用 TrendMicro Deep Security與 OfficeScan IDF plug-in的用戶們亦可套用下方DPI規則進行偵測。

- 1006290 – Microsoft Windows OLE Remote Code Execution Vulnerability (CVE-2014-4114)

- 1006291 Microsoft Windows OLE Remote Code Execution Vulnerability (CVE-2014-4114) – 1

一般用戶:

建議用戶盡快針對此一Windows作業系統的漏洞進行修補,在完成修補前,不要隨意開啟陌生人寄來的PowerPoint檔案,以降低被攻擊的風險。一般使用者並透過趨勢科技PC-cillin 2015雲端版協助偵測可疑的PowerPoint 檔案,以免落入駭客陷阱。

詳細的攻擊資訊及手法可參考: