業務助理藉著郵件及電話處理申訴諮詢、帳單處理、與客戶的業務往來及負責直屬上司及團隊人員的行程管理。在這些日常的業務中潛藏著資訊外洩或惡意病毒感染、金錢遭竊等網路威脅。本文介紹助理人員應留意的網路威脅及對應對策。

🔻將日常業務當作踏板的網路攻擊

🔻粗心大意疏忽導致資訊外洩

🔻不論職業種類每個人都應多加留意

繼續閱讀業務助理藉著郵件及電話處理申訴諮詢、帳單處理、與客戶的業務往來及負責直屬上司及團隊人員的行程管理。在這些日常的業務中潛藏著資訊外洩或惡意病毒感染、金錢遭竊等網路威脅。本文介紹助理人員應留意的網路威脅及對應對策。

🔻將日常業務當作踏板的網路攻擊

🔻粗心大意疏忽導致資訊外洩

🔻不論職業種類每個人都應多加留意

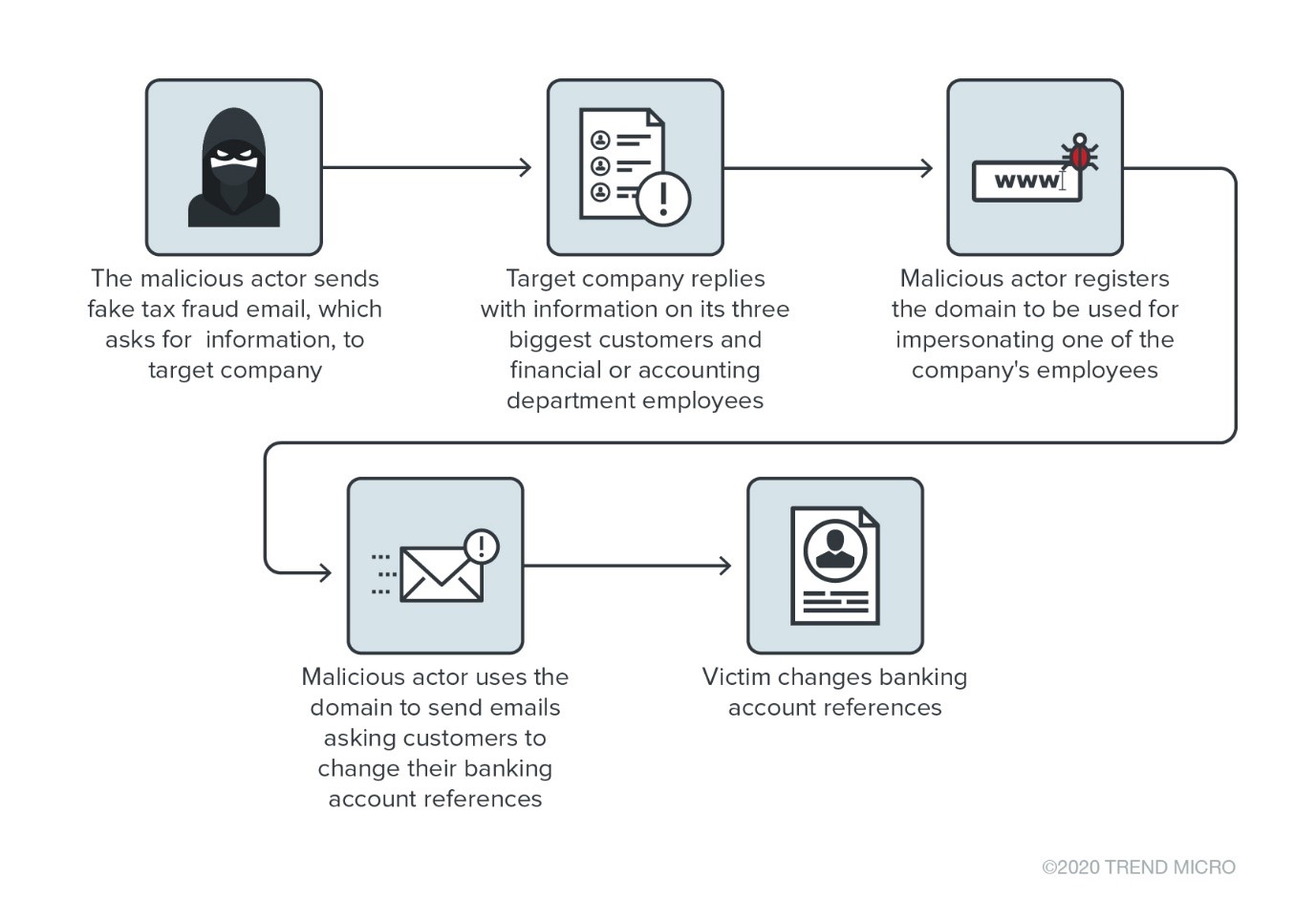

繼續閱讀網路的高度匿名以及通常隱密的性質導致有更多針對個人或組織金錢的詐騙活動擴散。趨勢科技一直以來都在追踪這些詐騙活動,並且看到許多從簡單詐騙演變成更為複雜的攻擊活動。而如今最危險的詐騙活動之一就是企業電子郵件入侵(變臉詐騙攻擊或稱為商務電子郵件入侵,簡稱 BEC)),在2019年造成企業總合達17億美元的損失。

趨勢科技發表過許多跟BEC詐騙有關的文章。但在本文中,我們介紹一種新的BEC詐騙手法,主要針對法國多家不同產業發動攻擊。

在調查各種BEC詐騙攻擊時,趨勢科技發現了一起獨立事件是駭客冒用法國一家金屬加工公司的身份,這家公司提供服務給許多不同的公司。

美國特勤局 (U.S. Secret Service)警告企業注意專門針對 Office 365 的網路釣魚攻擊。

去年趨勢科技 Cloud App Security 攔截了 890 萬次 Office 365 內建防護所漏掉的高風險威脅,包括:

– 100 萬次惡意程式

– 770 萬次網路釣魚嘗試

– 103,955 次變臉詐騙嘗試

這些已攔截的每一次威脅,都意味著企業潛在的財務或生產力損失。比方說,

今日每一起變臉詐騙事件的平均損失為 159,000 美元,那麼攔截了 103,000 次變臉詐騙等於為我們客戶省下了 160 億美元。本文分享三個案例:

1.某家採用 Office 365 E3 方案並擁有 1 萬名使用者的網際網路公司在採用 Cloud App Security 之後,2018 年就額外發現了大約 16,000 個惡意程式、232,000 個惡意網址、174,000 封網路釣魚郵件,以及 2,000 次變臉詐騙攻擊。

2.一家採用 E3 + ATP 方案並擁有 8 萬名使用者的物流公司利用趨勢科技 Cloud App Security 在 2018 年額外偵測到大約 28,000 個惡意程式與 662,000 個惡意網址。

3.一家擁有 12 萬名 Office 365 使用者並部署了第三方電子郵件閘道的企業,在採用 Cloud App Security 之後,額外攔截了 166,823 封網路釣魚郵件、237,222 個惡意網址、78,246 個已知和未知惡意程式,以及 1,645 封變臉詐騙郵件。

自從一年前「趨勢科技 2017 年 Cloud App Security 報告」發表至今,經由電子郵件散布的威脅已大幅成長。2018 年,變臉詐騙攻擊或稱為商務電子郵件入侵 (Business Email Compromise,簡稱 BEC)在全球造成了 125 億美元的損失,較 2017 年的 53 億美元大幅成長 136.4%。Office 365 逐漸受到企業青睞,但也因而讓它成為網路犯罪集團眼中的肥羊。

2019 年 1 月,美國特勤局 (U.S. Secret Service) 發出一份警告提醒企業注意專門針對 Office 365 的網路釣魚攻擊。

趨勢科技 Cloud App Security™ 是一套以應用程式開發介面 (API) 為基礎的服務,能保護 Microsoft® Office 365™ Exchange™ Online、OneDrive® for Business 以及 SharePoint® Online 等平台。它具備多重進階威脅防護,能擔任 Office 365 內建電子郵件與檔案掃瞄之後的第二道防護。

2018 年,Cloud App Security 攔截了 890 萬次 Office 365 內建防護所漏掉的高風險電子郵件威脅,包括:100 萬次惡意程式、770 萬次網路釣魚嘗試以及 103,955 次變臉詐騙嘗試。這些已攔截的每一次威脅,都意味著企業潛在的財務或生產力損失。比方說,今日每一起變臉詐騙事件的平均損失為 159,000 美元,那麼攔截了 103,000 次變臉詐騙等於為我們客戶省下了 160 億美元。

不論客戶採用的是何種 Office 365 方案,或者是否已部署了第三方電子郵件閘道,趨勢科技 Cloud App Security 都能幫客戶防範大量潛在的破壞性威脅。

繼續閱讀雖然,絕大多數的網路釣魚(Phishing)行攻擊動本質上都相當單純,也容易辨識,因為它們通常都假冒某個合法機構發信,然後隨附惡意檔案或者在內文當中包含惡意連結。不過,我們在今年 9 月發現了一波垃圾郵件採用了一種更精密的網路釣魚手法。這波垃圾郵件使用了預先駭入的電子郵件帳號,以回覆現有電子郵件對話串的方式來散布惡意程式。由於該郵件是發到既存的對話串當中,因此很容易讓收件人不知不覺上當。等到受害者發現自己遭到網路攻擊時,通常為時已晚。

此波攻擊非常類似 Talos 在今年稍早所發現的 URSNIF/GOZI 垃圾郵件攻擊行動,後者使用的是預先駭入並收編至 Dark Cloud 殭屍網路(botnet)的電腦來發送電子郵件至已經存在的對話串當中。因此,這波行動很可能是上一波攻擊的延續或衍生攻擊。

趨勢科技從目前蒐集到的所有資料當中發現,這波行動主要攻擊北美和歐洲地區,但我們也在亞洲和拉丁美洲地區發現一些零星的類似攻擊。而攻擊的目標以教育、金融及能源產業為主,不過也出現在房地產、運輸、製造和政府機關等其他產業。

留意警訊

為了說明這波網路釣魚攻擊的可信度有多高,我們在下面附了一個電子郵件樣本 (如圖):

圖 1:回覆某電子郵件對話串的惡意電子郵件樣本。

由於信件是來自熟人,而且是回覆現有的對話串,因此很容易讓收件人不疑有詐。除此之外,信件的主旨和文法也似乎沒什麼錯誤,甚至信件結尾還附上個人簽名。 繼續閱讀

BEC詐騙有別於一般電子郵件所散播的勒索病毒和其他須仰賴惡意程式的攻擊,歹徒在詐騙過程完全不需使用惡意程式, 這些員工沒看穿的騙局,造成的損失可能比病毒還大!

前陣子美國洛杉磯的一位男子將非法取得的律師電子郵件帳號提供給其共犯使用,歹徒假冒該律師發送電子郵件給房地產交易的買方,詐騙超過千萬台幣。一封信,騙走一棟房子,一點都不誇張。唯一的防範之道看似受害者的當下的判斷, 還好趨勢科技隨時都在開發新的機器學習(ML) 演算法來檢驗大量的資料並預測一些未知的檔案為惡性或良性,以具備人工智慧 (AI) 的資安技術防範使用者遭到電子郵件攻擊。

電子郵件帳號遭駭是今日連網世界當中經常發生的問題。網路犯罪集團駭入使用者電子郵件帳號的目的,是為了滲透企業 IT 環境,進而從事各種攻擊,包括各種詐騙、資訊竊盜、身分冒用等等。使用者若無有效的安全措施來防範電子郵件帳號遭到駭入,很可能將蒙受嚴重的損失。

電子郵件遭駭是各產業普遍的現象

電子郵件遭駭在全球各產業都相當普遍。專門從事政治相關攻擊的網路間諜集團 Fancy Bear 據報曾在今年稍早的美國參議員重新選舉期間使用登入憑證網路釣魚攻擊。Fancy Bear 集團從 2015 年起便經常登上新聞版面,目標鎖定美國、烏克蘭、法國、德國、蒙特內哥羅和土耳其等國的政治機關。

這幾年來,醫療產業已成為網路犯罪集團的熱門目標,包括波特蘭、德州、田納西、紐澤西以及其他地區都受到影響。這些醫療機構都因電子郵件帳號遭歹徒駭入並用來詐騙,進而導致資料外洩。

這類攻擊也蔓延到教育產業。今年 5 月,美國紐約州立大學水牛城分校 (University at Buffalo,簡稱 UB) 發出一份聲明表示遭到駭客攻擊,有不明數量的學生、行政人員、教授及校友的電子郵件帳號遭到駭入。在亞洲,新加坡國立大學 (National University of Singapore,簡稱 NUS) 在今年 7 月也警告全校教職員和學生小心來自某些已遭駭 NUS 帳號的網路釣魚攻擊。這些電子郵件當中含有惡意連結,指向會誘騙收件人提供帳號登入憑證的網站。 繼續閱讀