支付寶是中國主流的第三方支付平台,來自中國最大的網路公司 – 阿里巴巴。趨勢科技最近發現他們的Android應用程式上有兩個漏洞可被攻擊者用來進行網路釣魚(Phishing)攻擊以竊取支付寶認證。

第一個漏洞:輸出活動

Android應用程式有幾個重要的部分,其中之一是活動(Activity)。這有一個重要的屬性,android:exported。如果此屬性設定為「true」時,安裝在同一設備上的每個應用程式都可以調用這個活動(Activity)。開發者應該要小心,讓自己輸出的活動(Activity)不被濫用。

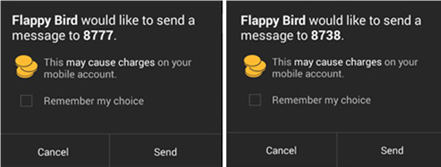

趨勢科技發現支付寶的官方Android應用程式正有此種漏洞。這特定活動(Activity)可被用來增加一個支付寶護照(稱為Alipass)。使用一特別建立Alipass的攻擊者可以用此活動(Activity)來建立一個Alipass登錄顯示。這可以用來將使用者導到網路釣魚(Phishing)網頁或顯示QR碼。在該活動(Activity)啟動前,使用者會被要求輸入支付寶解鎖密碼,這讓使用者相信該登錄畫面確實來自支付寶。

圖1、活動(Activity)所提供的網路釣魚網址

第二個漏洞:惡意的權限

前面我們討論過如何透過權限搶佔來取得權限。在此攻擊中,惡意應用程式在目標應用程式前安裝,取得目標應用程式的客製化權限和能存取該權限所保護的組件。

支付寶應用程式定義了權限com.alipay.mobile.push.permission.PUSHSERVICE來保護組件com.alipay.mobile.push.integration.RecvMsgIntentService。支付寶應用程式利用該組件接收來自支付寶伺服器的郵件。一種訊息是通知使用者應用程式有更新可用。

當一個惡意應用程式被給予PUSHSERVICE權限,攻擊者可以輕易地假造此一訊息,並將其送到RecvMsgIntentService以推送更新通知給使用者。

圖2、攻擊漏洞的測試通知

圖3、要求安裝惡意程式的通知。 繼續閱讀