社交工程攻擊(Social Engineer)過程重現

影片說明:APT 攻擊駭客攻擊手法模擬~社交工程攻擊(Social Engineer)過程重現 繼續閱讀

社交工程攻擊(Social Engineer)過程重現

影片說明:APT 攻擊駭客攻擊手法模擬~社交工程攻擊(Social Engineer)過程重現 繼續閱讀

• 2013 年 3 月 20 日在韓國發生什麼?

在 3 月 20 日下午,多家韓國民間企業遭受數次攻擊,業務運作嚴重中斷。此次事件的開始是受害企業內部數台電腦黑屏,網路凍結,造成電腦無法使用。

*本事件有一說為南韓 DarkSeoul 大規模APT攻擊事件)

4月中事件調查出爐,報導說北韓至少策畫了8個月來主導這次攻擊,成功潛入韓國金融機構1千5百次來部署攻擊程式,受駭電腦總數達4萬8千臺,這次攻擊路徑涉及韓國25個地點、海外24個地點,部分地點與北韓之前發動網路攻擊所使用的地址相同。駭客所植入的惡意程式總共有76種,其中9種具有破壞性,其餘惡意程式僅負責監視與入侵之用,相關報導:

韓國320駭客事件調查出爐,北韓花8個月潛入企業千次部署攻擊

• 誰在此次攻擊事件中受到影響?

數家韓國媒體與金融機構的網路受到影響,尤其是媒體,據報導他們的業務運作受到嚴重中斷,要完全恢復至少需要4至5天。

• 攻擊者的意圖為何?

目前還不知道攻擊者的動機,但是攻擊造成的影響是終端正常業務運作,表明了這是一次破壞行動。如果不知道攻擊者的真面目,很難去判定此次攻擊的意圖為何。

• 攻擊活動如何開始? 相關的惡意軟體如何入侵?

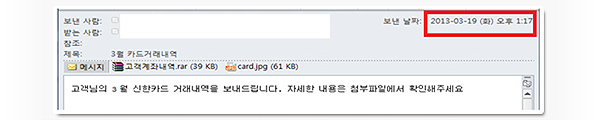

一封偽裝成三月份信用卡交易紀錄的郵件被送給被害者,該郵件包含兩個附件,一個是無害的 card.jpg,另一個是惡意的 .rar 文件,文件名寫著「您的帳戶交易歷史」

• 此次攻擊事件的感染途徑為何?

附件的 .rar 文件是一個 downloader,它會連接數個惡意 IP 地址並下載 9 個文件。企業內部的中央更新管理伺服器也遭受入侵而被植入惡意程序,更新管理機制讓這個惡意程序能夠相當快速地散播到所有連接此伺服器的電腦。該惡意程序會新增數個組件,其中包含一個 MBR (主開機記錄,Master Boot Record) 修改器。

• 在終端電腦上發生什麼?

這個 MBR 修改器,經趨勢科技偵測分析,定名為 TROJ_KILLMBR.SM 惡意程序。該惡意程序被設定在 2013 年 3 月 20 日執行,在這個時間之前,它只是安靜地存在系統之中。當設定的時間到達之後,TROJ_KILLMBR.SM 覆蓋MBR並且自動重啟系統,讓此次破壞行動能夠生效。它並且利用保存的登入訊息嘗試連接 SunOS、AIX、HP-UX 與其他 Linux 伺服器,然後刪除服務器上的 MBR 與文件。

對於Windows Vista 或是更新的版本,它會搜尋所有固定或移動硬碟中文件夾裡的全部文件,用重複的單詞去覆蓋文件,然後刪除這些文件與文件夾。在根目錄的文件是最後被覆蓋的。對於比 Windows Vista 舊的操作系統,它會覆蓋所有固定或移動硬碟的開機引導紀錄 (boot record)。

• 在 3 月 20 日之前有沒有對於此事攻擊事件的提前預警?

在一個趨勢科技的客戶環境中,我們能夠判斷至少在一天前,也就是 3 月 19 日,他們就已經遭遇了這個威脅。然而藉由趨勢科技威脅發現設備 DDI 的協助,他們能夠提早知道並且採取防禦措施。

• 趨勢科技對於此次攻擊事件提供什麼保護?

趨勢科技 DDI 利用偵測到相關郵件中的惡意附件,啟發式偵測名稱為 HEUR_NAMETRICK.B,我們也提供特徵碼去查殺 MBR 修改器,同時我們能夠偵測此次攻擊相關的所有 URL 與垃圾郵件。

• 趨勢科技客戶在此次事件中有受到影響嗎?

趨勢科技 DDI 能夠利用啟發式偵測與沙盒分析提示與此次攻擊相關郵件中的惡意附件。由於 DDI 提供的訊息,客戶能夠提早採取預防措施,防止威脅影響他們的系統。

面對 APT 攻擊企業該怎麼辦呢? 這是我們的建議

• 確保重要主機的防護及安全

。 駭客企圖利用具有中控管理的程式來散播惡意程式,所以包含防毒軟體、資產管理、軟體派送及 AD 等等,因此做好主機保護很重要。

。 程式本身也必須做好防護,以免成為攻擊的管道。 繼續閱讀

3 月 20 日當天,南韓三家大型銀行和兩家最大電視台因為遭到目標式攻擊而陷入癱瘓,造成許多南韓人無法從 ATM 提款,電視台人員無法作業。

【2013 年03月21日 台北訊】駭客針對南韓主要銀行、媒體,以及個人電腦發動大規模攻擊,截至目前為止,趨勢科技已經發現多重攻擊。駭客主要針對南韓主要銀行與媒體的補丁更新伺服器(patch management server)佈署惡意程式,造成受攻擊企業內部的電腦全面無法開機,作業被迫停擺;另一攻擊則針對南韓的企業網站,有的網站遭攻擊停擺,有的網站則是使用者造訪該網站都會被導向位於海外的假網站,並被要求提供許多個人資訊;此外,駭客並針對個人用戶發動電子郵件釣魚攻擊,假冒南韓銀行交易記錄名義,誘騙使用者下載內含木馬程式TROJ_KILLMBR.SM的執行檔,使用者電腦開機區遭到覆蓋,導致使用者無法開機。

趨勢科技內部偵測到的針對企業內部的目標攻擊,目前已知受影響的企業主要為銀行以及媒體。這波攻擊以企業補丁更新伺服器(Patch Management Server)為標的,駭客成功入侵受害企業的補丁更新伺服器佈署惡意程式,該惡意程式會隨著企業員工電腦定期下載補丁(Patch) 而散佈至企業內部,造成企業內部電腦全面停擺,無法進行作業。

另一個攻擊則針對企業網站進行攻擊,目前已知南韓知名企業網站遭到入侵,並恐有被植入不明惡意程式之可能。除了企業之外,駭客並針對銀行使用者展開一波社交工程陷阱( Social Engineering)郵件攻擊。駭客透過一封假冒南韓銀行的信件,信件內容表示為使用者的交易記錄,要求使用者打開附件,附件內容其實為一個執行檔,一旦使用者下載執行後,將被下載一個名為TROJ_KILLMBR.SM的惡意程式,電腦開機區的所有資訊將被覆蓋,導致電腦無法開機。 繼續閱讀

作者:Rik Ferguson

圖片來自Flickr上的IndigoValley

經過上週所發生針對「紐約時報」、「華爾街日報」和「華盛頓郵報」的攻擊之後。另一個令人震驚的新受害者出現了 – 「美國能源部」,負責美國核武軍火庫的美國國家核能安全管理局所屬的單位,也成為了被入侵的受害者。

根據美國華盛頓自由燈塔(Free Beacon)的一份報告,官員已經證實有十四台伺服器和廿台工作站在攻擊中被入侵。

在目前這早期階段,還沒有太多攻擊細節被官方所釋出,並沒有辦法去做出什麼結論,但就我們所知道的部分已經令人感到非常擔憂了。華盛頓自由燈塔(Free Beacon)的報告指出:「他們認為這起複雜的滲透攻擊並不只是竊取個人資料。有跡象顯示,攻擊者帶有其他目的,可能包括計劃進一步去存取機密和其他敏感資料。」這說明在這起攻擊中沒有機密資料被存取。已經被證實的是有數百名員工的個人資料被讀取。

APT攻擊/目標攻擊特質:用多次行動組成攻擊活動

如果這次攻擊的意圖和間諜活動有關,這也是目前最有可能的原因,那攻擊者是不大可能因為一次失敗就放棄的。現代攻擊的特質就是會用多次行動組成攻擊活動,而不會是單獨的攻擊。即使沒有機密資料被存取(而這是「仍在調查中」,我懷疑這結論為何可以如此肯定),已經確認被讀取過的資料還是非常的寶貴,可以用來建立未來的目標攻擊,去針對那些能源部和國家核能安全管理局等知名目標的員工。

許多國家都一直投資最先進的技術用作國際間諜目的,而且還會繼續下去,這應該並不奇怪。所以政府和企業也應該為自己的員工和國民公民利用類似的尖端科技去加密敏感資料,以及監控重要網路以即時掌握可疑的行為。攻擊一個如此高風險的組織不會只是次簡單的行動而已。

衡量傳統防毒技術的有效性:能否偵測客製化目標攻擊?

當熱門媒體在提到有關入侵的故事時,都放大了安裝在受害者組織上的防毒解決方案並沒有找出攻擊者所使用的惡意檔案。而這也是問題之一,當組織遇到先進的目標攻擊時,還繼續依賴著單一層面的安全防護,往往是設計用來解決完全不同的問題。 繼續閱讀

之後,Anonymous集團的OpSyria或稱Operation Syria(針對敘利亞政府)最近洩露了來自敘利亞外交部(MoFA)的文件,起源是帶有惡意PDF檔案的電子郵件。這個電子郵件是在去年 – 二〇一一年十二月五日所發送。 趨勢科技進一步的調查發現這針對性電子郵件攻擊一直持續到二〇一二年三月(甚至更久),就如下圖所示。一份送到{BLOCKED}n@mofa.gov.sy,另一份被送到{BLOCKED}k@mofa.gov.sy,這兩封的寄件者都是{BLOCKED}bi@mofa.gov.sy。

信件內容翻譯如下:

在這代號辦公室裡的同事們 請告知我們編號23號電報的收件者 感謝 大使館/阿布扎比 請打開或下載附加檔案。 祝好!

雖然先前有報告指出寄件者IP – {BLOCKED}.{BLOCKED}.57.166是在韓國,我們所看到的寄件者IP來自不同的地方,其中一個是{BLOCKED}.{BLOCKED}.151.233,設在日本東京。