高雄一名清秀女大生,接受陌生女子邀請加入朋友,結果身份、照片遭到盜用,對方就把姓名、照片都改得和她一樣,發送不堪入目的色情照片以及援交訊息,讓他被親朋好友誤會,女大生不堪其擾只好報警處理。報導指稱因為陌生人是表哥共同好友,不疑有他接受確認邀請,卻展開了一場惡夢,對方拷貝盜用她照片和個資,在交友網站留言,還邀請女大生朋友加她為好友,之後亂標記朋友在不堪入目的照片裡。

警方推測可能是色情業者假冒李同學的身分在臉書上公然攬客,目前已經循IP位址追查冒名藏鏡者的身分和動機。

提醒大家若收到交友邀請,勿貿然加入,並可向臉書檢舉不當貼文。

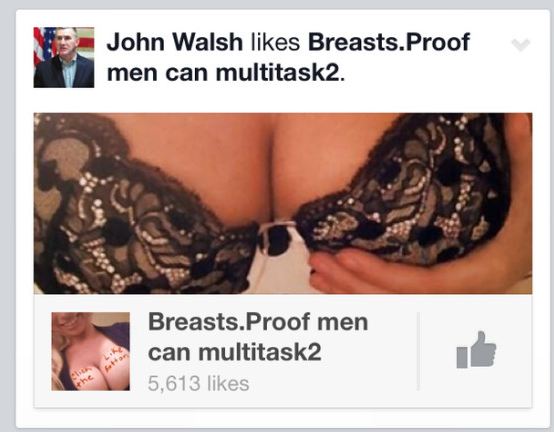

本部落格介紹過的這些案例:裸胸照的讚不是我按的!”從一張影響選情的 facebook 照片談社群隱私和被誤會在臉書飆髒話,提醒我們除了病毒會把隱私妹的裸胸自拍 Po 上網之外,不夠縝密的隱私設定,或是病毒幫你按下的讚,也會讓你被誤會在臉書飆髒話。藉此機會我們再來複習一遍。

裸胸照的讚不是我按的!”從一張影響選情的 facebook 照片談社群隱私

裸胸照的讚不是我按的!”從一張影響選情的 facebook 照片談社群隱私

臉書飆髒話病毒,PC-cillin 雲端版成功攔截惡意連結

臉書飆髒話病毒,PC-cillin 雲端版成功攔截惡意連結

現在請大家趕緊學習”防臉書帳號密碼被盜,必學Facebook隱私設定大全,或是直接使用趨勢科技PC-cillin雲端版 提供隱私權掃描給社群網路,可以很快地檢查Facebook、Google+和Twitter的隱私設定,並提供更改建議,以確保所張貼的內容只會提供給應該看到的人。

防臉書帳號密碼被盜,必學Facebook隱私設定大全

趨勢科技安全研究副總 – Rik Ferguson

因為Facebook持續不斷地去加強更新安全設定,我不斷收到詢問,關心著該如何最佳化他們的線上隱私。所以我整理出這篇指南。

不要被臉書劫持(Facejake):防止擁有你密碼的人存取你的帳號

Facebook已經加入一些很棒的功能,甚至可以防止擁有你密碼的人存取你的帳號。這並不是個新玩意,只是未被充分利用和宣導。如果你都是從相同設備進行登入,你可以訓練Facebook來識別這些機器。可以確保當有人試圖從無法識別的設備上進行登入時會立即通知你。你甚至可以讓這人需要輸入一組發送到你註冊手機簡訊內的代碼。所以除非這偷窺者可以直接存取你的個人電腦或行動電話,否則他們就不能facejacking你(或不太好聽的詞,fraping),如果他們真的可以這麼做,那麼你的問題就不只是臉書而已了。

要確保你不會被臉書劫持,請按照下列步驟操作:

- 登錄到Facebook,在右上角齒輪圖示的下拉式選單中選擇「帳號設定」。

- 進入設定畫面後,點選左側的「帳號保全」。然後進行以下變更:

- 點入「安全瀏覽」旁邊的「編輯」連結,然後勾選選項。這會確保你跟Facebook之間的通訊會盡可能地加密,可以防範類似Firesheep的竊取密碼工具。

- 在「登入通知」部分,選擇當有無法識別的設備試圖存取你的帳號時,要透過電子郵件或簡訊通知你。

- 在「登入許可」部分,勾選要求將安全密碼送至你的手機。看你是用Android、iPhone或其他設備,跟著螢幕上的說明就可以搞定了。如果沒有安全密碼,就算有人知道你的密碼,他/她還是不能登入。

鎖住外洩

接下來讓我們去調整你的帳號和隱私設定以更好地保護你所分享的內容和控制你所分享的對象。讓我們來看看你Facebook網頁右上方下拉式選單內的「帳號設定」。

應用程式

在這選單內,你要檢查你所允許安裝應用程式的個別權限。先快速地檢查這列表,將已經不再使用的應用程式移除。接著點入剩下的每一個應用程式旁的「編輯」連結來檢視個別權限。有些權限是應用程式運作所必需的,但許多選擇性權限都可以撤銷。同時,透過變更設定「應用程式和貼文的能見度」為「朋友」來確保應用程式本身不會給出過多資訊,除非你希望給予特定的應用程式更多的能見度。

「別人使用的應用」可以控制你的個人檔案會分享多少資料給你Facebook朋友所安裝的應用程式。我想你會不高興的發現你留下多廣泛的資料給未知的第三方,建議取消本設定裡的每個選項。

最後,在「舊版的手機專用Facebook」部分,確保你的設定為「朋友」,只是以防萬一。

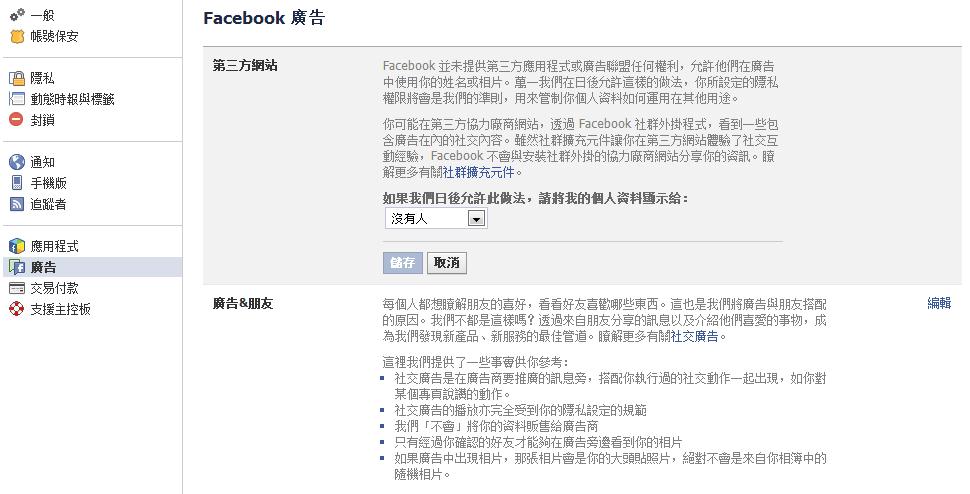

廣告

Facebook的「廣告」選項控制你的資料(包括姓名和照片)現在或未來會如何被分享給第三方網站和應用程式。修改這些設定可以讓你保護你的資料在以後盡可能地不被用作商業用途。將「第三方網站」和「廣告&朋友」設定改成「沒有人」。

保護你的隱私

這裡可以根本地改變Facebook上,我們跟朋友,朋友的朋友跟一般大眾所分享內容的方式。主要有兩種方式來設定隱私選項。透過Facebook介面,或利用行動設備和應用程式來發表貼文,沒辦法針對個別貼文做隱私設定。要設定隱私選項,就跟之前一樣,從下拉式選單進入到「隱私」設定。

在「誰可以看到我的東西?」內的「誰可以查看你往後的貼文」選項控制你新貼文的預設對象。我建議將其設定為「朋友」,這裡的預設值是「公開」。不過你必須記住,如果你之後對單一貼文更改此項設定,Facebook會記住你的選擇,並用它作為本設定的新預設值,套用在之後的每篇貼文,直到你手動將其改回。 繼續閱讀

該網址經轉址後,會出現中文頁面,並以慶賀六週年慶為名,送出限量 Macbook,iphone,ipad,選擇禮物會被導入心理測驗,然後要求輸入手機號碼,以便發簡訊通知測驗結果。該簡訊收費是每則100元台幣,由於說明的文字非常小,一般人可能會忽略,直到接到手機帳單為止。

該網址經轉址後,會出現中文頁面,並以慶賀六週年慶為名,送出限量 Macbook,iphone,ipad,選擇禮物會被導入心理測驗,然後要求輸入手機號碼,以便發簡訊通知測驗結果。該簡訊收費是每則100元台幣,由於說明的文字非常小,一般人可能會忽略,直到接到手機帳單為止。