一封假冒的電子郵件竟讓一名受害者將 531,981 美元匯到詐騙帳戶!

今年初,媒體揭露中國駭客集團山寨一家印度公司CEO電郵,,安排一系列的網路語音會議,洽談中方有意收購的「極機密」事件,竟得手13億盧比(約台幣5億元),受害公司自去年11月單週內3次轉帳到香港銀行,到了第4次才察覺有異。

截至 2018 年為止,全球因變臉詐騙 (BEC) 所損失之金額已超過 120 億美元。為了掌握詐騙集團的最新情況,我們回顧了今年一些最值得注意且讓變臉詐騙經常占據媒體版面的事件和趨勢。

變臉詐騙攻擊或稱為商務電子郵件入侵BEC)之所以屢屢能讓受害者上當,大多可歸因於人員的疏忽。人性的弱點,再加上詐騙郵件似乎總能夠躲過網路資安產品的偵測,使得變臉詐騙成為一項使用者和企業仍應嚴肅看待的持續威脅。

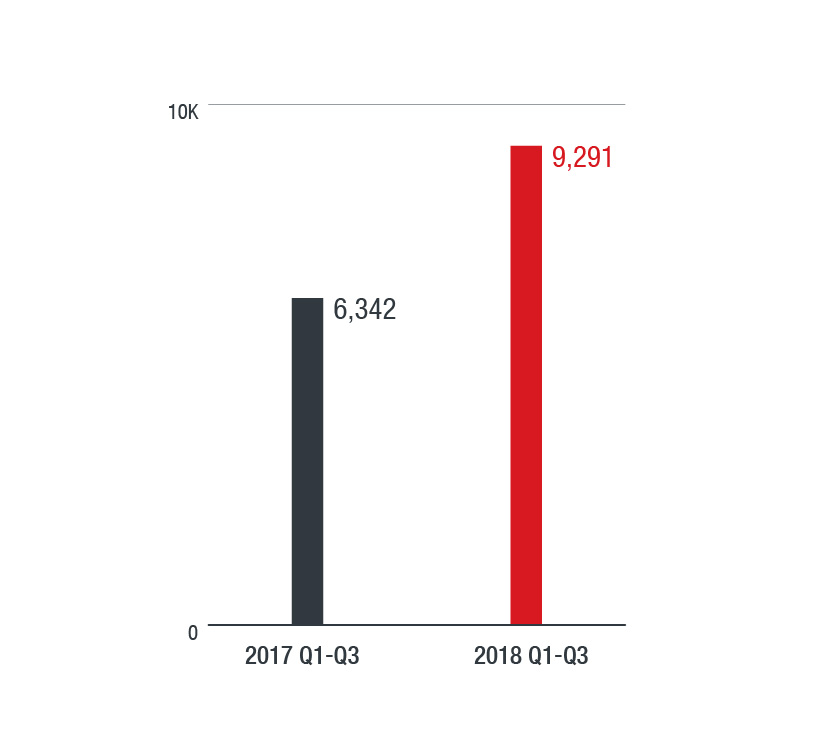

根據美國聯邦調查局 (FBI) 的統計,這類詐騙截至 2018 年為止已累計造成125 億美元的損失。這表示變臉詐騙儘管技巧上相當單純,事實上卻非常有效。2018 年我們一直在持續追蹤變臉詐騙的嘗試攻擊案例,從第一季至第三季共偵測到 9,291 次變臉詐騙嘗試攻擊,這數字較去年同期的 6,342 次增加了 46%。根據我們的資料,美國、澳洲和英國是詐騙集團最常攻擊的前三大國家。

2018 年前三季變臉詐騙(BEC)較 2017 年成長 46%,房地產業成鎖定目標

2018 年前三季偵測到 9,291 次變臉詐騙攻擊嘗試,較 2017 年成長 46%

有別於一些仰賴高深技術的手法,變臉詐騙利用的是社交工程伎倆與人性的弱點。雖然,隨著科技服務日益普及,變臉詐騙集團也開始假冒 Microsoft 和 Amazon 的名義來從事詐騙,但他們仍舊經常冒充企業高層主管來促使財務部門將款項匯到詐騙帳戶。2018 年,根據趨勢科技 Smart Protection Network™ 全球威脅情報網的資料顯示,執行長 (CEO) 和董事總經理/董事 (Managing Director/Director) 是歹徒最常冒充的高階主管。

為了掌握詐騙集團的最新情況,我們回顧了今年一些最值得注意且讓變臉詐騙經常占據媒體版面的事件和趨勢。 繼續閱讀