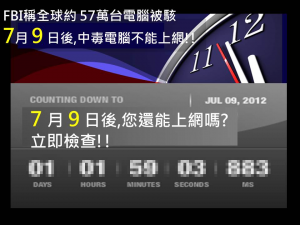

7 月 9 日後,您還能繼續上網嗎 ? 趨勢科技提供讓您對電腦進行自我檢驗步驟,立即檢查

去年趨勢科技協助 FBI 破獲史上最大殭屍網路DNS Changer(域名系統綁架病毒)之後, FBI發現若是直接關掉駭客犯罪用伺服器,中毒的 50 多萬電腦將無法連上網路。因此美國政府設立了替代伺服器,讓尚未修復的電腦可以正常上網,。FBI原先預定在今年3月8日關閉替代伺服器,但美國聯邦法院要求繼續提供DNS服務,給感染電腦多一點緩衝時間處理,但礙於經費,FBI已決定美國時間7月9日關掉伺服器,屆時數十萬尚未清除病毒的中毒電腦就會連不上網路。

趨勢科技呼籲大家立即檢查是否感染DNS Changer,因為FBI即將於7月9日關閉服務遭感染電腦所使用的DNS伺服器,屆時未修復的設備將無法上網。

✔即刻免費下載PC-cillin 2012掃瞄系統,清除電腦上感染的 DNS 竄改木馬程式

為何清除電腦上的DNS Changer(域名系統綁架病毒)很重要?

犯罪史追朔到2007年DNS Changer(域名系統綁架病毒) 除了讓你無法連上網際網路之外,網路犯罪者還可能利用(域名系統綁架病毒)側錄鍵盤輸入,或者將受害電腦當做代理器 (proxy) ,將別的使用者導向假冒的網路銀行或社交網站。因此,歹徒可藉此竊取您和他人的網路銀行與社交網路密碼。

DNS Changer(域名系統綁架病毒)是由Rove Digital這個網路犯罪集團控制,Rove Digital看起來是一個位在塔爾圖的正常IT公司,一個每天早上都有人來上班的辦公室。但實際上,這個在塔爾圖的辦公室控制著數以百萬計,位在世界各地的中毒電腦,每年都可以靠這些「Botnet傀儡殭屍網路」,獲取數百萬美金的不法所得。

每天都有人到駭客集團所成立的 Rove Digital 公司上班,主要業務:控制著數以百萬計中毒殭屍電腦,獲取數百萬美金的不法所得。

這個網路犯罪集團控制了每一個環節,從植入木馬到透過中毒的傀儡殭屍電腦來賺錢。它是一間愛沙尼亞的公司,稱為Rove Digital。Rove Digital是許多其他公司(像是Esthost、Estdomains、Cernel,UkrTelegroup和許多較無人知的空殼公司)的母公司。

Rove Digital看起來是一個位在塔爾圖的正常IT公司,一個每天早上都有人來上班的辦公室。但實際上,這個在塔爾圖的辦公室控制著數以百萬計,位在世界各地的中毒電腦,每年都可以靠這些「Botnet傀儡殭屍網路」,獲取數百萬美金的不法所得。

Rove Digital 已在 2011 年 11 月 8 日遭到破獲,該公司最為人所知的惡行就是散播 DNS 竄改木馬程式來協助其從事其他不法行動。駭客在四年內利用廣告詐欺獲利超過1400萬美元。若要了解 Rove Digital 的網路犯罪歷史,請參閱趨勢科技 TrendLabs 的圖文解說: 「The Rise and Fall of Rove Digital」。

◎認識DNS(Domain Name System)伺服器與 DNS Changer 的偷天換日

IP地址就像是我們寄信的地址一樣,沒寫地址郵差先生沒法把信送給收件人。網路上的每台主機都有唯一的IP地址,電腦的位址不是用文字而是用四個數字表示。如xxx.xxx.xxx.xxx。但是一般人無法記住這些數字,這時DNS(Domain Name System)伺服器就發揮作用了。DNS伺服器能將易讀好記的網域名稱解析成IP位址。大部分網路使用者都會自動使用網路服務業者的DNS伺服器。

當你在網址列輸入像www.trendmicro.com.tw 或www.pccillin.com.tw的網址時,其實會先連到DNS(Domain Name System)域名系統,找出該網站對應的數字IP 位址,才能連上該網站。

DNS Changer(域名系統綁架病毒)會把你的DNS連線偷偷換掉, 使用惡意人士所設立DNS伺服器,用來將特定的網域解析成惡意網站的IP位址。因此,受害者會在不自覺的情況下被導到惡意網站。犯罪集團可以透過很多方法來賺黑心錢,包括更換受害者所訪問的網站廣告,劫持搜尋結果或是植入其他惡意軟體,如假防毒軟體等。

FBI稱全球約 57萬台電腦被駭, 7月9 後,中毒電腦不能上網!!

遭 Ghost Click DNS 竄改程式伺服器關閉倒數計時中搶救您電腦上網功能的黃金時間正一點一滴流失…

✔立即檢查

✔立即免費下載趨勢科技的PC-cillin 2012來掃瞄系統。清除您電腦上感染的 DNS 竄改木馬程式。

@延伸閱讀:

讓 57 萬台電腦遇駭的駭客集團 ROVE DIGITAL (DNS Changer開發者) 近 10 年的起落