新的數據顯示,企業正因為員工所帶入的各種消費性科技而越發暴露在危險中。

我剛從北歐旅行回來,在那我代表趨勢科技向當地媒體介紹 YouGov 最新的自帶設備(BYOD)問卷調查。裡面涵蓋了來自挪威、瑞典和丹麥所訪談收集到的3,012份資料,可以了解許多對這爭議IT趨勢的細節問題。最重要的是,這研究確認了一個不可否認的事實:世界各地的公司都因為員工將各種消費性科技帶入企業且不可避免地用在工作上而增加了安全風險。

消費化和自帶設備(BYOD)在北歐已經變成主流。大多數(56%)受訪者承認有將一或多個個人設備用在和工作上。筆記型電腦是最常被用在工作上的個人設備(42%),接下來則是智慧型手機(33%)和平板電腦(11%)。

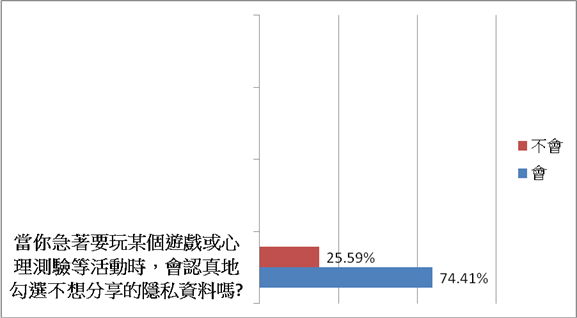

和這數據一致的是,大多數雇主(56%)也接受消費化和自帶設備,而且允許員工在工作上使用自己的個人電腦(44%)、智慧型手機(36%)和平板電腦(15%)。然而,儘管大多數使用者(66%)會認真遵守企業政策,不過也有近三分之一(29%)受訪者承認會繞過企業規定,這也造成了公司無可避免的安全風險。這證明了不管企業喜歡或不喜歡,企業IT都對正在發生中的自帶設備和消費化趨勢都失去了控制。

這些個人設備訪問企業網路和資料時的安全性是最被關心的問題。事實上,有相當數量的受訪者(63%)都了解這風險,也在部分個人設備上安裝安全軟體。然而,儘管出現在新行動平台上的惡意軟體數量呈現指數性的成長(特別是Android),但這些使用者中只有一小部分安裝安全軟體在自己的智慧型手機(16%)上,平板電腦上則更少(7%)。

透明度和充分披露是企業自帶設備計劃的成功關鍵。然而,只有一小部分使用者(8%)曾被雇主告知,他們的個人檔案和隱私可能會因為將自己的個人設備連到企業網路而受到影響。

更糟的是,有大部分使用者(54%)承認將自己的個人設備給別人使用。個人電腦是最可能讓家人或朋友一起使用的設備(40%),接著是智慧型手機(20%)和平板電腦(10%)。這也是主要的擔心,企業資料可能會暴露給並不瞭解企業自帶設備政策的第三者。此外,雇主發起遠端鎖定和資料擦除時也可能會影響到第三者的個人檔案,進一步讓公司需要擔負責任或訴訟之中。