過去幾週,趨勢科技發現勒索病毒出現最新發展。首先是一個新的勒索病毒家族 (黑暗面-Darkside) 之外,Crysis/Dharma 勒索病毒集團也釋出了一個駭客工具套件。

另外,在訊息威脅部分,我們發現了一波專門散布 Negasteal/Agent Tesla 惡意程式的針對性電子郵件攻擊。

Darkside 勒索病毒:先評估攻擊目標財力,再決定要勒索多少錢

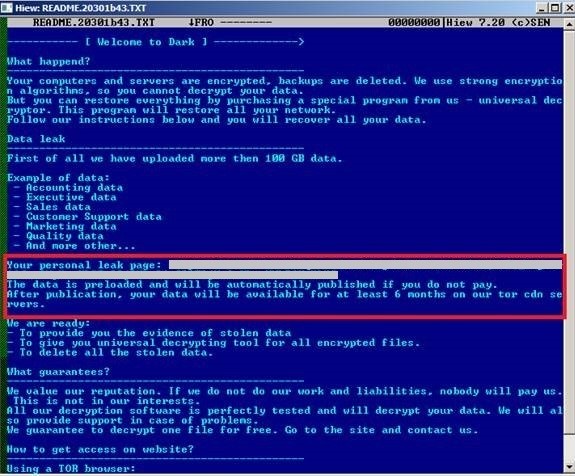

一個名叫「Darkside(黑暗面)」的新勒索病毒家族 (趨勢科技命名為:Ransom.Win32.DARKSIDE.YXAH-THA) 最近浮上檯面。此勒索病毒會要脅受害者若不支付贖金,將公布受害者的資料,此手法與之前的 Maze 和 Nefilim 勒索病毒類似。被加密的檔案,其副檔名會被加上受害者電腦的網路卡 (MAC) 位址。

根據勒索病毒的 Tor 網頁,其幕後犯罪集團其實會評估目標企業的財力,然後再決定要勒贖的金額。除此之外,駭客似乎不會攻擊醫療、教育、非營利及政府等機構。

Crysis 勒索病毒釋出就連菜鳥駭客也能輕鬆滲透網路的駭客工具套件

Crysis/Dharma 勒索病毒 (趨勢科技命名為 Ransom.Win32.CRYSIS.TIBGGS) 最近釋出了一個名為「Toolbox」的駭客工具套件。 Toolbox 當中包含了專門用來搜刮密碼的 Mimikatz、專門用來竊取遠端桌面協定 (RDP) 密碼的 NirSoft Remote Desktop PassView、專門用來竊取雜湊碼的 Hash Suite Tools Free,以及其他用來搜尋攻擊目標電腦並植入勒索病毒的工具。有了這個套件,就連菜鳥駭客也能輕鬆滲透網路。

由於 Crysis 採用的是勒索病毒服務 (RaaS) 的經營模式,因此這套工具有助於讓它散播得更廣。

延伸閱讀:” 只要 39 美元便提供「終身授權」” —深層網路上的勒索病毒服務(RaaS),對企業的意義為何?

Negasteal/Agent Tesla 經由電子郵件散發,鎖定銀行客戶

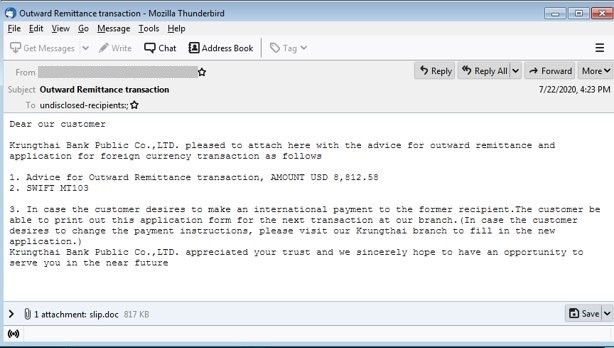

我們最近發現了一波電子郵件攻擊專門經由惡意附件散布 Negasteal/Agent Tesla 惡意程式 (趨勢科技命名為 TrojanSpy.MSIL.NEGASTEAL.DYSGXT),此波攻擊的對象是泰國一家國有銀行 Krung Thai Bank (泰京銀行) 的客戶。電子郵件內容是有關「對外匯款交易」的收據,匯款金額將近 9,000 美元,郵件內容會請使用者下載並參閱附件檔案。附件檔案是一份會攻擊 Microsoft Office CVE-2017-11882 漏洞的文件 (這是一個已經有 17 年歷史的 Microsoft Office 記憶體內容損毀漏洞),一旦攻擊成功,就可以下載惡意檔案到受害電腦上執行。

首次發現於 2014 年的 Negasteal 一直以來都會經由網站控制台、FTP 或 SMTP 傳送竊取的資料。最近,我們發現它會經由可卸除式裝置流傳,因為它會竊取 Becky!Internet Mail 的登入憑證。

入侵指標資料

Darkside 勒索病毒

| SHA-256 | 趨勢科技病毒碼偵測名稱 |

| 9cee5522a7ca2bfca7cd3d9daba23e9a30deb6205f56c12045839075f7627297 | Ransom.Win32.DARKSIDE.YXAH-THA |

網址

- hxxp://darksidedxcftmqa[.]onion/

Crysis/Dharma 勒索病毒

| SHA-256 | 檔案名稱 | 趨勢科技病毒碼偵測名稱 |

| 1cec5e4563e2c1570353e54a4ecc12ab4d896ab7227fd8651adcd56b884c0c1c | GdAgentSrv.de.dll | HackTool.Win64.CVE20160099.A |

| 28042dd4a92a0033b8f1d419b9e989c5b8e32d1d2d881f5c8251d58ce35b9063 | process-hacker-2-39.exe | PUA.Win32.ProcHack.A |

| 3680b9e492f49abc108313c62ceb0f009d5ed232c874cae8828c99ebf201e075 | takeaway.exe | Ransom.Win32.CRYSIS.TIBGGS |

| 47dc3672971c242154a36622145de7060f17f56af75d21e2130e4f57089f5e48 | takeaway.exe | Ransom.Win32.CRYSIS.TIBGGS |

| 75d9d85b152e030eb73d17c691203b49bf593ea6a4bddeae48ca255b22c2d36d | takeaway_ps1 | Trojan.PS1.CRYSIS.AA |

| 77cbab006cf6a801dbd1c752659bddf28562fb8681d20305dd1dc0b1e105c67a | takeaway.exe | Ransom.Win32.CRYSIS.TIBGGS |

| 78983ad10fe05fadccb201dd3e8c7f952e93332433a42e3d331531c5497d1330 | winhost.exe | Ransom.Win32.CRYSIS.TIBGGQ |

| b0b8fd4f6ab383014ea225c2b7776735af059f526cd7c4fdbdcb2e99d074ade7 | takeaway.exe | Ransom.Win32.CRYSIS.TIBGGS |

| b2d2f4ecbc680d590743044744b3ff33c38e4aeb0ada990b0ae7be8291368155 | takeaway.exe | Ransom.Win32.CRYSIS.TIBGGS |

| b5a69f7c4a3681a753f3512e3b36ac06c6ddbb1129a3e87f8c722ff4f9834f0a | purgeMemory.ps1 | Trojan.PS1.KILLSVC.Ahacktool |

| edef024abe48d6ed7b4757d63a8fd448a8ecf1ad15afd39cc97c97b27ed4498e | takeaway.exe | Ransom.Win32.CRYSIS.TIBGGS |

| ef5f2ce1a4d68d656400906ae906b0c7e7f61017f14840a7ac145d59ee69a4bd | takeaway.exe | Ransom.Win32.CRYSIS.TIBGGS |

| f47e3555461472f23ab4766e4d5b6f6fd260e335a6abc31b860e569a720a5446 | NS2.ex | HackTool.Win32.NetTool.A |

Negasteal/Agent Tesla

| SHA-256 | 趨勢科技病毒碼偵測名稱 |

| 58e74875b3659fa34aa1ecefba1a43cc049b7bb1c83de5a26ec8045c60f1099e | Trojan.W97M.CVE201711882.YQUOOUM |

| 6991150c06b278712b052377ef768ca80923ff9c3396e7de18fa0fbce7211c96 | TrojanSpy.MSIL.NEGASTEAL.DYSGXT |

原文出處:Threat Recap:Darkside, Crysis, Negasteal, Coinminer 分析師:Miguel Ang、Raphael Centeno、Don Ovid Ladores、Nikko Tamaña 與 Llallum Victoria

💝▎每月7 日下午 4 點 , 趨勢科技 IG 帳號,Fun 送粉絲獨享禮 ▎💝

) 快進來看看 🙂