惡意 Android App 攔截銀行傳送密碼,專門破解連線階段密碼安全機制

趨勢科技發現了一個名為「Operation Emmental」(愛曼托行動) 的網路犯罪行動,專門攻擊網路銀行。當銀行及客戶利用手機簡訊 (SMS) 進行雙重認證時,駭客趁機竊取銀行客戶的登入帳號密碼並攔截簡訊,進而完全掌控帳戶。這項在奧地利、瑞典、瑞士相當盛行的犯罪行動目前已現身日本,因而使得亞太地區遭受類似攻擊的風險升高。

在這項攻擊行動當中,歹徒會先假冒知名銀行的名義散發垃圾郵件給使用者,引誘缺乏戒心的使用者點選一個惡意的連結或附件檔案,讓使用者的電腦感染一個特殊的惡意程式。有別於一般網路銀行惡意程式,此惡意程式會修改受感染電腦的網域名稱伺服器 (DNS) 組態設定,將DNS 設定指向歹徒掌控的DNS伺服器,然後再將惡意程式本身刪除,因此便不留痕跡,無法偵查。這雖然只是一個小小的修改,但對受害者的影響卻非常深遠。

惡意 Android App 程式會偽裝成銀行連線階段密碼產生器。但事實上,它卻會攔截銀行所送出的密碼,並且將它轉傳到歹徒的幕後操縱 (C&C) 伺服器或歹徒的行動電話號碼。也就是說,網路犯罪者不僅透過網路釣魚(Phishing)網站取得了受害者的銀行登入帳號和密碼,現在更取得了網路交易所需的連線階段密碼。如此,犯罪集團便能完全掌控受害者的銀行帳戶。

您網路銀行帳號的防護很可能就像瑞士埃文達乳酪 (Swiss Emmental) 一樣千瘡百孔、充滿漏洞。長久以來,銀行一直試圖防止犯罪集團將黑手伸入您的網路帳號當中。密碼、PIN 碼、座標卡、交易認證碼 (TAN)、連線階段密碼等等,全都是用來防止銀行詐騙的措施。最近,趨勢科技發現一個專門破解連線階段密碼安全機制的網路犯罪行動,以下說明該行動的犯案手法。

該犯罪集團的目標是那些透過簡訊發送連線階段密碼到客戶手機的銀行。這是一種將客戶手機當成第二認證管道的雙重認證機制。當使用者要登入網路銀行網站時,銀行會利用簡訊傳送一串數字到使用者手機。使用者必須將這串數字,連同原本的使用者名稱和密碼,一起輸入到網站來進行網路交易。目前有某些奧地利、瑞典、瑞士及其他歐洲國家的銀行在使用這套機制。

網路犯罪者會先發送假冒購物網站的電子郵件給這些國家的使用者。若使用者點選了其中的惡意連結或附件檔案,其電腦就會被惡意程式感染。到這裡,一切都像典型的攻擊,沒什麼特殊之處。

不過,接下來就很有意思。使用者的電腦其實也不算受到感染,總之,不像一般的銀行惡意程式那樣。惡意程式只會修改系統的組態設定,然後就將自己刪除。這招反偵測手法如何?雖然只是小小的改變…. 但影響卻非常深遠。

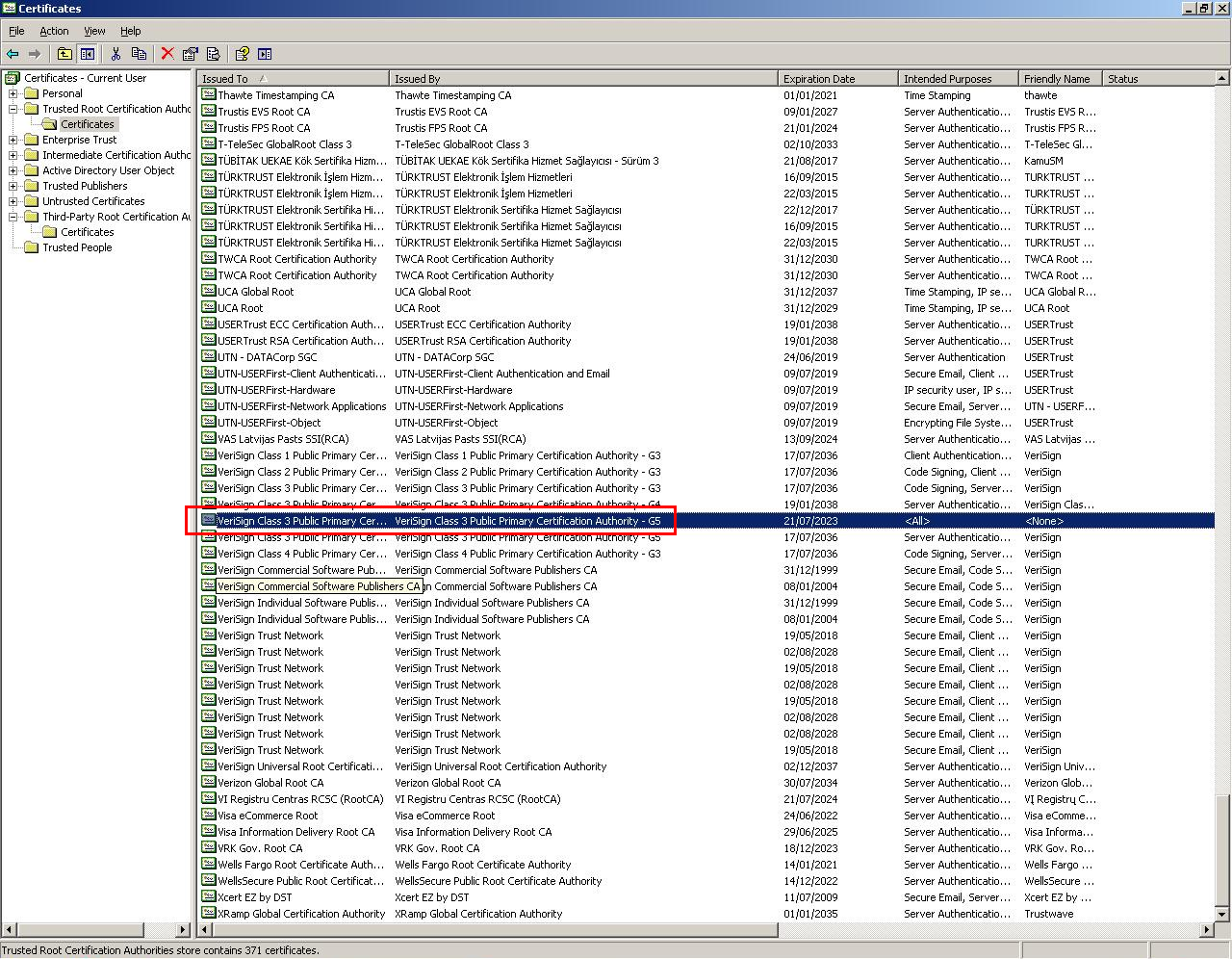

其運作方式如下:使用者電腦的 DNS 設定將被指向一個由網路犯罪者所掌控的國外伺服器。惡意程式在系統上安裝了一個惡意的 SSL 根憑證,如此一來,系統就會自動信任歹徒的惡意 HTTPS 伺服器,不讓使用者看到安全警告訊息。

圖 1:電腦感染 Emmental 行動惡意程式之後的雙重認證流程

現在,當使用者要從受感染的電腦連上銀行網站時,就會被重導至一個長得很像該銀行網站的惡意網站。不過,到這裡只能算是個華麗的網路釣魚(Phishing)攻擊,這個犯罪集團的能耐還不只這樣。一旦使用者輸入自己的帳號密碼之後,網站就會指示使用者到智慧型手機上安裝一個 App 程式。

這個惡意的 Android App 程式會偽裝成銀行連線階段密碼產生器。但事實上,它卻會攔截銀行所送出的密碼,並且將它轉傳到歹徒的幕後操縱 (C&C) 伺服器或歹徒的行動電話號碼。也就是說,網路犯罪者不僅透過網路釣魚(Phishing)網站取得了受害者的銀行登入帳號和密碼,現在更取得了網路交易所需的連線階段密碼。如此,犯罪集團便能完全掌控受害者的銀行帳戶。

如何,這算是一起大型的惡意行動吧?使用當地語言的垃圾郵件、非常駐的惡意程式、惡意 DNS 伺服器、網路釣魚網頁、Android 惡意程式、幕後操縱伺服器、還有真正的後端伺服器,犯罪集團可真是大費周章。

這起攻擊行動背後的犯罪集團專門鎖定瑞士、奧地利及瑞典的網路使用者。今年五月,他們更將攻擊對象拓展到日本。趨勢科技已追蹤到二個幕後操控者的線上代號:「-=FreeMan=-」和「Northwinds」。他們從 2011 年起便相當活躍。當時他們專門散布 SpyEye 和 Hermes 這類現成的惡意程式。從他們最近使用的惡意檔案來看,我們認為歹徒使用了至少兩種不同的加密服務。其中之一是由某個烏茲別克人所經營,至於另外一個加密服務,我們尚未查到。

攻擊細節

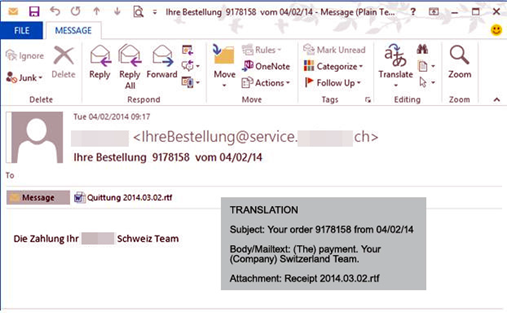

此攻擊一開始會發送一封以當地語言撰寫的電子郵件到受害者的信箱。駭客通常會假冒某知名企業的名義來發信。以下電子郵件樣本即假冒德國和瑞士境內頗為知名的購物網站。由於該網站相當受到歡迎,因此有很大機會收件者曾經光顧該網站。除此之外,我們也看過一些假冒瑞士知名品牌所發出的電子郵件。

Entry.aspx?Name=Trojan:Win32/Retefe.A#tab=2)

圖 1:假冒的電子郵件樣本。

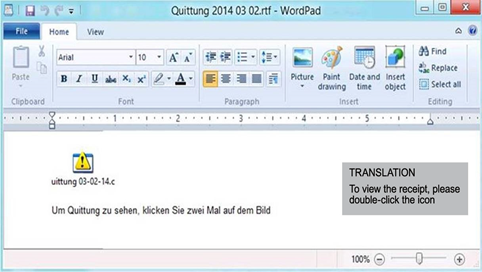

該郵件的附件檔案 (.RTF) 打開之後,可看到裡面還內嵌著另一個檔案:

Entry.aspx?Name=Trojan:Win32/Retefe.A#tab=2)

圖 2:假冒電子郵件的附件檔案開啟後。

惡意程式感染此惡意程式之後會發生以下三件事:

1. 惡意程式會修改系統的網域名稱系統 (DNS) 伺服器設定來指向駭客所掌控的伺服器。 如此一來,駭客就能掌控受感染的電腦解析網址的方式。

2. 惡意程式會在受感染的系統上安裝一個新的 SSL根憑證。如此一來,當駭客將使用者導向安全連線的網路釣魚網站時,瀏覽器就不會出現警告訊息。

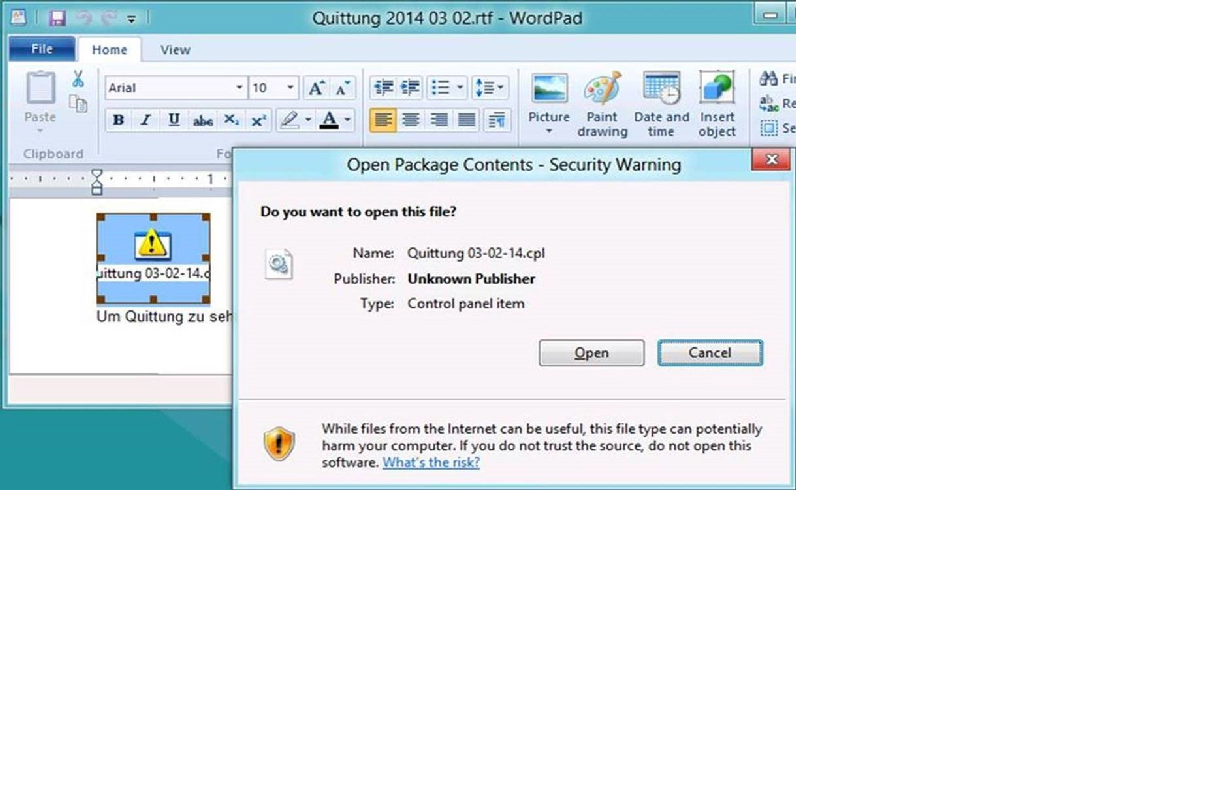

請注意,文件內嵌的檔案因為名稱太長而看不到附檔名。不過,如果使用者好奇而開啟它,就會看到一個警告訊息顯示您正在開啟一個 .CPL 檔案 (也就是控制台程式),裡面可能暗藏著風險。

Entry.aspx?Name=Trojan:Win32/Retefe.A#tab=2)

圖 3:點選內嵌檔案所開啟的安全警告訊息。

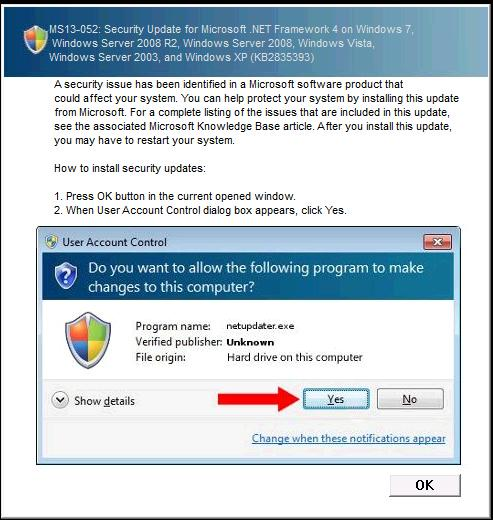

當這個 .CPL 檔案執行時會下載並執行另一個名為 netupdater.exe的檔案,後者會偽裝成一個 Windows® 更新工具。但事實上,安裝這個假的更新工具會讓系統感染惡意程式。

a-targeted-attack-delivery.aspx)

圖 4:假更新工具安裝提示畫面。

3. 惡意程式會將自己刪除而不留下痕跡,因此使用者在安裝惡意程式之後也不容易發

現自己受到感染。這表示若您未在第一時間偵測到感染,任何感染之後才執行的惡

意程式檢查都將無法偵測出異常,因為檔案早已刪除,而感染的動作只是修改系統

組態而已。

a-targeted-attack-delivery.aspx)

圖 5: 惡意程式所安裝的惡意 SSL 憑證。

惡意 DNS 伺服器

我們發現該攻擊行動使用了多個惡意 DNS 伺服器,其中一個還讓我們有機會研究了好幾

天後才失效。根據我們進一步研究顯示,每當受感染的使用者電腦要連上奧地利的 6 家銀行、瑞典的 7 家銀行、瑞士的 16 家銀行以及日本的 5 家銀行時,就會被重導至歹徒所掌控的惡意伺服器。也就是說,當使用者透過受感染的電腦連上這 34 家銀行當中任何一家的網站時,就會被重導至某個網路釣魚網站,而非真正的銀行網站。

以下說明當使用者連上網路釣魚網站時的過程,請注意,以下通訊會透過加密的 HTTP 連線,但因為系統已安裝了一個假的憑證,因此使用者的瀏覽器不會出現警告訊息。

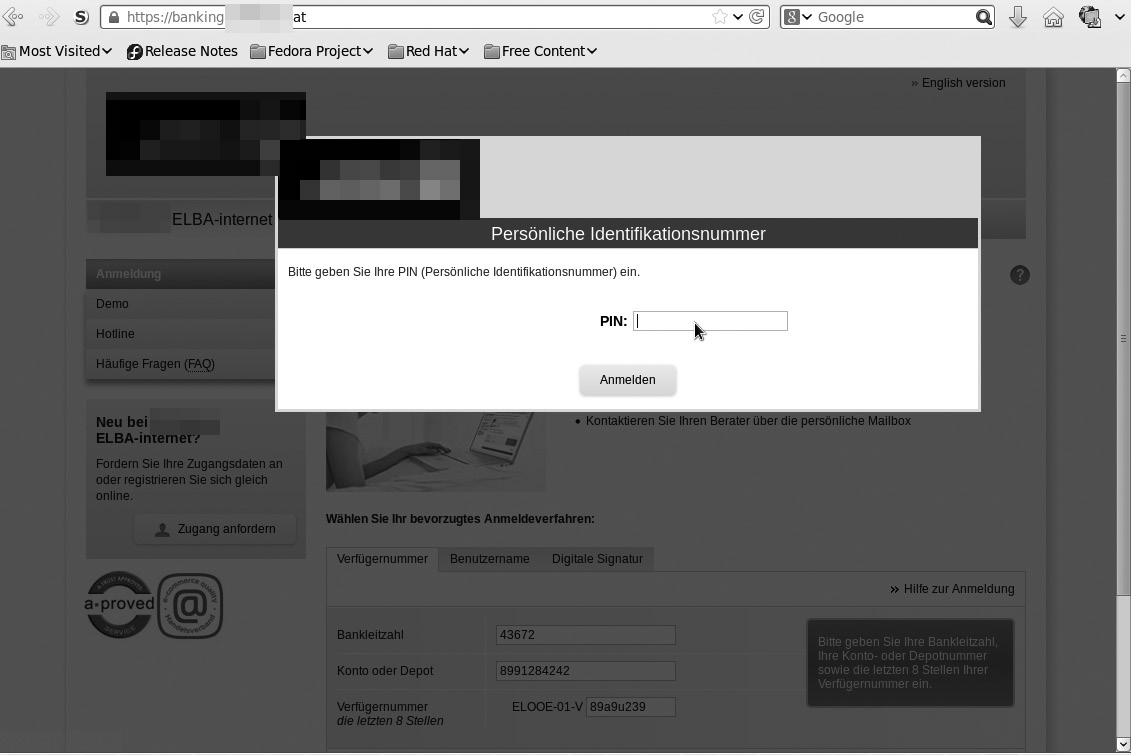

首先,使用者連上網路釣魚網站,網站要求輸入登入資訊,包括:使用者名稱、銀行帳

號,以及原本銀行所要求的其他號碼,這是標準程序。接著,使用者需要輸入 PIN 碼,也就是密碼,這也是一般的正常驗證程序。請注意,此時使用者已經將帳號的第一道認證資料親手交給歹徒。

圖 6:使用者在進入第一道認證關卡時所看到的畫面(從受感染的電腦連上銀行網站)。

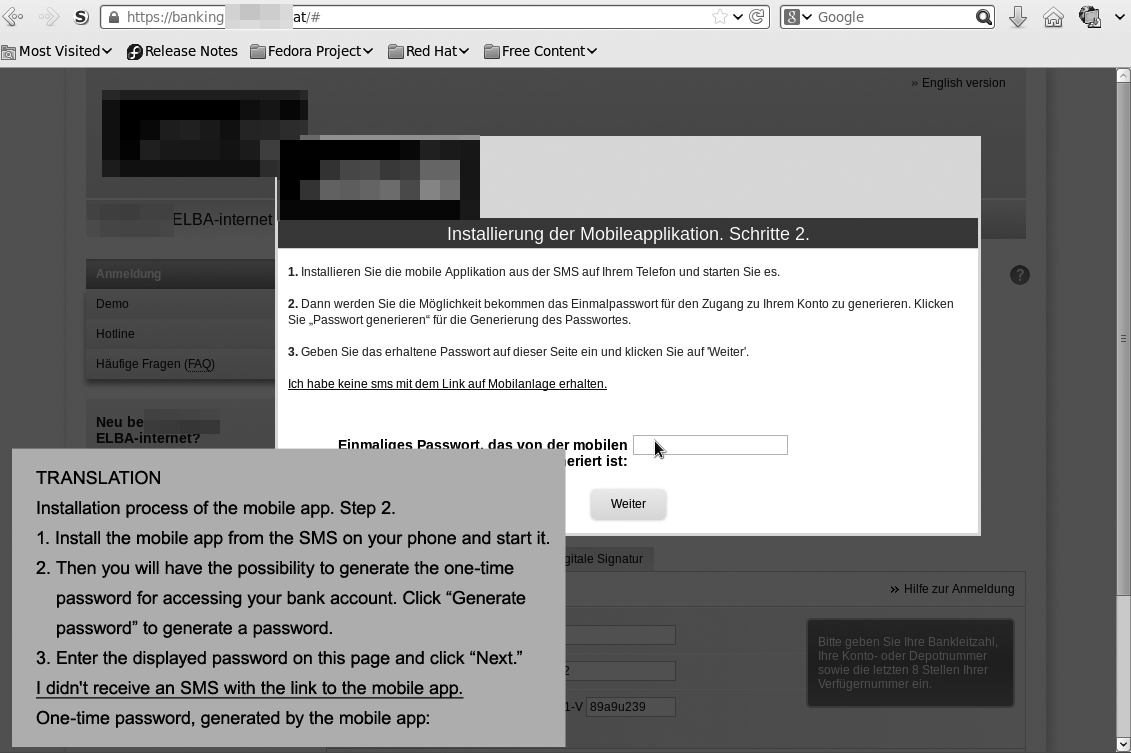

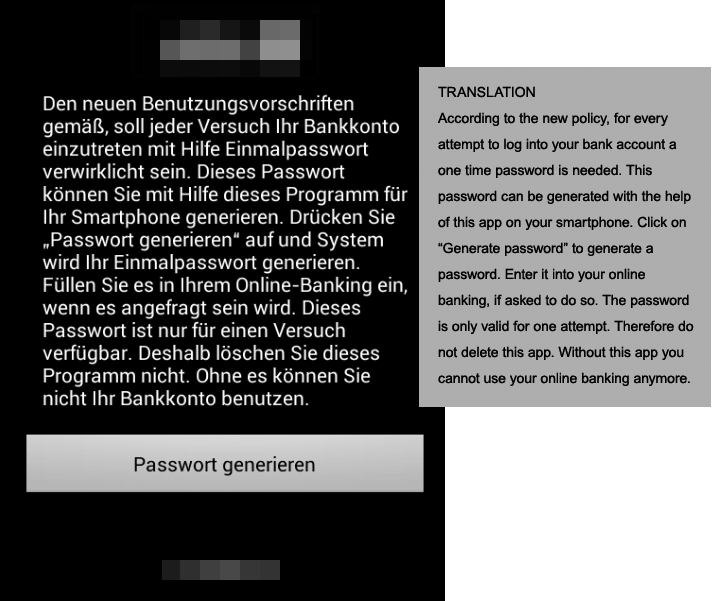

接著,使用者需要輸入一個由銀行 App 程式產生的一次性密碼。原本正常的程序是銀行會發出通知簡訊,但這個釣魚網站則會指示使用者安裝一個特殊的行動 App 程式來接收簡訊中的密碼,然後再將該密碼輸入到網站畫面上。該網站雖然看來安全,但其實是假的,因此它提供的 App 程式也有問題。

圖 7:從受感染的電腦連上銀行網站,將看到一段訊息指示使用者安裝可疑的行動 App 程式。

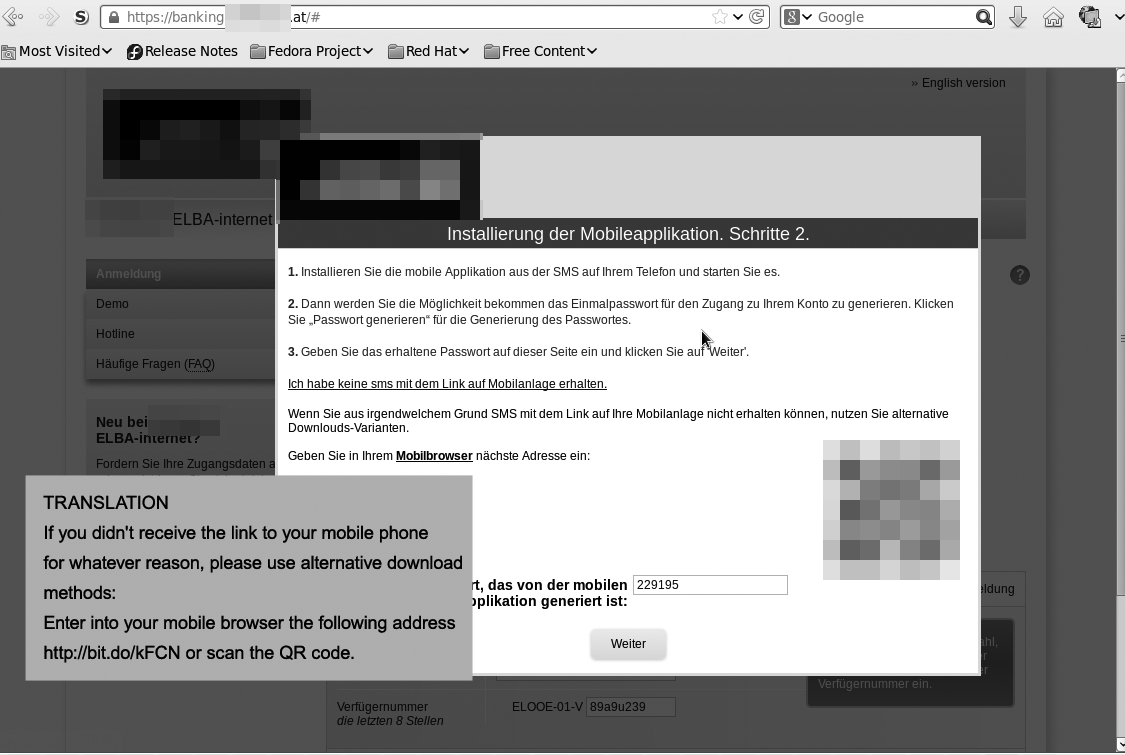

原本銀行應該送出的簡訊當然也不會出現。因此,使用者被迫必須點選「我沒有收到簡訊」連結。按下連結之後,就會收到安裝行動 App 程式的提示。使用者會經由一個短網址連上 http :// security – apps . biz / [銀行名稱] . apk,進而下載一個惡意的 Android™ App 程式。

圖 8:從受感染的電腦連上銀行網站,使用者會被指示去安裝一個惡意的行動 App 程式。請注意,此段說明的文法有些奇怪,因此作者的母語可能並非德語。

接下來,使用者必須輸入這個假 App 程式所「產生」的密碼。該程式內建了一個預設的密碼清單,此時它只是隨機挑選一個密碼而已。而釣魚網站也只是檢查一下輸入的密碼是否為其中的一個。使用者不能輸入隨便亂猜的數字,否則無法通過假銀行網站的認證。不過,一旦輸入了正確的數字,該網站就會宣稱已成功啟用新的安全功能。然而這整套程序只是為了引誘使用者安裝該 App 程式並保留在手機上而已,釣魚網站還會宣稱若不安裝這個程式,使用者未來將無法使用網路銀行。

圖 9:透過受感染的電腦連上銀行網站,使用者最後會看到有關安裝行動App 程式的指示。同樣,這裡的德文也是不太流利。

安裝 Android App 程式可讓駭客完全掌握使用者的網路銀行連線階段,因為該程式可攔截銀行發送到使用者手機的簡訊,進而取得連線階段密碼,然後再轉發給駭客。假冒的網站能讓駭客取得使用者的登入帳號密碼,而行動 App 程式則可取得銀行送出的密碼。如此一來,駭客就能假冒使用者的身分來進行網路銀行交易。

這些帶有各家銀行標誌的 Android App 程式,會將真正的密碼傳送到駭客已入侵的某個幕後操縱 (C&C) 伺服器。所有我們蒐集到的 Android 應用程式安裝包 (.APK) 都會冒用正牌銀行的標誌及企業識別色彩。此外,這些銀行還有一個共通點,他們的交易都只需一個連線階段密碼。駭客正是看上這一點,因為只要偷到這個密碼,就能冒用使用者的名義在真正的銀行網站上為所欲為。

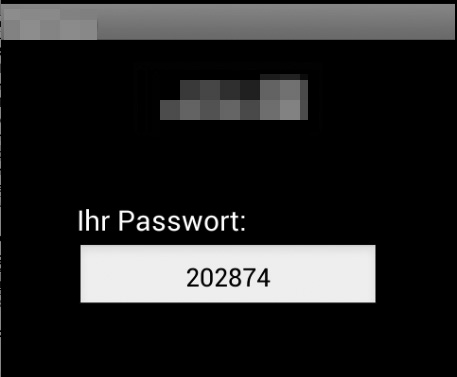

惡意行動 App 程式

本節進一步說明駭客誘騙使用者安裝在智慧型手機上的假 App 程式。這些惡意的 Android App 程式用來產生使用者交易時必須輸入的連線階段密碼。使用者必須將這個密碼輸入假冒的銀行網站,但此時駭客卻在背後暗中行動。

圖 10:密碼產生器惡意 App 程式。此處的德文同樣不太流利。

圖 10:密碼產生器惡意 App 程式。此處的德文同樣不太流利。

事實上,App 程式會等候銀行送出簡訊以取得真正的連線階段密碼。App 程式會在背後悄悄攔截簡訊,然後將資料發送至駭客的幕後操縱伺服器。這樣,駭客就能假冒銀行客戶的名義執行網路銀行交易。若手機未連上網際網路,App 程式會改用簡訊的方式來傳送攔截到的密碼。此外,它還會將受害者的個人辨識資訊 (PII),如手機號碼、手機型號、行動電話網路業者、國家/地區以及其他手機上的資料,傳送至幕後操縱伺服器。不僅如此,此惡意 App 程式還會註冊自己的簡訊監聽服務,而且有自己的 SQLite 資料庫來儲存簡訊和設定。它還能接收來自遠端的指令。其簡訊監聽服務會在受感染的 Android 手機一開機之後便執行。

更糟的是,若使用者想要將它移除,就會看到一個嚴重的警告訊息,因而可能打消移除的念頭。還有,這些遭到鎖定的銀行皆不提供 Android App 程式方面的技術支援。

如需更多有關這項攻擊的資訊,請參閱我們的白皮書:「尋找漏洞:Emmental 行動」(Finding Holes: Operation Emmental),該文對於歹徒的技巧有詳細說明。SWITCH.CH (瑞士大學的 CERT 機構) 同樣也對Emmental 做了研究並且將結果發表在自己的網站上。

◎原文來源:https://blog.trendmicro.com/trendlabs-security-intelligence/finding-holes-operation-emmental/ 作者:David Sancho (資深威脅研究員)