隨著資料的價值及用途不斷被人們 發現,一些專門利用系統漏洞的目標式攻擊 和威脅也越來越多。廠商與企業都已注意到這項趨勢,也一直試圖努力跟上趨勢的變化,但目前情況對 IT 團隊來說卻仍是憂喜參半。

為了降低資安風險,修補更新的追蹤及管理已經成為系統管理員和 IT 團隊的惡夢,更何況這還只是他們每天日常工作的一小部分,而且他們的人力越來越零散。在理想的狀況下,企業每幾年就會重新檢討一次企業的各項政策,包括資安政策和目標,並透過一些可持續達成的目標來確保永續性、效率及行動性。值得注意的一點是,中小企業 (SMB) 一直在努力 迎頭趕上大型企業,而且在系統的定期修補與管理方面有些時候甚至比大型企業做得更好,但整體而言,隨著技術與網路資安領域的不斷發展,企業的修補更新管理政策仍有許多改進空間。

[延伸閱讀:Cybercrime and exploits:Attacks on unpatched systems]

修補更新管理近年來的發展

在疫情爆發之前,蒐集和追蹤所有員工的個人及企業配發裝置 (包括每天工作現場使用的系統),是一件讓系統管理員不敢想像的事。但隨著駭客攻擊與入侵事件頻傳,再加上企業決策者開始感受到資安事件的連帶損失,而且最近幾個月企業更被迫必須提出一些解決方案來臨時應付突然其來的遠距上班需求,不可否認地,要定期追蹤並更新這些系統,真是難上加難且加倍耗費心力。

整體而言,現在的端點裝置修補更新方式已比過去更加簡單、自動化,也更流暢。但伺服器的修補更新卻又是另一回事,其挑戰截然不同。當伺服器必須立即修補更新時,企業總是躊躇不前的主要原因在於 停機成本:因為套用修補更新有可能造成 現有功能停擺。令企擔心的問題括: 修補更新本身有問題 、 更新部署之後反而造成新的漏洞 ,或是更新後並沒有改善原本的問題。除此之外,廠商還可能在修補更新當中加入額外的內容,結果這些內容卻不安全,或者修補後系統必須重新開機。修補之後的重新開機,對工業控制系統 (ICS) 來說尤其不可行,因為會 影響所有彼此整合的系統。

有趣的是,隨著更多使用者連上網路並交替使用不同裝置來上網,他們對這些裝置的資安意識也越來越高,再加上 全球對網路資安的立法與實務要求更高,這些因素加起來,使得廠商必須更頻繁釋出更新。為了簡化修補更新,Microsoft 決定不再讓系統管理員或使用者決定哪些更新可以分開套用。每一台電腦,不論伺服器或端點裝置,都要套用累積更新。但這樣的調整卻也造成了 IT 團隊的其他擔憂。

如同前幾年所見,各家軟體廠商都盡量將其修補更新的週期與 Microsoft 每個月的 Patch Tuesday定期更新同步 。雖然有時廠商會延後其發布時間,但這終究會隨著時間累積,而且可能還會造成 更多問題。不僅如此,IT 團隊還有家用網路及各式各樣個人物聯網 (IoT) 裝置必須應付,這些系統與網路的安全性令人質疑。隨著近年來惡意程式威脅及攻擊的數量屢創新高,再加上疫情期間,駭客的社交工程技巧特別容易奏效,因此延後套用修補更新對許多企業機構來說,其實只會招致更多麻煩。

姑且不論優缺點如何,雲端顯然已經越來越普及,而也因為雲端服務供應商 (CSP) 的服務做得非常 便利,所以修補更新也開始漸漸不是問題。但另一方面,雲端的蓬勃發展卻讓網路犯罪集團開始覬覦雲端的「獲利」潛力。當企業將一些原本在企業內部的應用程式和伺服器移轉到雲端容器和平台,企業很可能會忽略了他們需要對應的資安防護來應付架構上的差異。網路犯罪集團已經跟上這波趨勢並且找到了最賺錢的方法,殺得企業措手不及:企業因組態設定錯誤與容器的弱點反而造成了大量破口。網路犯罪集團會試圖利用這些破口來入侵容器,然後長期潛伏在網路內部而不被發現。

企業解決傳統修補更新問題的方法之一,就是訂閱修補更新服務 (Patching-as-a-Service),讓服務供應商來幫企業執行每月的定期更新。此外還有雲端式解決方案,也可為企業帶來行動性與速度,所以也相當受到歡迎。今日,除了企業在回應客戶有關資安與隱私權保障問題時做得更好之外,研究人員的通報及揭露,以及廠商對問題的回應和修正也在持續 改進。建立一套有效的修補更新管理政策固然不是一件容易的事,但透過持續的開發、學習、調整,並且深入了解技術及策略的演變,還是能讓企業的網路資安持續改善。

挑戰與最佳實務原則

若使用者能意識到作業系統必須經常修補更新,企業就比較容易培養資安意識,如此一來,縱使修補更新管理不易,企業還是能夠改善自身的資安情況。隨著消費者對於線上安全、資料隱私權與儲存的需求越來越高,企業必須提高修補更新的自動化,而硬體製造商與軟體廠商也在努力滿足這樣的需求。根據觀察,目前正興起一種專門協助企業和使用者自動部署修補更新的產業。

以下是修補更新管理在實務上經常被提及的一些挑戰:

- 資源。基本上,並非所有廠商都會在 Microsoft Patch Tuesday 的同一天釋出修補更新。所以,系統管理員很難追蹤企業所有連網與使用中系統各自的更新週期。

除此之外,企業也一直面臨網路資安人才不足的問題,這問題至今仍然無解,也成了企業資安維護的一項挑戰。再者,線上營運環境的各種技術和系統不斷激增,使得系統的追蹤管理變得更加困難。雖然 IT 團隊與系統管理員明知防堵漏洞的根本之道在於修補更新,但他們在漏洞發掘、分析及管理上的信心和訓練仍顯得不足。

最佳實務原則:目前業界仍無一套通知標準可讓 IT 人員掌握更新週期,換句話說,他們不曉得如何排出定期更新時程。儘管並非所有廠商的發布流程都已自動化,但廠商還是會透過新聞或部落格之類的網站來提供相關訊息,有些廠商甚至會透過電子郵件、更新消息、RSS 摘要等等來發送通知到使用者信箱。

此外,修補更新與漏洞的管理不應被視為如同傳統的 IT 或資安作業,反而應被視為整體資安的戰略一環,尤其是 DevOps 和營運的安全要件。全面的盤點是資產管理的基礎,唯有能夠追蹤企業用到的所有資產,才能監控這些資產並提供準確分析,包括:流量與行為模式、作業系統版本、網路位址、登入憑證、法規遵循檢查等等,而這些都還只是準確監控、數據分析、異常偵測所需的基本條件而已。請記住,絕大多數廠商都會在漏洞公開揭露的幾個小時內釋出修補更新,因此,若能透過自動化流程立即套用對應的修補 (包括虛擬修補或廠商釋出的更新),就能大幅縮小資安空窗期。

- 解決方案各自為政而造成的誤判或優先次序錯亂。針對單一特定環境設計的防護產品 (如電子郵件威脅防護) 有時會誤判一些需要靠其他防護產品 (如雲端伺服器防護) 才能偵測的漏洞,反之亦然。所以,防護產品不連貫可能導致分析師或資安團隊忙著調查誤判或低風險的漏洞,反而讓重大漏洞門戶洞開。許多漏洞因而未被發現,所以未被修補,讓系統暴露於更高的漏洞攻擊與駭客入侵風險。

最佳實務原則:企業若能透過集中檢視查看所有的防護產品與資安問題,就能掌握更高的可視性與問題重點,不論是事件發生當下的應變,或是事後追蹤潛在的資安破口。一些像資安事件管理 (SIEM)、人工智慧 (AI)、數據分析、威脅情報等等的系統,都能為資安營運 (SOC) 及 IT 團隊提供交叉關聯的偵測資訊,涵蓋不同環境,提供更豐富完整的背景資訊來改善威脅的調查及回應。有了這樣的可視性,企業就能集中、主動、連貫地監控、追蹤、分析、發掘及偵測漏洞並減少誤判,讓回應更整合也更快。

- 轉移至雲端解決方案而產生或遺忘的破口。今日企業隨時都忙著推出新的服務和產品,並開發應用程式來增加與客戶的互動。但是當企業在移轉至雲端來改善效率時,卻經常忽略了一些資安的細節。企業移轉至雲端很重要一點就是要問問自己一些關鍵問題,例如:應用程式設計是否安全?應用程式開發介面 (API) 是否安全?應用程式的問題是否已經修正?容器的客製化是否滿足自己的需求以及組態設定是否正確?認證與授權金鑰的配發與管理是否妥善?

最佳實務原則:不論在雲端或企業內,企業最重要的就是要以同樣嚴謹的態度來測試應用程式。很重要的一點是在容器與應用程式建構初期便建立一套企業治理與政策檢查清單,以確保後續軟體開發作業的安全與效率。開發人員要確保基礎映像當中不可含有漏洞,並且在部署到線上營運環境之前要先經過徹底的掃描。同時也必須確保基礎映像可以用於開發應用程式,確定所有的套件、二進位檔案、程式庫一開始就安全無虞。

企業還必須隨時掌握相關已知、高風險及常見的漏洞,確實套用必要的更新與解決方法。至於任何訂閱前的評估分析,企業應查看雲端廠商以往的記錄,包括:漏洞揭露至漏洞修補的空窗期、變更管理、修補更新的部署成效,以及問題與風險管理。此外,定期掃描容器中是否含有金鑰、法規遵循問題、惡意程式變種以及第三方軟體漏洞等等也同樣重要。廠商在基礎架構的維護與稽核方面或許差異頗大,但長期而言,基本的漏洞檢查與掃描還是有助於降低風險。

- 遠距上班與漏洞管理的破口。雖然遠距上班由來已久,但企業卻是因為疫情的關係才被迫必須大規模地讓所有員工及他們的裝置都能在遠端工作。當所有系統都在企業內部時,系統管理員面對修補更新就已顯得捉襟見肘,更何況當使用者和他們的電腦因遠距上班的關係而四處分散時,修補更新將變得難上加難。有些系統需要系統管理員實際操作才有辦法更新,如此企業就無法確定何時才能徹底更新完成,無形中增加了企業的風險。尤其是一些老舊的 ICS 系統,要在不實際操作的情況下從遠端更新,幾乎是不太可能,因為有太多系統整合在一起,一更新就很可能會造成一些意外的結果。

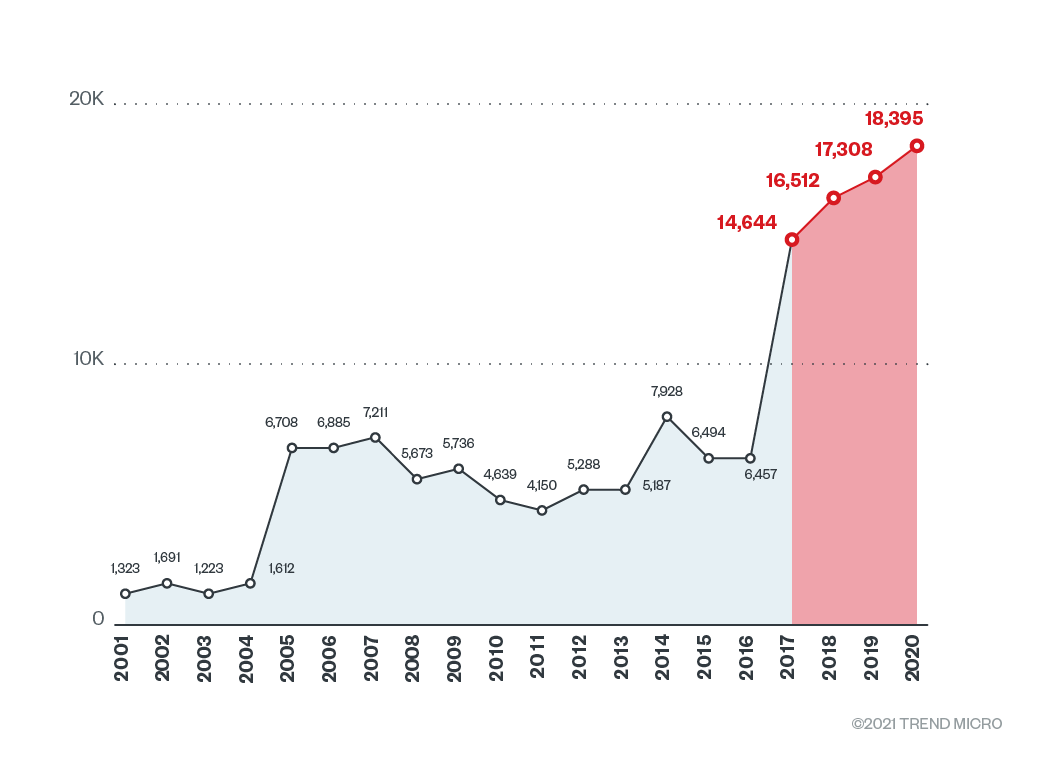

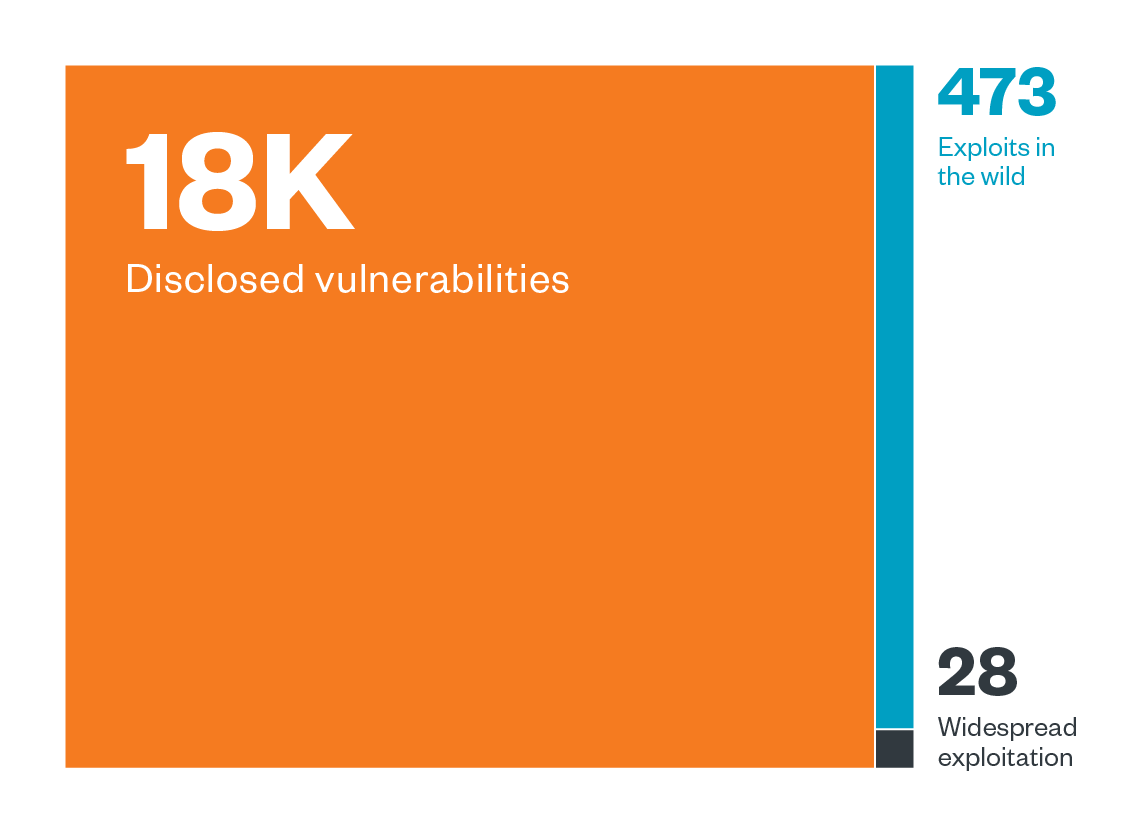

最佳實務原則:並非所有的漏洞都同樣重要,在所有被揭露的資安漏洞當中,僅有少數是駭客真正經常利用的漏洞,其中能夠用來滲透企業機構的漏洞甚至更少 (見圖 1)。面對這樣的數字,系統管理員還是不能掉以輕心,不過卻可以安排一些優先次序,先列出需要優先處理的漏洞然後立即修補。除此之外還有一些措施也是必要的,例如:優良的漏洞情報來源、完整的系統與軟體盤點、漏洞評估/掃描/確認工具、修補更新部署機制 (有/無代理程式),以及持續的風險防範計畫。

對於那些必須實際操作才能修補的系統,如果能夠精確列出某些環境下務必修補的漏洞 (不論是實際修補或虛擬修補),將有助於系統管理員安排修補的修先次序。優先次序的安排對 ICS 尤其必要,系統管理員及 IT 團隊需要根據一套程序和模式來決定系統是否該修補。

[延伸閱讀:Application security 101]

虛擬修補

虛擬修補是修補更新管理不可或缺的一環,因為當漏洞被發現時,軟體廠商和硬體製造商會需要一段時間來製作和發布必要的修補更新,因此像虛擬修補這類的暫時性手段,就能爭取一些時間來等待永久性更新出現,同時也能避免不必要的停機,讓企業按照自己的時程來安排修補更新。尤其是零時差漏洞,虛擬修補可以為系統和網路提供一層額外的防護來防範已知及未知的漏洞攻擊。

一個很好的例子就是 CVE-2020-0688 這個 Microsoft Exchange 伺服器的遠端程式碼執行 (RCE) 重大漏洞。此漏洞是經由趨勢科技 Zero Day Initiative (ZDI) 漏洞懸賞計畫於 2019 年 11 月的最後一週通報給 Microsoft,我們在 12 月 7 日就已提供了對應的虛擬修補,但 Microsoft 在我們提供虛擬修補之後 66 天才釋出正式的更新,隨即一個月內即發現有實際攻擊案例,此時我們的虛擬修補已經上線超過三個月了。

對於還有許多老舊系統的企業機構而言,虛擬修補還能為一些廠商已經不再提供安全更新的系統提供一道額外防護,同時也讓企業在評估修補更新的優先次序時多一些彈性。良好的虛擬修補解決方案應該是多層次的,涵蓋實體、虛擬及雲端環境以確保企業關鍵流量、通訊和營運的永續性。

[延伸閱讀:Security 101:Zero-day vulnerabilities and exploits]

結論

滿腦子想著賺錢的網路犯罪集團與居心叵測的駭客會不斷發掘新的技巧與可利用的漏洞來攻擊企業和個人使用者。通訊與運算技術的不斷提升,帶來了更高的生產力與便利性,但也讓犯罪集團因此有機會發掘更多有利於他們從事犯罪活動的漏洞。所以,企業機構要隨時掌握內部與外部可能遭駭客非法入侵的環節。修補更新及修補更新的管理程序和方法應該與時俱進,隨時跟上市場、服務、產品推出的速度和需求。

雖然這不是一件容易的事,但科技的進步與變革必將逼著使用者、廠商及企業必須不斷提升網路資安意識。同時也督促軟體廠商與硬體製造商務必確保自家系統不會遭到攻擊。看到眼前已揭露的漏洞數量,不禁令人懷疑到底是資安研究人員發現漏洞的能力變強了,還是市場上含有漏洞的系統越來越多。

不管是哪一種原因,企業的當務之急還是要縮小資的安空窗期,才能因應資安情勢的發展。此外,使用者也必須不斷提升自己的資安意識,隨時注意自己的防禦是否運作。雖然我們仍不得不仰賴修補更新來確保安全,但消費者還是期待廠商能夠提升自家產品安全性,所以廠商應該戰戰兢兢,隨時戒慎恐懼,以免不小心觸怒了消費者。

原文出處:The Nightmares of Patch Management:The Status Quo and Beyond