最常被攻擊的網路釣魚(知名銀行/信用卡公司/網路購物/拍賣)網站排行

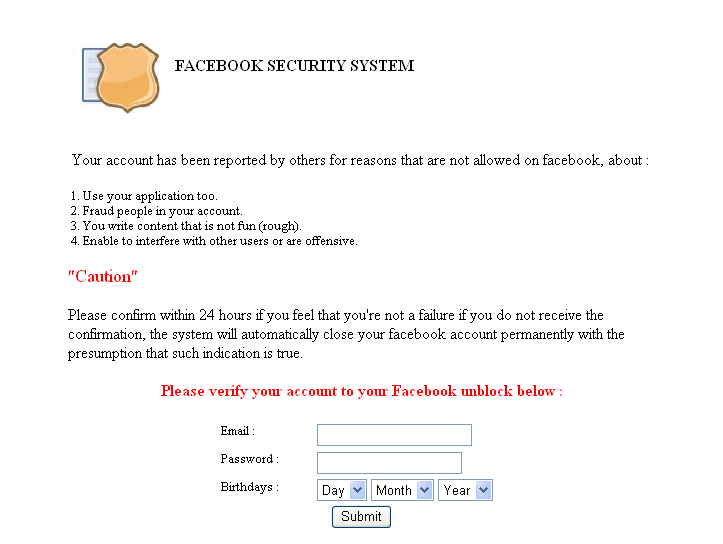

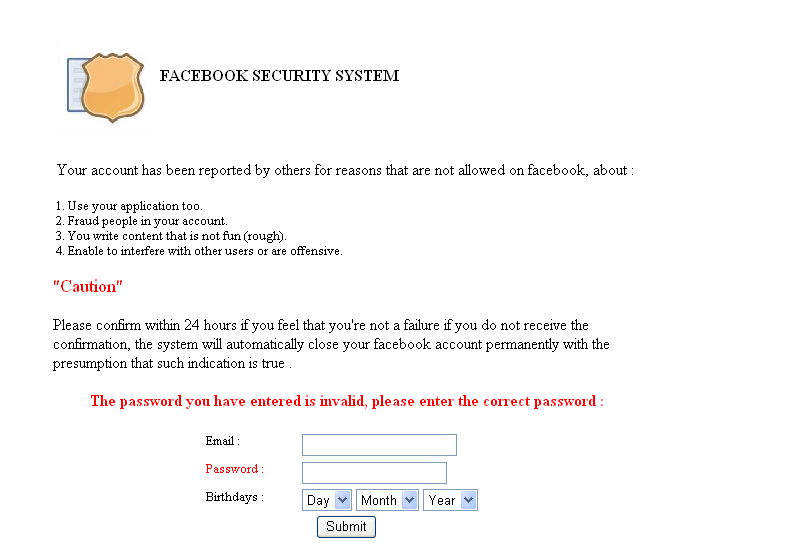

簡單方便是使用者喜愛網路購物的主要原因,雖然方便,但網路購物也可能讓使用者的認證資料和個人身份資料(PII)陷入危險,因為網路犯罪分子可以輕易地設計出網路釣魚(Phishing)攻擊來竊取資料。

<最常被攻擊的網路釣魚(知名銀行/信用卡公司/網路購物/拍賣)網站排行>來自中國的淘宝网在購物網站中排名第一而Paypal 則居網路交易平台冠軍

<最常被攻擊的網路釣魚(知名銀行/信用卡公司/網路購物/拍賣)網站排行>來自中國的淘宝网在購物網站中排名第一而Paypal 則居網路交易平台冠軍

趨勢科技主動式雲端截毒服務 Smart Protection Network和其他專門技術,我們辨識出二〇一二年十二月的首要網路釣魚(Phishing)網站。下面是針對五十個流行品牌的偽造網站圖表。

五十個流行品牌的網路釣魚偽造網站表。

五十個流行品牌的網路釣魚偽造網站表。

最常被網路釣客攻擊的電子商務網站(知名銀行/信用卡公司) 排行前 10名

根據我們所收集的資訊,電子商務網站 – PayPal是最被針對的公司,有17,573個偽造網站利用它的名字,緊接在後的是美國富國銀行(Wells Fargo)。使用者如果被誘騙連上偽PayPal網站,就可能讓系統感染TROJ_QHOST.EQ。到目前為止,這惡意軟體已經感染了台灣、泰國和美國的系統。正如下表所示,排名前十位的詐騙網站差不多都是知名銀行或信用卡公司。

| 公司名稱/網站 |

釣魚網站數量 |

| PayPal |

18947 |

| 富國銀行(Wells Fargo) |

2049 |

| Visa |

1661 |

| 花旗銀行 |

1628 |

| 美國銀行(Bank of America) |

1477 |

| 萬事達卡 |

986 |

| Chase |

656 |

| Bancolombia |

369 |

| Natwest |

324 |

| Cielo |

310 |

花旗銀行也是最常被偽造的公司之一,可能是因為黑洞漏洞攻擊包(BHEK)攻擊活動的原因。BHEK最被為人所知的就是會利用有名的公司(如花旗銀行)來引誘使用者打開垃圾郵件,然後點入郵件內夾帶的惡意連結。

某些BHEK攻擊活動會偽裝成花旗銀行來誘騙使用者下載WORM_CRIDEX.CTS,這是一個已知會竊取敏感資料的惡意軟體(如網路銀行憑證)。透過趨勢科技主動式雲端截毒服務 Smart Protection Network,我們確認有277個系統感染這惡意軟體,其中有88%位在美國。

此外,單單在十二月,我們就發現有四個BHEK攻擊活動利用花旗銀行。在最後一次的攻擊活動中,我們發現使用者電腦感染了TROJ_CDOWN.A、SWF_BLACOLE.BBB、JAVA_DLOADR.XM和WORM_CRIDEX.EZ。被偵測為JAVA_DLOADR.XM的JAR檔案出現3,095次,主要受影響使用者位在美國和日本。

| 公司名稱/網站 |

釣魚網站數量 |

| AOL |

1475 |

| Yahoo |

1349 |

| Hotmail |

1205 |

| Gmail |

1200 |

| 其他 |

188 |

網路釣魚(Phishing)網站數量最多的購物/拍賣網站是淘寶網

另一方面,網路釣魚(Phishing)網站數量最多的購物/拍賣/交易網站最多的是淘寶網、eBay和Amazon。來自中國的淘寶網在電子商務網站列為最常被偽造成釣魚網頁的第一名。

| 公司名稱/網站 |

釣魚網站數量 |

| 淘寶網 |

1691 |

| eBay |

504 |

| Amazon.com |

251 |

在我們的研究中,我們也發現下列攻擊會影響世界各地的行動用戶。

- 我們看到偽裝成丹麥電子支付公司 – Nets Group的攻擊正在增加中。這威脅通常透過電子郵件,要求使用者確認更新或啟動帳號。

- 針對日本使用者的萬事達卡網路釣魚攻擊活動正在進行中。在986個偽萬事達卡網站中,有717(72%)個是為日本使用者而設計。在十二月,這717個網站吸引了2,029次點擊量,大多來自日本。

- 針對日本用戶的信用卡釣魚網站

- 特定惡意集團偽造出902個REMAX網站(一個跨國房地產公司)。

- 在世界的另一端,巴西仍然充斥著內藏木馬的偽造網站,通常是TROJ_BANLOAD變種,最為人所知的行為是會下載TSPY_BANKER變種。這種攻擊通常透過偽稱來自布拉德斯科銀行、巴西銀行等的電子郵件出現。電子郵件還會夾帶連往惡意網站的短網址,通常來自像bit.ly的短網址服務。位在哥倫比亞的使用者也被被趨勢科技偵測為TSPY_BANKER.TGF的惡意銀行木馬軟體所攻擊。這個惡意軟體利用微軟Excel圖示,並且以免費禮物卡為餌來誘騙使用者執行惡意執行檔案。

- 不幸的,行動用戶也不能免於這些網路威脅。下面是個使用者必須特別小心偽PayPal行動網站的例子。因為行動用戶通常不會看到整個網址,所以會讓使用者輕易地認為自己瀏覽的是正常網站。

PayPal 真假網站比較(右邊是真的,左邊是釣魚網站)

PayPal 真假網站比較(右邊是真的,左邊是釣魚網站)

- 我們還發現一個帶有附加檔案的垃圾郵件針對大通銀行。趨勢科技將這附加檔案偵測為TROJ_DLOADER.YZX。一旦被執行,這惡意軟體會下載大量其他惡意軟體,如TSPY_ZBOT.MDN、TSPY_ZBOT.LOA和TROJ_FAKE.BMC。

如果我們可以從這些威脅趨勢中學到什麼,那就是我們必須保持小心謹慎,防範網路釣魚攻擊,特別是在假節期間或有其他特殊事件時。想知道如何在這些網路購物的日子裡保護自己,可以參考我們的電子指南 – 「網路購物更簡單」和「享受無憂無慮的行動購物體驗!」還有我們的資料圖表 – 「網路購物小秘訣」。

想知道如何區分偽造的網路釣魚(Phishing)跟正常郵件,就要檢查下列蛛絲馬跡:

繼續閱讀