本系列部落格文章分享趨勢科技研究團隊採用 MITRE ATT&CK for ICS 框架來解析駭客攻擊 ICS 漏洞時所用的技巧與手法。

每一年都有許多漏洞被發現並登錄到 MITRE Corporation 的通用漏洞及弱點資料庫 (Common Vulnerabilities and Exposures,簡稱 CVE) 當中並配發一個對應的編號 (ID),此外,資安專家也會記錄每一個漏洞的細節,並說明如何防範這些漏洞。除此之外,影響工業控制系統 (ICS) 環境的漏洞,會經由美國政府的「工業控制系統網路緊急應變小組」(Industrial Control Systems Cyber Emergency Response Team,簡稱 ICS-CERT) 所發布的公告來對外揭露。

本系列部落格文章分享趨勢科技研究團隊採用 MITRE ATT&CK for ICS 框架來深入解析駭客攻擊 ICS 漏洞時所用的技巧與手法。我們之所以採用 ATT&CK 框架,是因為我們認為它是目前分析網路攻擊技巧、工具、目標及潛在衝擊最好的一套框架,它是以駭客在真實世界發動攻擊時使用的方法為藍本。除此之外,我們也使用了 Purdue 模型來將營運技術環境細分成不同的層面來說明漏洞的潛在衝擊。

自 2010 年起的 ICS-CERT 公告

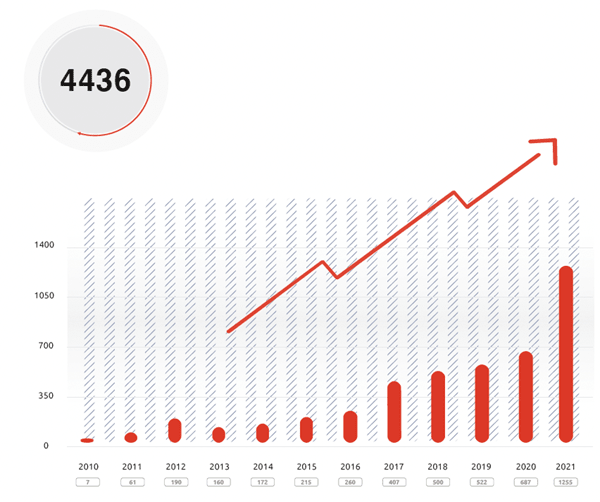

圖 1:ICS-CERT 公告數量逐年比較。

從上圖可看到,自從 ICS-CERT 計畫成立以來,其每年發布的漏洞公告數量都不斷成長,尤其是 2017 和 2021 年最為明顯。每當有 ICS 漏洞被揭露並且可能被駭客利用時,ICS-CERT 就會對外發出公告,大部分的 ICS-CERT 公告都包含了多個相關的漏洞。

ICS-CERT 在 2021 年發出 389 次公告,比 2020 年的 249 次多出 100 次以上,是該計畫成立以來年成長率最高的一次。依照近幾年的慣例,這些公告都會特別強調資安意識的教育以及網路資安準備度的強化。ICS 環境的漏洞不斷增加,也突顯出一項事實:想要徹底解決每一個漏洞幾乎是不可能的事。

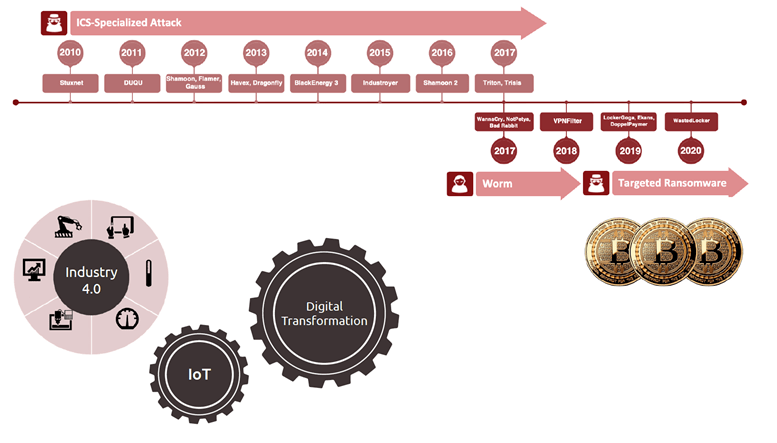

圖 2:ICS 網路威脅出現時間表 (2010 至 2020 年)。

2010 年出現了惡名昭彰的 Stuxnet 攻擊 ,此事件證明了 ICS 遭到大規模網路攻擊的可能性。

雖然該年 ICS-CERT 只發布了 20 次公告,但隨後每年的數字即開始不斷成長。而公告中所發布的 ICS 相關 CVE 數量也顯示出,那些出現重大 ICS 網路威脅的年份與其 CVE 數量之間存在著一定的關聯。

2017 年是 ICS 網路攻擊的轉捩點。該年,採用 EternalBlue 漏洞攻擊手法的 WannaCry 勒索病毒 突然爆發並造成了大量的網路資安事件。自此之後,專門針對 ICS 環境的網路犯罪攻擊便越來越普遍。

圖 3:ICS-CERT 公告所發布的 CVE 數量逐年比較。

從上圖我們可以看到,2010 至 2021 年 ICS-CERT 公告所發布的 CVE 數量每年都在成長,自 ICS-CERT 計畫成立至今加起來已超過 4,000 個。

2010 至 2021 年,ICS-CERT 公告總共發布了 4,436 個 ICS 相關的 CVE。其中,成長比較顯著的是 2016 至 2017 年 (從 260 增加至 407) 以及 2019 至 2020 年 (從 522 增加至 687)。然而成長幅度最大的是從 2020 至 2021 年 (從 687 增加至 1255),幾乎翻了一倍。

我們認為 2016 至 2017 年的成長 (從 260 成長至 407) 與企業對 WannaCry 勒索病毒事件的應對方式有關。

當WannaCry(想哭)勒索病毒 在 2017 年 5 月爆發時,成千上萬尚未套用 Microsoft 安全更新的電腦都立即成為它的囊中物。而其他一些跟隨 WannaCry 腳步的勒索病毒,也同樣使用 EternalBlue 手法來攻擊 SMB 通訊協定漏洞。這類專門針對此漏洞的攻擊,對於還在使用老舊及已終止支援系統的工廠環境來說是一大災難。經過了 WannaCry 及 EternalBlue 類似手法在 2017 年的肆虐之後,工業控制系統便開始跟著遭殃,因為這類環境同樣也經常使用老舊或已終止支援的系統版本。

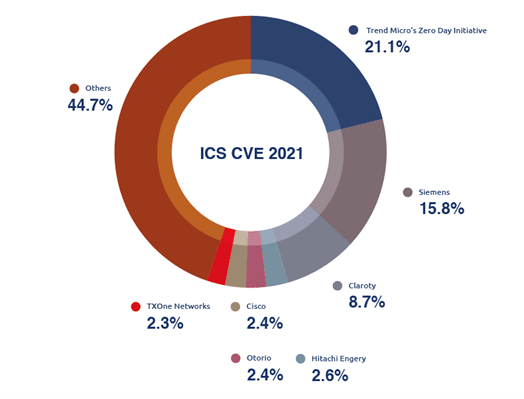

圖 4:2021 年 ICS-CERT 公告的漏洞 (按通報者)。

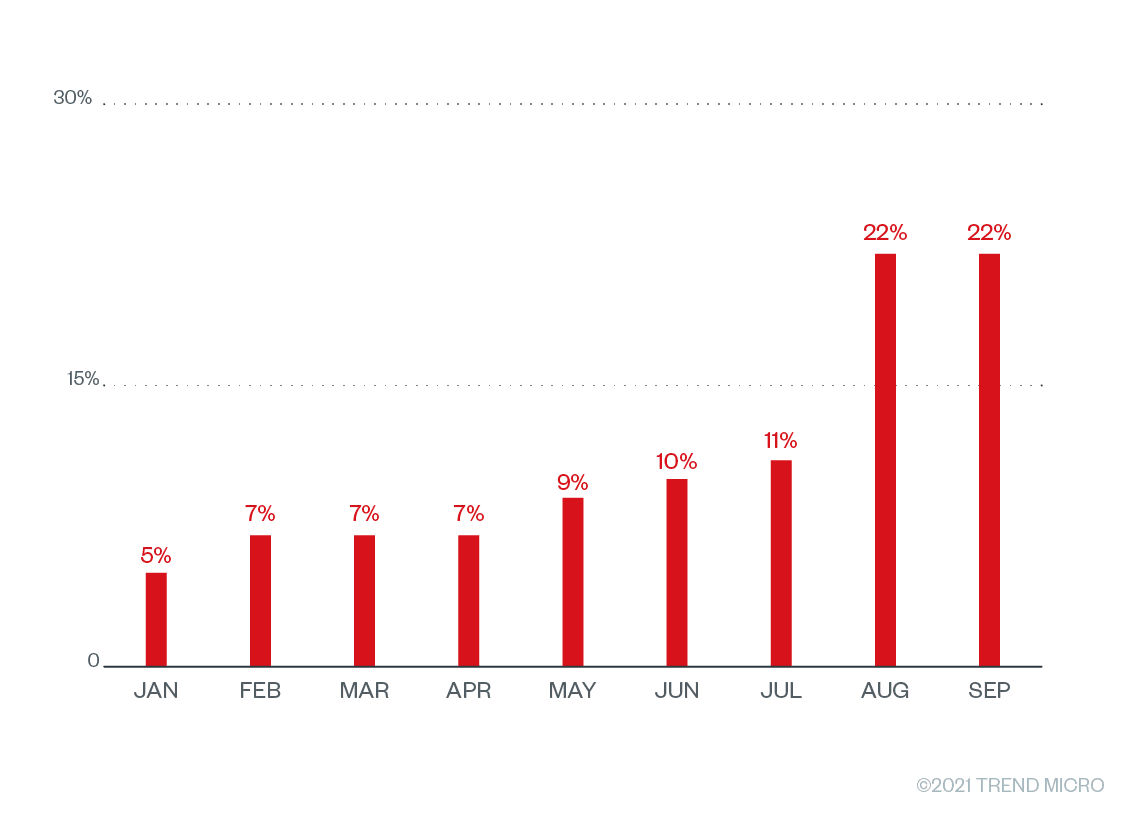

2019 至 2021 年,CVE 數量突然暴增 (2020 年的 CVE 數量為 687,占 2010 年以來所有公告發布漏洞數量的 15.5%),而這波暴增很可能跟 COVID-19 疫情有關。

這有兩個可能的原因:首先,疫情使得在家工作(Work-From-Home,WFH) 遠距上班技術迅速普及並突飛猛進。大量的企業資產連上網際網路,規模遠勝以往。其次,研究人員在封城期間有更多的時間投入研究並發掘更多漏洞來賺取獎金。

2021 年,網路駭客的手法出現重大改變,而且該年還出現了更具破壞力的供應鏈攻擊。這樣的情況創造了一個令人焦慮的環境,進而帶動網路資安防禦的發展以及 ICS 相關漏洞的發現。

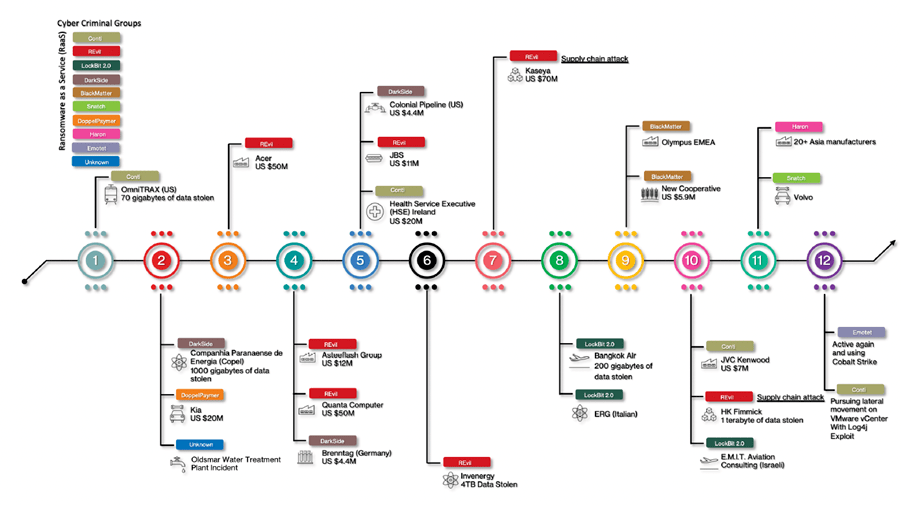

根據 2021 年 OT 及 ICS 網路資安事件時間表顯示,今日的網路犯罪集團已發展得相當成熟,甚至出現了一種新的服務產業及商業模式,也就是所謂的「勒索病毒服務」(Ransomware-as-a-Service,簡稱 RaaS)。

提供 RaaS 服務的駭客集團建立了一種可客製化的平台來服務想要從事犯罪的不法之徒。其中,近期比較活躍的知名勒索病毒集團是 Maze、Lockbit、REvil 及 DarkSide (儘管他們的活躍程度不一)。

Colonial Pipeline 與 Kaseya 攻擊事件

大約在 2021 年中期,Revil 和 DarkSide 駭客集團惹惱了美國政府,這些集團的服務被用來造成兩起該年最嚴重的勒索病毒攻擊:Colonial Pipeline 和 Kaseya 供應鏈 攻擊事件。

Colonial Pipeline 公司因為該事件而支付了 440 萬美元的贖金,這起攻擊使用的是 DarkSide 的 RaaS 平台。至於 Kaseya 攻擊事件則是使用 Revil 的服務,利用的是 CVE-2021-30116 略過認證零時差漏洞。Revil 集團在要求 7 千萬美元的贖金時宣稱他們已經感染了超過 1 百萬個裝置。這兩起事件過後,DarkSide 和 Revil 都沉寂了一陣子,似乎是因為他們已經引起了政府單位與執法部門的注意力,不過 Revil 在 2021 年 10 月已重新復出。

我們預料未來 RaaS 仍會持續發展,包括將一些舊的平台整合之後推出新的 RaaS 平台。

例如,BlackMatter 勒索病毒即融合了 Darkside、Revil 及 LockBit 2.0 勒索病毒家族的工具和技巧。我們的研究人員懷疑 BlackMatter 其實是 DarkSide 集團換個名字之後重操舊業,這一點目前尚未證實。

截至 2021 年 12 月的最新發展是,Emotet 和 Conti 都已重出江湖,並使用進階技巧來攻擊 Log4Shell 漏洞。

美國總統拜登 (Joe Biden) 在其 2021 年 5 月發布的一則「提升國家網路資安」(Improving the Nation’s Cybersecurity) 的行政命令當中特別點名供應鏈攻擊興起的問題。基於這項行政命令,美國政府已開始制定一些規範來防範這類攻擊,其中最大的一項改革就是每次的相關交易都必須提供所謂的「軟體成分清單」(Software Bill of Materials,SBOM)。這類 SBOM 未來很可能會成為業界提升網路資安防禦並防範供應鏈攻擊的重要文件。

本系列第二篇 ,我們將進一步採用 MITRE ATT&CK 框架來探討 ICS 漏洞,此外也將說明受到影響的一些產業以及他們的風險等級。

原文出處:An In-Depth Look at ICS Vulnerabilities Part 1