使用垃圾郵件來挾帶 JavaScript 惡意程式早已不是新聞,但對使用者來說卻仍是一項重大威脅,因為這類手法已不再需要仰賴執行檔或使用者的操作就能發動。只要惡意程式碼儲存在硬碟上,就能經由使用 JavaScript 的網頁指定 JavaScript 程式庫讓 Windows 預設執行。

這些惡意程式不僅可能存取、蒐集、竊取機密資料與系統資訊,更可能提供其他不法功能,例如讓駭客從遠端操控系統。

目前看到許多標題不外乎 「Wrote the fantasy about us down 」

「 Felt in love with you 」 ,且許多Zip 附件檔名都含有「Love you 」字樣 ,情人節將至,大家請提高警覺,點選情人節相關郵件時,請提高警覺。

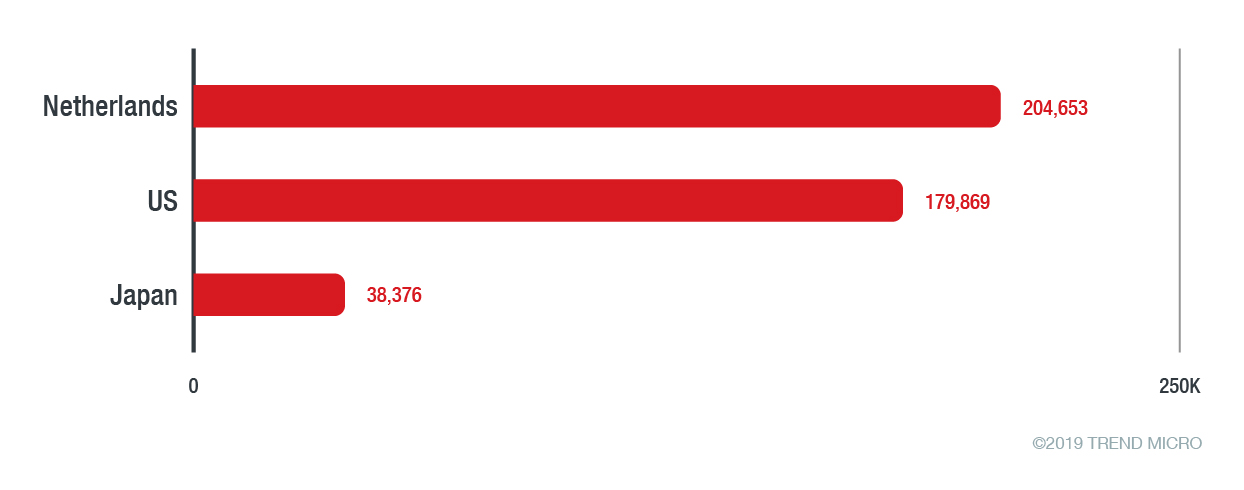

趨勢科技從 2018 年 12 月 31 日至今已在 72,000 多封電子郵件當中發現大量 JavaScript 惡意程式,且數量突然暴增。這些惡意程式會散布至少 8 種其他類型的惡意程式,如:GandCrab 勒索病毒及挖礦程式。根據趨勢科技的資料顯示,偵測數量最多的國家依序為:日本、印度、美國、德國、台灣、菲律賓及加拿大,且大多數來自教育、政府、製造和銀行產業。在本文撰稿時,其下載來源 IP 位址已遭到封鎖。趨勢科技的機器學習和行為偵測技術已能主動偵測並攔截這些惡意的 JavaScript。

圖 1:根據趨勢科技 Smart Protection Network™ 的資料顯示 2019 年一開始網路上即出現大量惡意程式,尤其是 1 月 3 日的數量最高。

圖 2:偵測數量最多的國家:台灣名列第五。