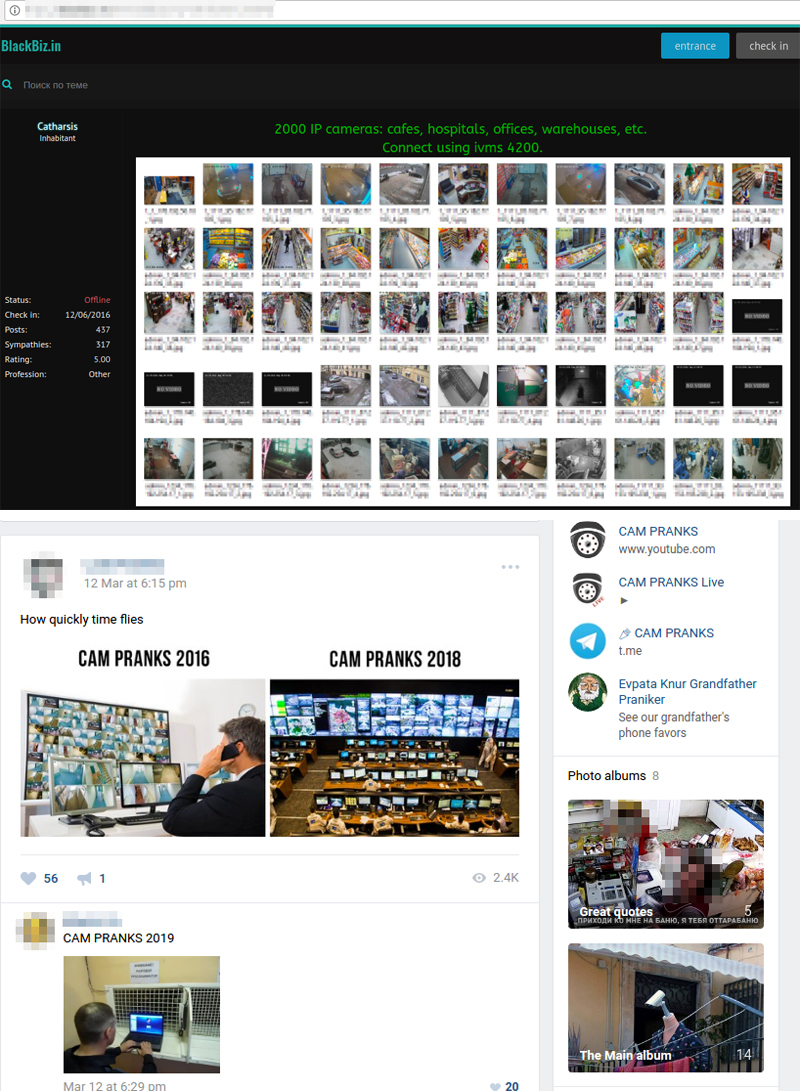

商店和金融機構內的攝影機也可能被駭客用來取得個人身份資料(PII)和付款資訊。地下論壇有人出售可以收集信用卡資料的網路攝影機影像串流(如下圖),也有人表示願付出每秒15美元來觀看被駭攝影機。

地下論壇有人出售可以收集信用卡資料的網路攝影機影像串流(如下圖),也有人表示願付出每秒15美元來觀看被駭攝影機。

一篇論壇文章出現了多達 2,000 台據說連到咖啡館、醫院、辦公室、倉庫和其他地點的IP攝影機。而另一個網站上的群組成員可以分享和觀看網路攝影機影像並進行惡作劇。

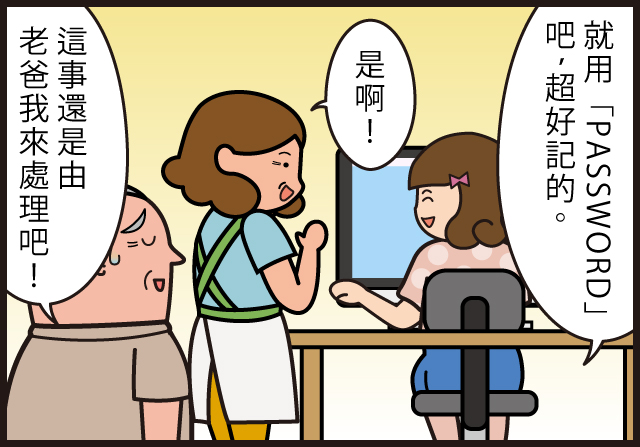

網路探勘及網路攝影機入侵所用的工具也都可公開取得。趨勢科技還觀察到,因為這些網路攝影機經常都是用預設密碼或是無需身份認證的影像串流,因此並不需要特殊知識或高級駭客技能去入侵這些網路攝影機。地下論壇、社群網路專門群組和YouTube頻道也提供了詳細的指南。因為這些指南都可以公開取得,所以想跟上暴露網路攝影機潮流的人都可以輕鬆地做到。

駭客如果入侵人群聚集地點的網路攝影機,如商店、酒吧和餐廳,甚至到更私密的地方,如游泳池和健身中心的更衣室、SPA沙龍的桑拿浴室,甚至是醫院手術室。犯罪份子也入侵美容院、泳池和健身中心的更衣室、SPA沙龍的桑拿浴室等地的攝影機,專門用來勒索明星和其他公眾人物,網路犯罪分子會威脅不付錢就流出這些私密影片。

有些地下駭客在幫助腳本小子自動化入侵網路攝影機流出影像串流的程序,甚至利用這些物聯網設備進行惡意活動,如分散式阻斷服務(DDoS)攻擊、虛擬貨幣挖礦,甚至是金融犯罪。

許多團體都致力在社群網路上經營暴露網路攝影機的生意。有些是付費制會員的商業模式,每個會員需要付幾美元。比方說一個有超過 500名會員的成人內容網路攝影機 VK 群組 Cam Over(hxxps://vk[.]com/cam_over),其終身會員資格約為 3 美元。

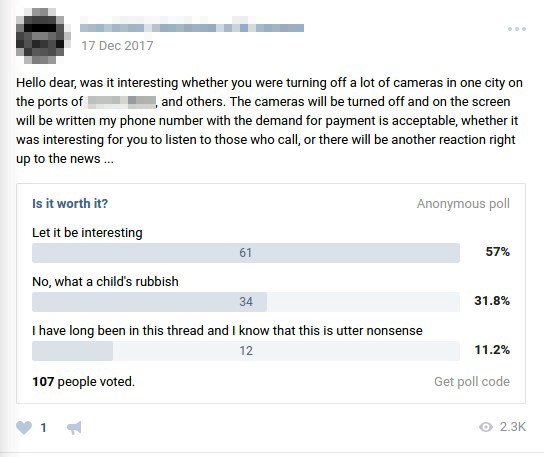

駭客舉辦投票來詢問其他駭客是否要關閉特定城市內的網路攝影機並將串流影像換成勒贖通知,接著可能在受害者打電話時錄下他們的反應。這類型的“網路攝影機勒索”可能帶來嚴重的後果,受害者可能失去的不是之前儲存的資料(像是傳統勒索軟體),而是現在或未來的資料。這不僅會影響到大型工廠這類使用網路攝影機來追蹤或控制技術流程的環境,也會影嚮到可視化即時資料是業務核心的環境(如證券交易所)。

這些暴露的網路攝影機也影響到了企業大樓和關鍵基礎設施的實體安全。許多會議室、主管辦公室、警衛室、危機管理中心和政府建築的可以發現暴露的網路攝影機。值得注意的是,惡意份子可能會支付相當金額來看某人的裸體,但會更願意多付幾倍的錢來進入董事會議室 – 想想看這種地方所收集到的敏感資料所可能造成的風險將會更高。

被看光光的影像串流:駭客如何惡意利用監控攝影機

網路監控攝影機因為其外部連線能力而替家庭和企業帶來了些便利。像是可以讓家長遠端查看家中的小孩,員工也能夠監視營業場所及四周發生了什麼事。但因為設備漏洞或錯誤設定等問題,這可用性往往付出了安全性的代價。更嚴重的是會出現一些我們所看到的後果:駭客連上網路攝影機錄影,將連線能力賣給其他人,甚至用網路攝影機來窺視商店或取得無辜客人的信用卡資料。

大多數人並不擔心監控攝影機的暴露問題,這是可以理解的,因為大多數人沒有或不使用監控攝影機。但這些網路攝影機駭客攻擊實際上會影響到比預期更多的人。因為駭客會入侵人群聚集地點的網路攝影機,從公共場所(如商店、酒吧和餐廳)到更私密的地方(如游泳池和健身中心的更衣室、SPA沙龍的桑拿浴室,甚至是醫院手術室)。

儘管這些網路攝影機所洩漏出的影像和資訊非常敏感,但我們認為這些攻擊並不是由進階駭客所進行。因為惡意利用IP監控攝影機及其他物聯網(IoT ,Internet of Thing ) 設備的常見服務通常都放在公開的社群網路上(如VK.com),而不是暗網或只能透過專用匿名工具連接的網路。網路探勘及網路攝影機入侵所用的工具也都可公開取得。此外,交易方式也往往不用匿名。我們還觀察到,因為這些網路攝影機經常都是用預設密碼或是無需身份認證的影像串流,因此並不需要特殊知識或高級駭客技能去入侵這些網路攝影機。所以也就毫不意外的,入侵網路攝影機被認為是容易上手的目標,攻擊者往往是入門級駭客和腳本小子,或使用現成腳本而非自行開發的非技術駭客。

地下駭客和腳本小子的角色

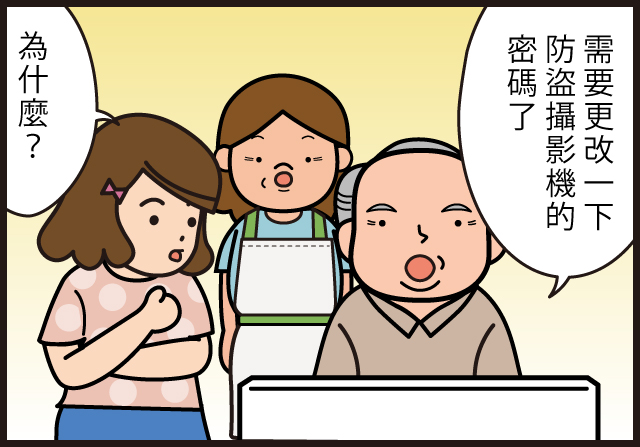

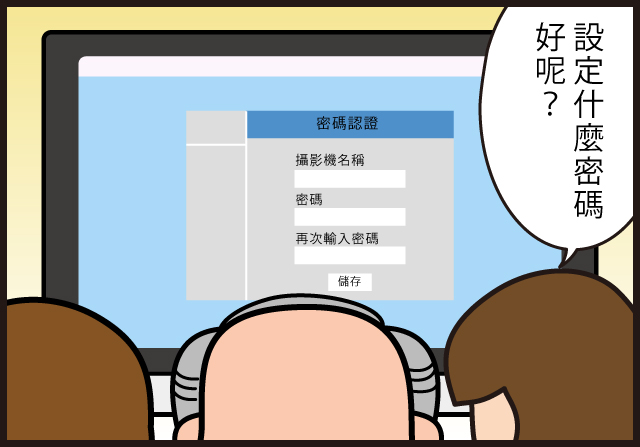

這些活動看起來是因為好玩,無論是有經驗的駭客或是腳本小子所為。使用已知密碼的網路攝影機被廣泛地分享在地下論壇的“趣味”討論區或某些社群網路的惡作劇群組。一篇論壇文章hxxps://blackbiz[.]/threads/baza-ip-veb-kamer[.]20364 出現了多達2,000台據說連到咖啡館、醫院、辦公室、倉庫和其他地點的IP攝影機。而另一個網站上,hxxps://vk[.]com/camerasdragorock 的群組成員可以分享和觀看網路攝影機影像並進行惡作劇。

圖1 、關於暴露網路攝影機的貼文範例

駭客通常會播放不同影片或甚至與影片中人進行交動來進行惡作劇。網路攝影機惡作劇的影片經常被分享到專門社群網路群組、即時通聊天室和YouTube頻道上,能夠取得數十萬甚至數百萬的觀看次數。有些惡作劇是因為影片留言要求而進行,有些則使用聳動的標題,如“美國宣布核子戰爭”hxxps://www.youtube[.]com/watch?v=Ka-DsDZgAM4 。

當我們研究了這個市場(特別是社群網路上的專門群組),可以看出幾個重點:暴露個人生活的網路攝影以及付費成人網站的串流影片需求量很大,實體安全相關的網路攝影機可以被免費分享並作為熱身或群組推廣工具。

圖2、秀出暴露網路攝影機的貼文

除了好玩以外,有些地下駭客和腳本小子是真的在做生意。除了只是惡作劇之外,這些駭客還是有賺錢的一面。實際上,有些地下駭客在幫助腳本小子自動化入侵網路攝影機流出影像串流的程序,甚至利用這些物聯網設備進行惡意活動,如分散式阻斷服務(DDoS)攻擊、虛擬貨幣挖礦,甚至是金融犯罪。

所用的軟體

入侵這些設備的大部分階段都是自動化完成。某些階段會使用知名服務甚至是合法軟體。

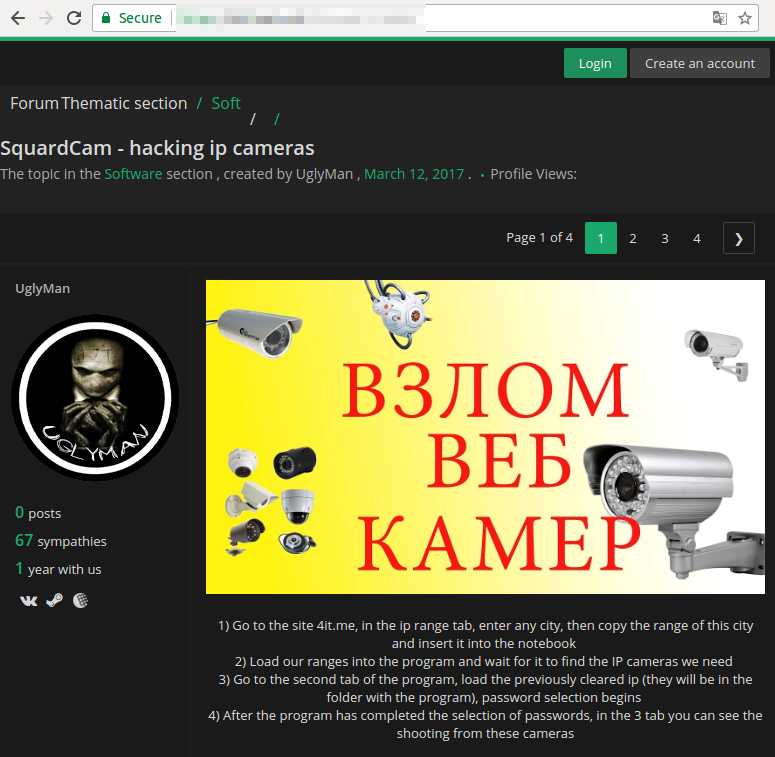

他們經常會用自己的軟體(如SquardCam),以及知名滲透測試工具(如masscan和RouterScan)。有時甚至不用掃描程式或其他工具就可以找出並進入網路攝影機;像Insecam 和IP-Scan 這類網站就可以讓這項任務變得更輕鬆。有時也會使用暴力破解軟體或針對特定製造商的攻擊軟體,就像是BIG HIT SPAYASICAM 2017這樣的全功能解決方案,它的前10名買家只要120美元。至於網路攝影機客戶端,常被使用的有SmartPSS和IVMS-4200。

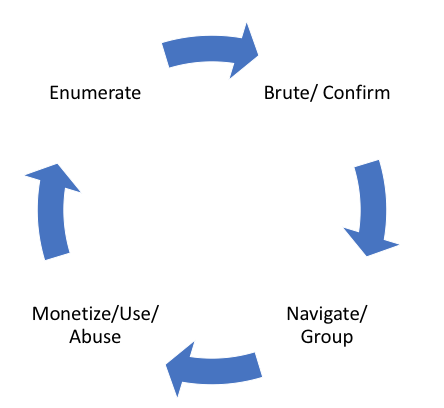

圖3、入侵設備的生命週期

地下論壇、社群網路專門群組和YouTube頻道也提供了詳細的指南。因為這些指南都可以公開取得,所以想跟上暴露網路攝影機潮流的人都可以輕鬆地做到。

圖4、使用SquardCam入侵IP攝影機的指南貼文

這些指南通常會介紹的是前三個階段,讓駭客有機會在最後一個階段發揮創造力。不過其他階段也經常會被利用。我們發現有些網路攝影機入侵軟體在散布時會夾帶傷害使用者的惡意軟體。這顯示出在這網路攝影機入侵市場內也沒有職業道德可言。

購買程序和機會

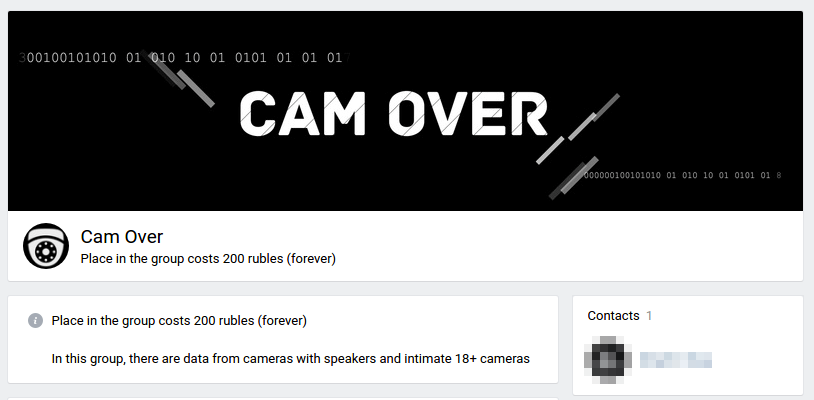

許多團體都致力在社群網路上經營暴露網路攝影機的生意。有些是付費制會員的商業模式,每個會員需要付幾美元。比方說一個有超過500名會員的成人內容網路攝影機VK群組Cam Over(hxxps://vk[.]com/cam_over),其終身會員資格約為3美元。

圖5、VK網路攝影機群組提供付費會員資格

不過比較流行的作法是按攝影機付費(PPC)或套餐制(PPP)模式。這些模式的價格通常是每件1.5美元至5美元之間,特賣商品可能低於1美元。

圖6、成人內容的影像串流套餐

有些賣場或團體會販賣錄好的影片,而並非是網路攝影機連線。這服務讓駭客有機會利用網路攝影機勒索受害者,或利用這些設備進行其他犯罪活動(如間諜活動或資料外洩)。

可能的用途和後果

因為IP攝影機也是物聯網設備的一種,有幾種可以濫用的方式。其中一個是虛擬貨幣挖礦 ,這是種相對無害的方式來利用被駭設備賺錢。但這些有漏洞的設備可能會帶來更嚴重的後果 – 成為攻擊第三方基礎架構的跳板,被用來隱藏蹤跡防止被鑑識、洩露資料,甚至因為網路攝影機通常有良好的網路連線,可以用來進行分散式阻斷服務攻擊(DDoS) 。

地下駭客很了解這些網路攝影機對私人生活、金融交易,甚至是關鍵基礎設施所可能造成的安全影響。他們甚至會去討論這些網路攝影機入侵,包括如何攻擊有漏洞的設備及勒索受害者。

圖7、問卷調查關於關閉城市內的網路攝影機並勒索受害者

在上面的範例中,駭客舉辦投票來詢問其他駭客是否要關閉特定城市內的網路攝影機並將串流影像換成勒贖通知,接著可能在受害者打電話時錄下他們的反應。這類型的“網路攝影機勒索”可能帶來嚴重的後果,受害者可能失去的不是之前儲存的資料(像是傳統勒索軟體),而是現在或未來的資料。這不僅會影響到大型工廠這類使用網路攝影機來追蹤或控制技術流程的環境,也會影嚮到可視化即時資料是業務核心的環境(如證券交易所)。

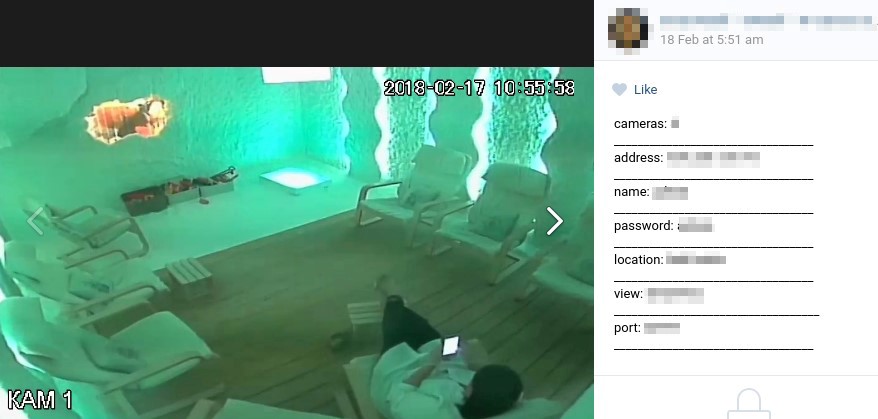

圖8、關於SPA沙龍內被駭攝影機的貼文

入侵美容院、桑拿浴室和醫療機構等地的攝影機能用另一種方式來勒索明星和其他公眾人物,網路犯罪分子會威脅不付錢就流出這些私密影片。

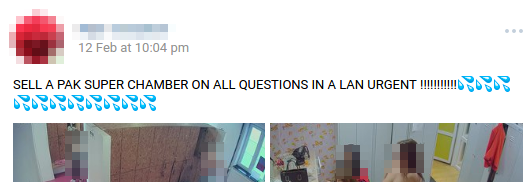

商店和金融機構內的攝影機也可能被駭客用來取得個人身份資料(PII)和付款資訊。像是下面貼文內的被駭攝影機被廣告為適合收集信用卡資料。在地下論壇也有人直接要求願意付出每秒15美元來觀看被駭攝影機並記錄PII和付款資訊。

圖9、關於可能洩露信用卡資料的網路攝影機貼文

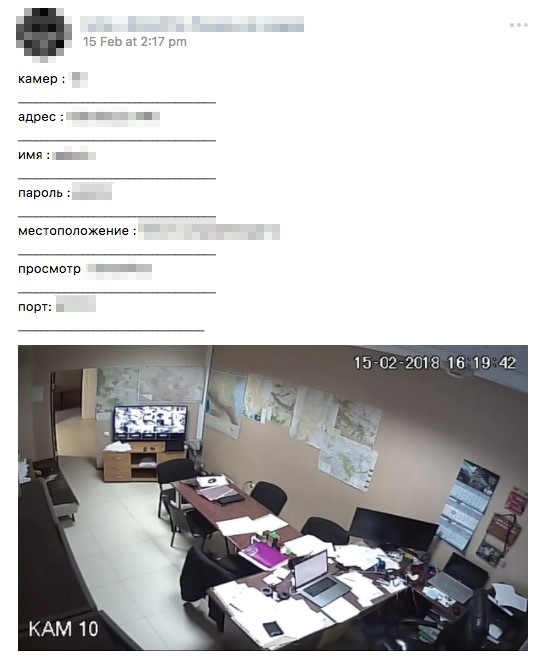

當然,這些暴露的網路攝影機也影響到了企業大樓和關鍵基礎設施的實體安全。許多會議室、主管辦公室、警衛室、危機管理中心和政府建築的可以發現暴露的網路攝影機。值得注意的是,惡意份子可能會支付相當金額來看某人的裸體,但會更願意多付幾倍的錢來進入董事會議室 – 想想看這種地方所收集到的敏感資料所可能造成的風險將會更高。

圖10、有關辦公室攝影機被入侵的貼文

針對暴露攝影機的最佳實作

我們的發現提醒了人們,網路攝影機的製造商和品牌廠商以及使用它們的個人和組織都必須遵循最佳實作來使用它,充分保護IP攝影機和其他物聯網設備。

提供給設備製造商和品牌廠商的建議 包括:

採用「始於安全的設計(Secure by Desgin)」的作法,在開發過程的最初階段就將安全功能和防護措施內建到設備中。

持續監視韌體並修補有漏洞的系統組件,必要時用線上韌體更新(FOTA)。

應用secure boot來確保設備開機時只用可信任軟體,防止被入侵設備運作。

採用最少功能原則,最大程度地降低係系統出現漏洞的可能性,並且停用任何未使用或不必要的端口、協定和服務。

強制變更設備的預設密碼,最好讓使用者進行初始化設定。

對使用者來說,最佳實作 包括:

新設備要變更預設密碼,使用至少包含15個字元,大小寫,數字和特殊字元混合的強密碼。

關閉用不到的網路端口或協定,例如通用隨插即用(UPnP),這協定會讓連到網路的設備在不發出警告下開啟對外部網路的端口。

盡快更新韌體和安全修補程式,盡量減少遭受漏洞攻擊的機會。

因為地下市場的蓬勃發展以及大量網路攝影機的出現(尤其是在現代都市),IP攝影機或影像監控系統的安全問題幾乎影響到了每個人。事實上,這是涉及物聯網,工業物聯網和重要基礎設施安全的全球性問題。

@原文出處:Exposed Video Streams: How Hackers Abuse Surveillance Cameras 作者:趨勢科技前瞻性威脅研究(FTR)團隊