為了進一步了解臉部辨識裝置的資安問題,趨勢科技分析了四款不同裝置,結果發現這些裝置都有可能遭駭客用於不法用途。

生物辨識保全設備,如指紋掃描機、虹膜掃描機、臉部辨識攝影機等等,已廣泛應用於各種場所的出入管制。但這些生物辨識驗證設備通常需仰賴大量的電腦運算,例如,傳統臉部辨識保安設備會透過外部服務來進行電腦運算,以辨識使用者。安裝在現場的攝影機只負責擷取影像,然後將影像傳送至雲端服務來進行運算。當部署在大規模環境時,使用者的身分驗證過程就可能發生延遲,此外,當有大量的影像資料必須傳送到驗證中心時,網路頻寬的消耗也會是個問題。

為了解決這些問題,保全業者開始在臉部辨識門禁裝置中導入邊緣運算能力。在此一架構下,裝置本身就是一個邊緣運算節點,具備完整的運算能力直接可以對使用者的影像進行驗證。這些具備邊緣運算能力的裝置只有在一些協調和維護工作時才會需要用到外部服務。

這樣的架構既可降低延遲,又不必占用網路頻寬,因為不需在網路上傳輸使用者的影像。然而,讓這些低功耗的「非智慧」裝置具備更強大的運算能力並承擔更多的認證責任,卻可能引起資安上的疑慮。

為了進一步深入了解臉部辨識裝置的資安問題,趨勢科技分析了四款不同裝置的安全性:ZKTeco FaceDepot-7B、Hikvision DS-K1T606MF、Telpo TPS980 與 Megvii Koala。

實驗環境

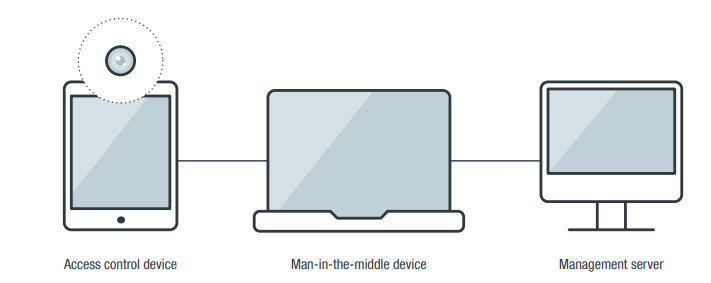

這些裝置與後端伺服器 (若有的話) 都安裝在一個隔離的測試網路內。我們將模擬這些裝置在一般企業環境內的正常運作方式。如圖 1 所示,此環境包含三大元素:

- 門禁裝置:也就是我們實驗測試的對象。

- 中間人 (MitM) 裝置:此裝置用來擷取門禁裝置與後端伺服器之間的網路封包。

- 管理伺服器:門禁裝置在出廠時通常會搭配一套伺服器軟體,伺服器軟體就安裝在這台管理伺服器上。

圖 1:用來驗證門禁裝置安全性的測試環境。

繼續閱讀

圖 1:用來驗證門禁裝置安全性的測試環境。

繼續閱讀