TRITON 亦稱為「TRISIS」(趨勢科技命名為 TROJ_TRISIS.A) 是一個近期發現的惡意程式,專門入侵工業安全系統, 最知名的就是中東某工廠生產停頓的案例 。歹徒所攻擊的系統廣泛應用在各種產業,尤其是能源產業,所以很多其他機構仍有遭到攻擊的危險。而且,此次事件可能是駭客為了瞭解系統如何運作以方便日後攻擊而在刺探過程當中不小心導致系統停機 。

TRISIS 是有史以來首次出現駭客直接攻擊安全系統 的案例。不令人意外,媒體報導也拿 Triton 跟之前的 Stuxnet 相提並論。然而,它到底有何新穎之處?以下我們透過問答的方式來說明Triton 惡意程式,它為何值得關注,以及這對工業控制系統 (ICS) 的安全有何影響。

如何發現?

有兩家資安廠商發布了有關該惡意程式的報告。其中一家在網路上發現了針對 ICS 量身訂製的惡意程式,最早可追溯至 2017 年 11 月中東某受害機構的案例。隨後出現了一篇有關此惡意程式的報告 ,該報告將它命名為「TRISIS」,因為該程式攻擊的對象是 Schneider Electric 公司所開發的 Triconex 安全儀控系統 (SIS)。同一時間左右,另一家資安廠商也發表另一篇報告 來探討他們受委託調查某工廠感染同一惡意程式家族的案例。該資安廠商將此惡意程式命名為「Triton」,同樣也是參考 Triconex 系統的名稱而來。

TRITON/TRISIS 所鎖定的安全儀控系統 (SIS) 到底是什麼?

過去幾年,許多知名的 ICS 相關攻擊都是針對流程控制系統,例如「監控與資料擷取」(Supervisory Control and Data Acquisition,簡稱 SCADA) 系統,因此 SCADA 相關的攻擊目前已相當普遍。不過 TRITON所攻擊的卻是安全控制裝置,也就是所謂的「安全儀控系統」(Safety Instrumented System,簡稱 SIS),因此可算是開創新局。

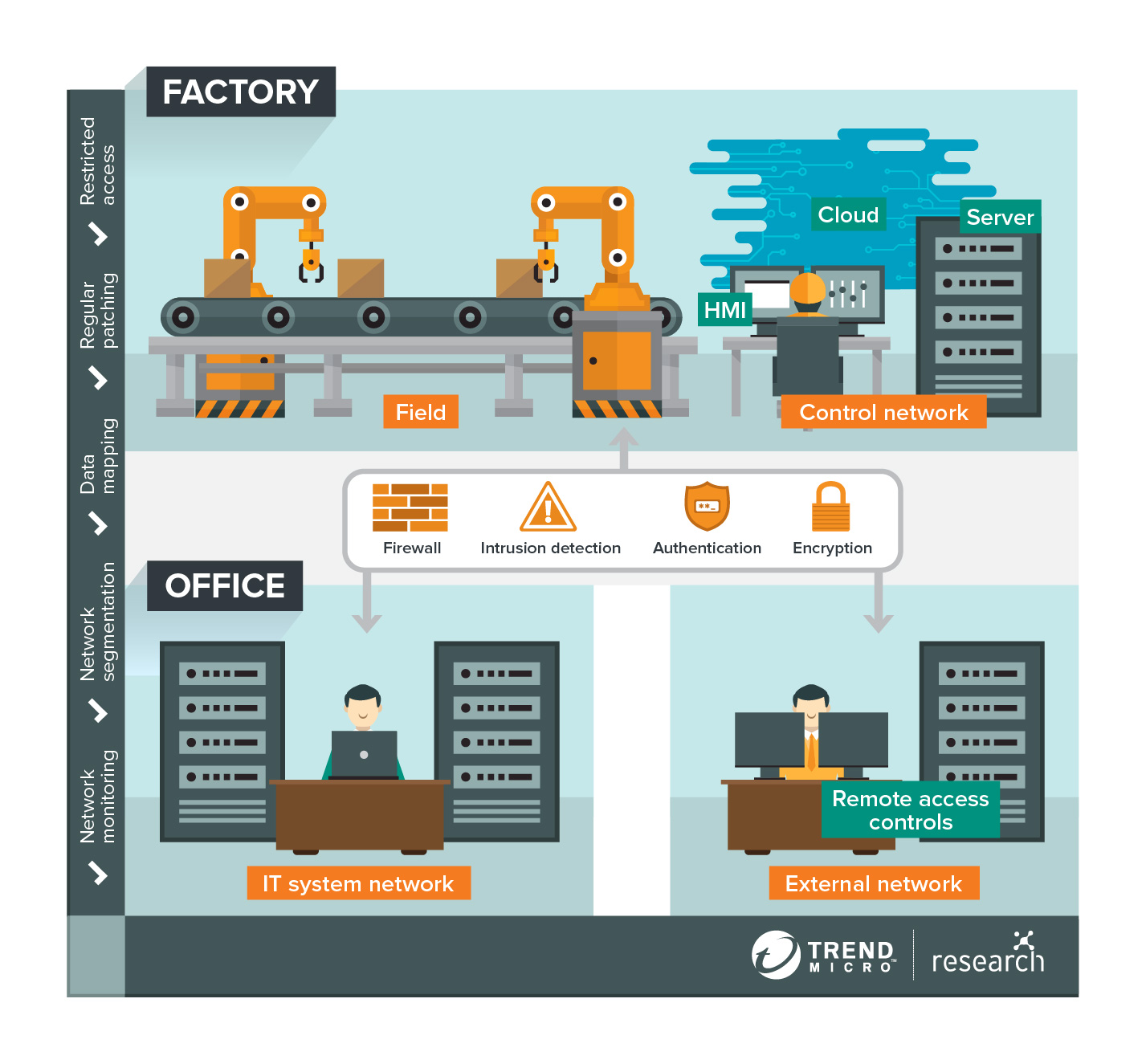

安全儀控系統的作用是監控工廠流程的一些數值和參數是否維持在一定的作業範圍內。當出現可能造成風險的情況,就會觸動警報,並且讓工廠回復到安全的狀態。或者,若情況已達到危險的程度,就會安全地停止工廠作業。這些安全控制裝置,傳統上屬於獨立的系統 ,與工廠的其他設備獨立運作,其唯一的作用就是監控安全狀況。就我們所知 , Triconex SIS 控制裝置在遭到攻擊時正處於「程式化模式」,而 SIS 也與營運網路相連,這有違一般最佳實務原則。

就一般的 SIS 設計及其可公開取得的資訊來看,歹徒要能設計出如此針對受害者特定系統 (此處為 Schneider Electric 公司 Triconex SIS) 的漏洞攻擊,勢必要事先取得該 SIS 系統的原型,並對其研究透徹。

TRITON 的運作原理與能力為何? 繼續閱讀