網路上的工具和服務總是無法避免地會被網路犯罪集團所濫用,這類案例不勝枚舉,而且無所不在。從攻擊軟體、網站及網站應用程式的漏洞,利用雲端服務來散佈惡意程式元件,到利用社群網站貼文和連結引誘不幸使用者掉入詐騙陷阱等等。不管未來將出現什麼樣的技術或服務,永遠都可能會遭到不當濫用。

在研究網路犯罪的過程當中,趨勢科技發現有一群人和網路犯罪集團一樣擅長利用合法的服務來從事不法行動,那就是恐怖組織。這些人可說本身就是網路犯罪分子,因為他們在網路上同樣也是從事違法行為。不過,這兩群人的動機截然不同:網路犯罪分子的動機是錢,恐怖分子的目標則是宣揚理念,而非散播惡意程式。

本文將探討網路犯罪分子和恐怖分子在利用網路科技與平台來達成目的時有何共通之處,並且著重於他們採用的方法、運用的服務,以及他們自行開發什麼樣的輔助工具,來方便追隨者更容易參與他們的行動。

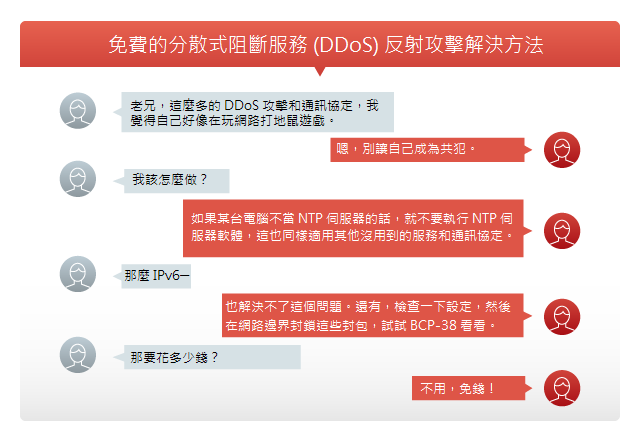

避免在網路上留下可追查的蹤跡和身分,傳授「隱匿技巧教戰守則」

這兩種集團一向擅長利用原本專為有正當理由必須隱藏身分的使用者所開發的工具和服務。 繼續閱讀